A Check Point Research identificou vários atores de ameaças usando Rafel, uma ferramenta de administração remota (RAT) de código aberto. Os pesquisadores identificaram um grupo de espionagem usando o Rafel, destacando a eficácia da ferramenta em diferentes perfis e objetivos de ameaças.

Anteriormente, a Check Point observou o grupo de espionagem cibernética APT-C-35/DoNot Team usando Rafel RAT. Os recursos do Rafel, incluindo acesso remoto, vigilância, exfiltração de dados e mecanismos de persistência, tornam-no uma ferramenta poderosa para operações secretas e infiltração em alvos de alto valor.

120 campanhas maliciosas usam o Rafel RAT

A Check Point observou aproximadamente 120 campanhas maliciosas diferentes usando a ferramenta. Os agentes de ameaças atingiram com sucesso organizações de alto perfil, incluindo o setor militar. A maioria das vítimas é dos Estados Unidos, China e Indonésia, mas os investigadores salientaram que observaram infecções em todo o mundo.

Maior parte das vítimas usava telefones Samsung, seguidos por dispositivos Xiaomi, Vivo e Huawei. Os invasores comprometeram uma ampla variedade de modelos de dispositivos, incluindo dispositivos Google (Pixel, Nexus), Samsung Galaxy A & S Series e Xiaomi Redmi Series. Mais de 87% das vítimas, usam versões do Android que não são mais suportadas e que não recebem atualizações de segurança.

Sob o disfarce de entidades legítimas, o malware se faz passar por vários aplicativos amplamente reconhecidos, incluindo Instagram, WhatsApp, várias plataformas de comércio eletrônico, programas antivírus e aplicativos de suporte para vários serviços.

Dependendo das modificações do invasor, o malware pode solicitar permissões para notificações ou direitos de administrador de dispositivos ou buscar furtivamente permissões confidenciais mínimas (como SMS, registros de chamadas e contatos) em sua tentativa de permanecer sem ser detectado. Independentemente disso, o malware inicia suas operações em segundo plano imediatamente após a ativação.

Check Point

O malware implanta um serviço em segundo plano que gera uma notificação com um rótulo enganoso enquanto opera em segundo plano. O código malicioso também lança um InternalService para gerenciar as comunicações C2.

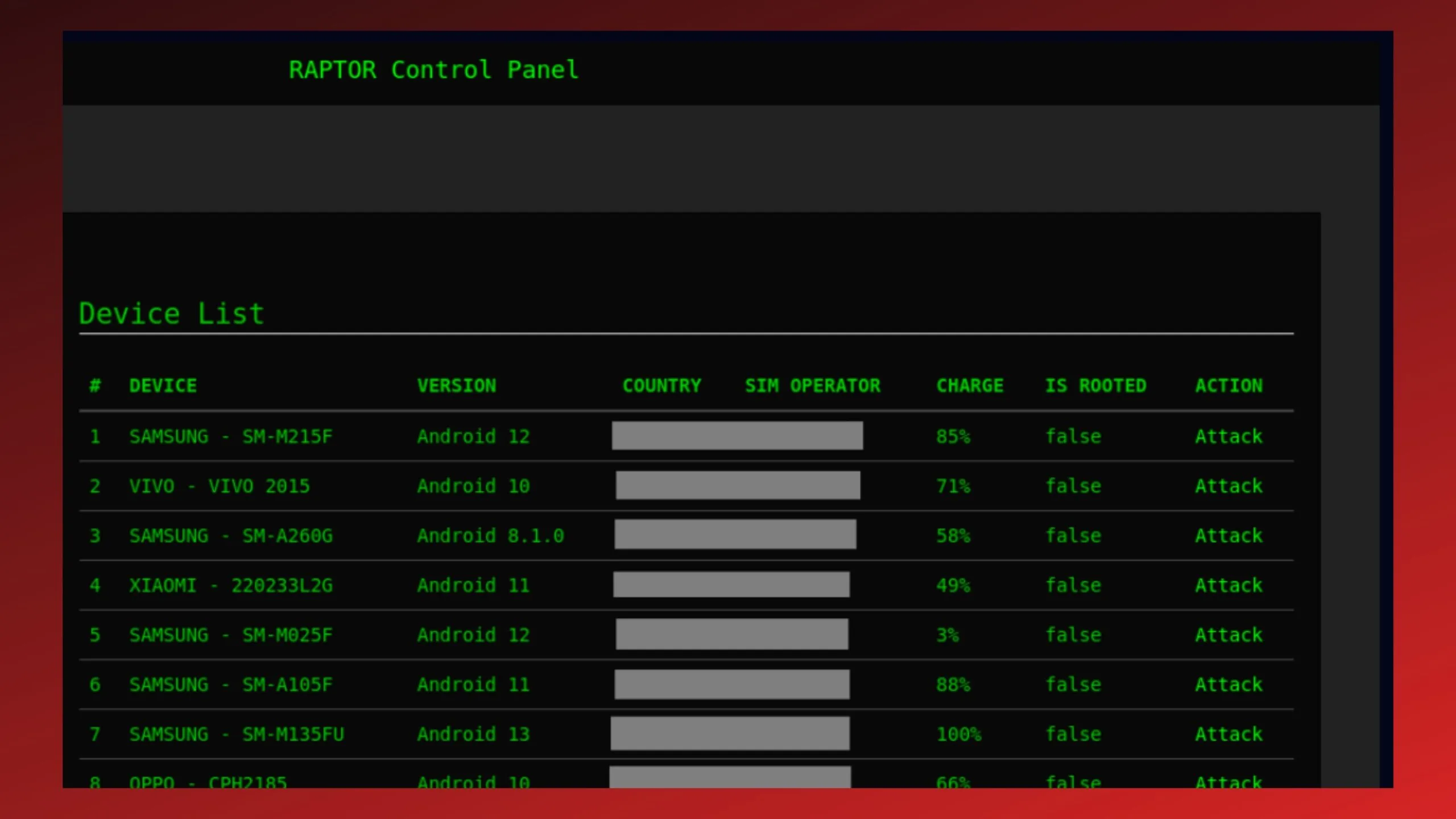

O Rafel RAT usa principalmente HTTP(S) para comunicações C2, mas também pode contar com APIs Discord para entrar em contato com a infraestrutura C2. O malware usa um painel C2 baseado em PHP que permite aos registrados controlar remotamente os dispositivos comprometidos.

A comunicação ocorre através de protocolos HTTP(S), começando com a interação cliente-servidor inicial. O dispositivo infectado inicialmente transmite informações do dispositivo, incluindo identificadores, características, localidade, país, especificações do modelo e detalhes da operadora. Posteriormente, uma solicitação é enviada ao servidor C&C para que comandos sejam executados no dispositivo.

Mais descobertas da Check Point

A Check Point Research identificou uma campanha de ransomware realizada por um suposto iraniano, os atacantes enviaram uma nota de resgate escrita em árabe através de um SMS que instruía as vítimas no Paquistão a contatá-los no Telegram.

À medida que os cibercriminosos continuam a utilizar técnicas e ferramentas como o Rafel RAT para comprometer a privacidade dos utilizadores, roubar dados sensíveis e perpetrar fraudes financeiras, é essencial uma abordagem multicamadas à segurança cibernética, diz a empresa.