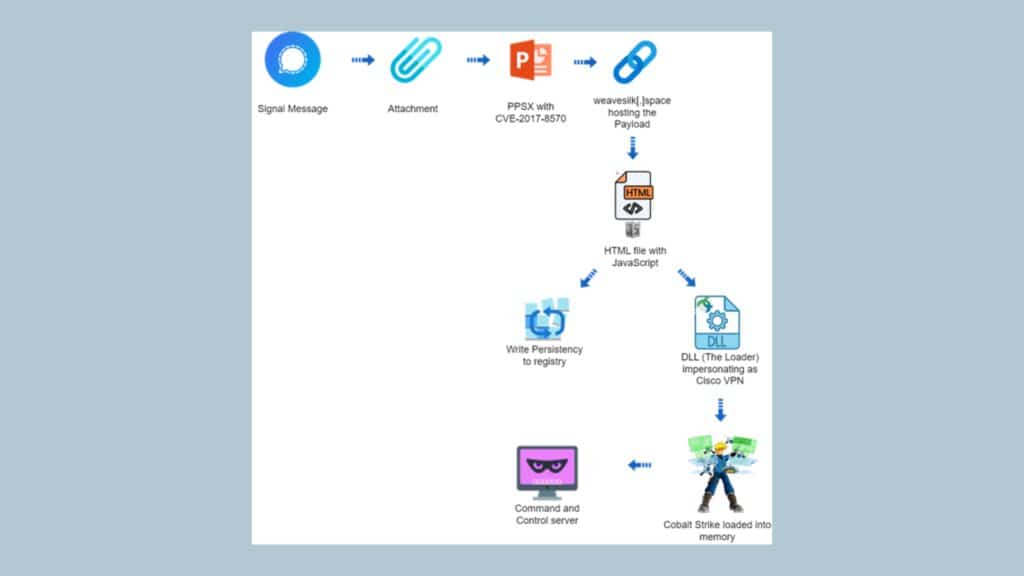

Cibercriminosos aproveitaram uma vulnerabilidade antiga do Microsoft Office, CVE-2017-8570, para implantar o Cobalt Strike Beacon, visando sistemas na Ucrânia. O ataque começa com a exploração da vulnerabilidade CVE-2017-8570, identificada pela primeira vez em 2017.

Microsoft Office usado para entregar Cobalt Strike

A vulnerabilidade do Microsoft Office permite que invasores executem código arbitrário por meio de arquivos especialmente criados, tornando-a uma ferramenta potente para acesso inicial. Os invasores usaram um arquivo PPSX (PowerPoint Slideshow) malicioso, disfarçado como um antigo manual de instruções do Exército dos EUA para lâminas de tanques de remoção de minas.

O arquivo foi inteligentemente projetado para contornar as medidas de segurança tradicionais. Ele incluía um relacionamento remoto com um objeto OLE externo, utilizando um prefixo “script:” antes de uma URL HTTPS para ocultar a carga útil, evitar armazenamento em disco e complicar a análise. Esta técnica destaca a sofisticação dos atacantes e o foco na furtividade e na persistência.

O Deep Instinct Threat Lab (Via: GBHackers) desempenhou um papel crucial na descoberta e análise desse ataque cibernético. Apesar da análise detalhada, a operação não pôde ser atribuída a nenhum agente de ameaça conhecido. Esta falta de atribuição acrescenta complexidade à defesa contra estes ataques, uma vez que compreender o adversário é fundamental para prever e mitigar as suas tácticas e técnicas.

Cobalt Strike Beacon: Carregador Personalizado

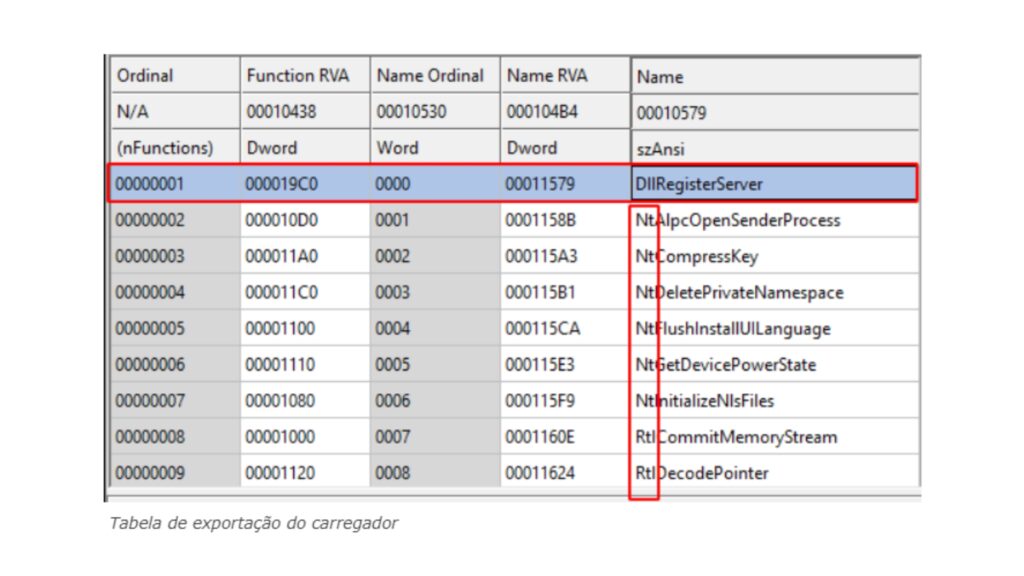

O ponto central desta campanha é o uso de um carregador personalizado para o Cobalt Strike Beacon, uma ferramenta popular entre os ciberataques devido às suas poderosas capacidades de comando e controle (C&C) e flexibilidade na implantação de cargas adicionais.

O Cobalt Strike Beacon usado neste ataque foi configurado para se comunicar com um servidor C&C, habilmente disfarçado como um site de fotografia popular, mas hospedado em condições suspeitas. A configuração do Beacon incluía uma versão crackeada do software, indicada por um License_id igual a 0, e instruções detalhadas para comunicações C&C, incluindo o nome de domínio, URI e chave pública para trocas criptografadas. Esta configuração não só facilita o controlo robusto sobre os sistemas comprometidos, mas também complica os esforços dos defensores para interceptar ou interromper a comunicação.

Sua tecnologia detectou com sucesso todas as etapas do ataque, desde a entrega inicial do documento até a execução do Cobalt Strike Beacon. Essa capacidade abrangente de detecção é crítica em um cenário onde os invasores evoluem constantemente seus métodos para evitar a detecção.

Recomendações

Este ataque sublinha a importância da vigilância e das capacidades avançadas de detecção no domínio da segurança cibernética. As organizações são aconselhadas a atualizar seus sistemas regularmente para corrigir vulnerabilidades conhecidas como CVE-2017-8570.

Empregue soluções avançadas de detecção de ameaças para identificar e mitigar ameaças sofisticadas, como aquelas representadas por carregadores Cobalt Strike personalizados. À medida que a situação evolui, continua a ser crucial que as comunidades de segurança cibernética partilhem informações e colaborem em estratégias de defesa, garantindo que se mantêm um passo à frente dos adversários cibernéticos.