Cibercriminosos estão explorando uma vulnerabilidade antiga do Microsoft Office, rastreada como CVE-2017-11882, para espalhar o malware Agent Tesla. Essa exploração faz parte de campanhas de phishing para espalhar o malware.

Agente Tesla é um spyware usado para espionar as vítimas, coletando pressionamentos de tecla, área de transferência do sistema, capturas de tela e credenciais do sistema infectado. Para fazer isso, o spyware cria diferentes threads e funções de temporizador na função principal.

Agent Tesla sendo espalhado usando vulnerabilidade do Microsoft Office

Especialistas descobriram o Agent Tesla pela primeira vez em junho de 2018, mas ele está disponível desde 2014, quando observaram agentes de ameaças espalhando-o por meio de um documento do Microsoft Word contendo uma macro VBA maliciosa auto-executável. Depois que os usuários ativarem a macro, o spyware será instalado na máquina da vítima.

Em campanhas recentes, os invasores enviaram mensagens de spam usando palavras como “pedidos” e “faturas” na tentativa de enganar os destinatários para que abrissem documentos Excel transformados em armas.

A falha CVE-2017-11882 é um problema de corrupção de memória que afeta todas as versões do Microsoft Office lançadas nos últimos 17 anos, incluindo o Microsoft Office 365 mais recente. A vulnerabilidade pode ser acionada em todas as versões do sistema operacional Windows, incluindo o atualização mais recente para criadores do Microsoft Windows 10. Essa vulnerabilidade afeta o componente EQNEDT32.EXE do MS Office responsável pela inserção e edição de equações (objetos OLE) em documentos.

O componente não consegue manipular adequadamente os objetos na memória, um bug que pode ser explorado pelo invasor para executar código malicioso no contexto do usuário logado. Mesmo que a falha tenha sido corrigida em 2017, os especialistas da Microsoft continuam a ver os agentes de ameaças a explorá-la livremente, com um pico no número de ataques que alavancaram o problema nas últimas semanas.

Ação do malware

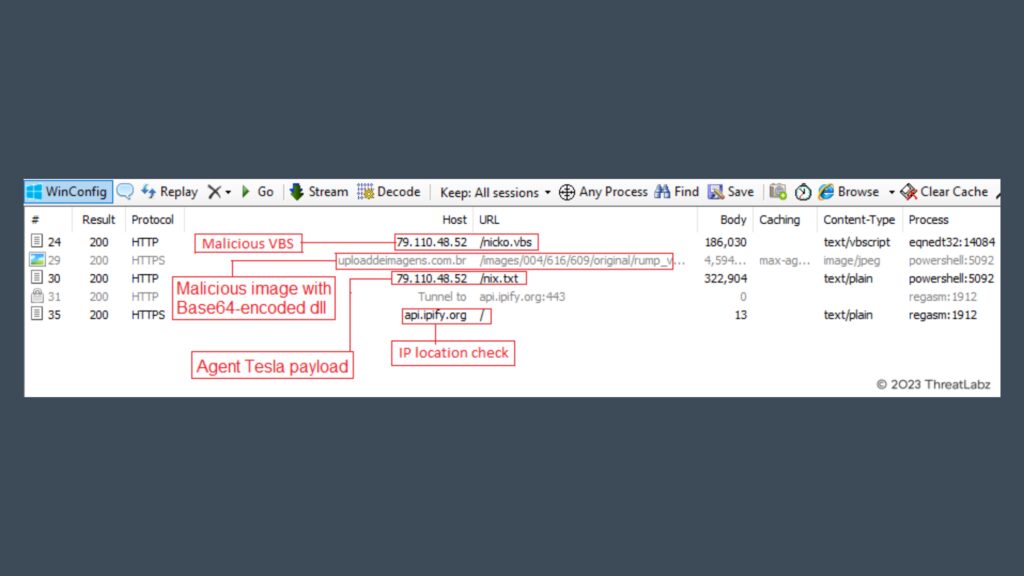

O VBS ofuscado baixa um arquivo JPG malicioso que inclui um arquivo DLL codificado em Base64. Depois de baixar o arquivo JPG, o arquivo VBS aciona um executável do PowerShell, que busca a DLL codificada em Base64 da imagem, decodifica-a e carrega o código malicioso da DLL incorporada. A DLL busca a carga útil do Agente Tesla e injeta um thread no processo RegAsm da ferramenta Windows.

Nosso blog forneceu uma visão geral das táticas empregadas pelos agentes de ameaças que exploram o CVE-2017-11882 para entregar o Agente Tesla, desde seus métodos de roubo de dados até estratégias de evasão, como ofuscação e técnicas anti-depuração. Nossa análise destaca como os agentes de ameaças adaptam constantemente os métodos de infecção, tornando imperativo que as organizações se mantenham atualizadas sobre a evolução das ameaças cibernéticas para proteger seu cenário digital.

Zscaler