O GitHub está sendo usado para distribuir o malware Lumma Stealer. Esse malware rouba informações, como correções falsas postadas nos comentários do projeto e está sendo espalhado na plataforma.

Malware sendo espalhado em comentários do GitHub

A campanha foi relatada pela primeira vez por um colaborador da biblioteca teloxide rust (Via: Bleeping Computer), que observou no Reddit que recebeu cinco comentários diferentes em seus problemas do GitHub que fingiam ser correções, mas na verdade estavam distribuindo malware.

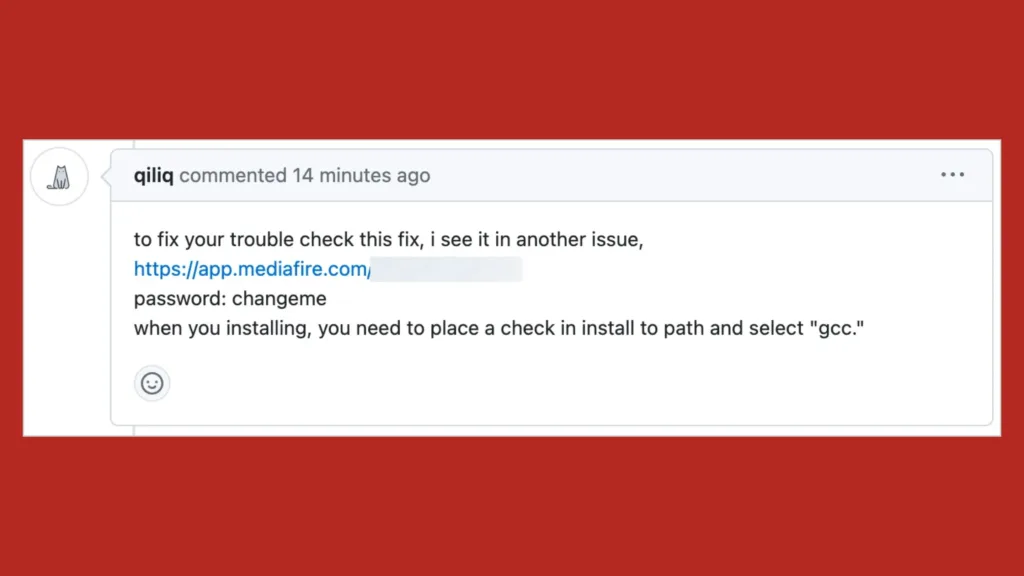

Uma análise mais aprofundada feita pelo BleepingComputer encontrou milhares de comentários semelhantes postados em uma ampla variedade de projetos no GitHub, todos oferecendo correções falsas para perguntas de outras pessoas. A solução diz às pessoas para baixar um arquivo protegido por senha do mediafire.com ou por meio de uma URL bit.ly e executar o executável dentro dele.

Na campanha atual, a senha tem sido “changeme” em todos os comentários que vimos. O engenheiro reverso Nicholas Sherlock disse ao BleepingComputer que mais de 29.000 comentários divulgando esse malware foram postados em um período de 3 dias.

Imagem: Andrey Brusnik

Clicar no link leva os visitantes a uma página de download de um arquivo chamado ‘fix.zip’, que contém alguns arquivos DLL e um executável chamado x86_64-w64-ranlib.exe. Executar o executável no Any.Run indica que se trata do malware Lumma Stealer, que rouba informações.

O Lumma Stealer

O Lumma Stealer é um ladrão de informações avançado que, quando executado, tenta roubar cookies, credenciais, senhas, cartões de crédito e histórico de navegação do Google Chrome, Microsoft Edge, Mozilla Firefox e outros navegadores Chromium.

O malware também pode roubar carteiras de criptomoedas, chaves privadas e arquivos de texto com nomes como seed.txt, pass.txt, ledger.txt, trezor.txt, metamask.txt, bitcoin.txt, words, wallet.txt, *.txt e *.pdf, pois eles provavelmente contêm chaves criptográficas privadas e senhas. Esses dados são coletados em um arquivo e enviados de volta ao invasor, onde ele pode usar as informações em outros ataques ou vendê-las em mercados de crimes cibernéticos.

Embora a equipe do GitHub tenha excluído esses comentários à medida que são detectados, algumas pessoas já relataram ter caído no ataque. Para aqueles que executaram o malware, é necessário alterar as senhas de todas as suas contas usando uma senha única para cada site e migrar a criptomoeda para uma nova carteira.

No mês passado, a Check Point Research divulgou uma campanha semelhante dos agentes da ameaça Stargazer Goblin, que criaram uma distribuição de malware como serviço (DaaS) de mais de 3.000 contas falsas no GitHub para distribuir malware que rouba informações. Não está claro se esta é a mesma campanha ou uma nova conduzida por diferentes agentes de ameaças.

Via: Bleeping Computer