Uma nova campanha de malware, direcionada a países do Oriente Médio e do Norte da África, tem causado danos desde setembro de 2024. Conhecida como Desert Dexter, essa operação distribui uma versão modificada do malware AsyncRAT, utilizando anúncios no Facebook e links no Telegram para espalhar a ameaça.

Desert Dexter: Ataques cibernéticos com malware AsyncRAT atingem 900 vítimas usando Facebook e Telegram

Estratégia de ataque e expansão

A campanha, que já afetou cerca de 900 vítimas, é atribuída ao Desert Dexter, um grupo de cibercriminosos que, desde sua descoberta em fevereiro de 2025, tem utilizado plataformas populares de mídia social, como o Facebook, para veicular anúncios maliciosos. Os links contidos nesses anúncios redirecionam os usuários para canais de Telegram ou sites de compartilhamento de arquivos, onde o malware é hospedado.

Distribuição do malware e funcionalidade

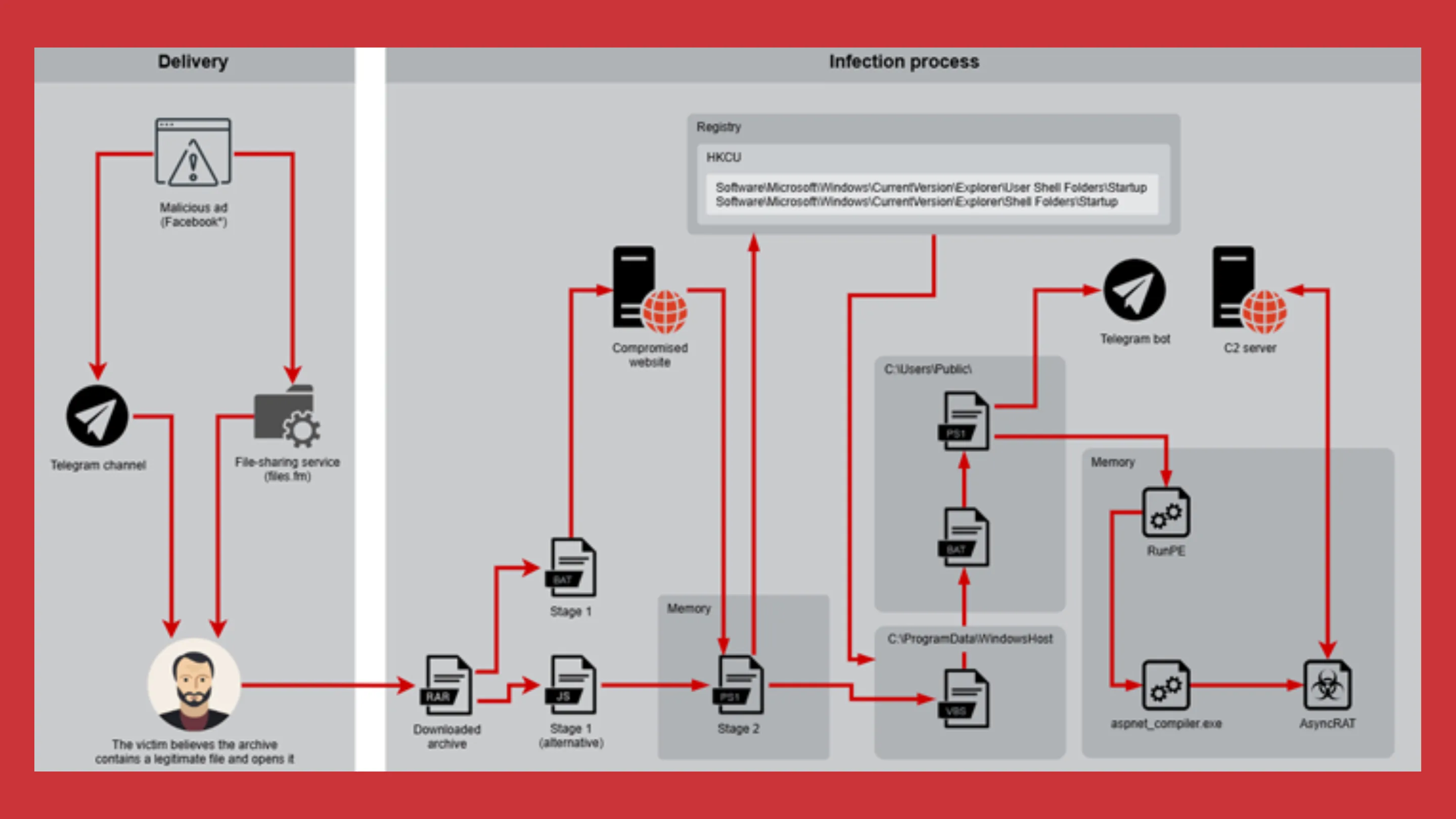

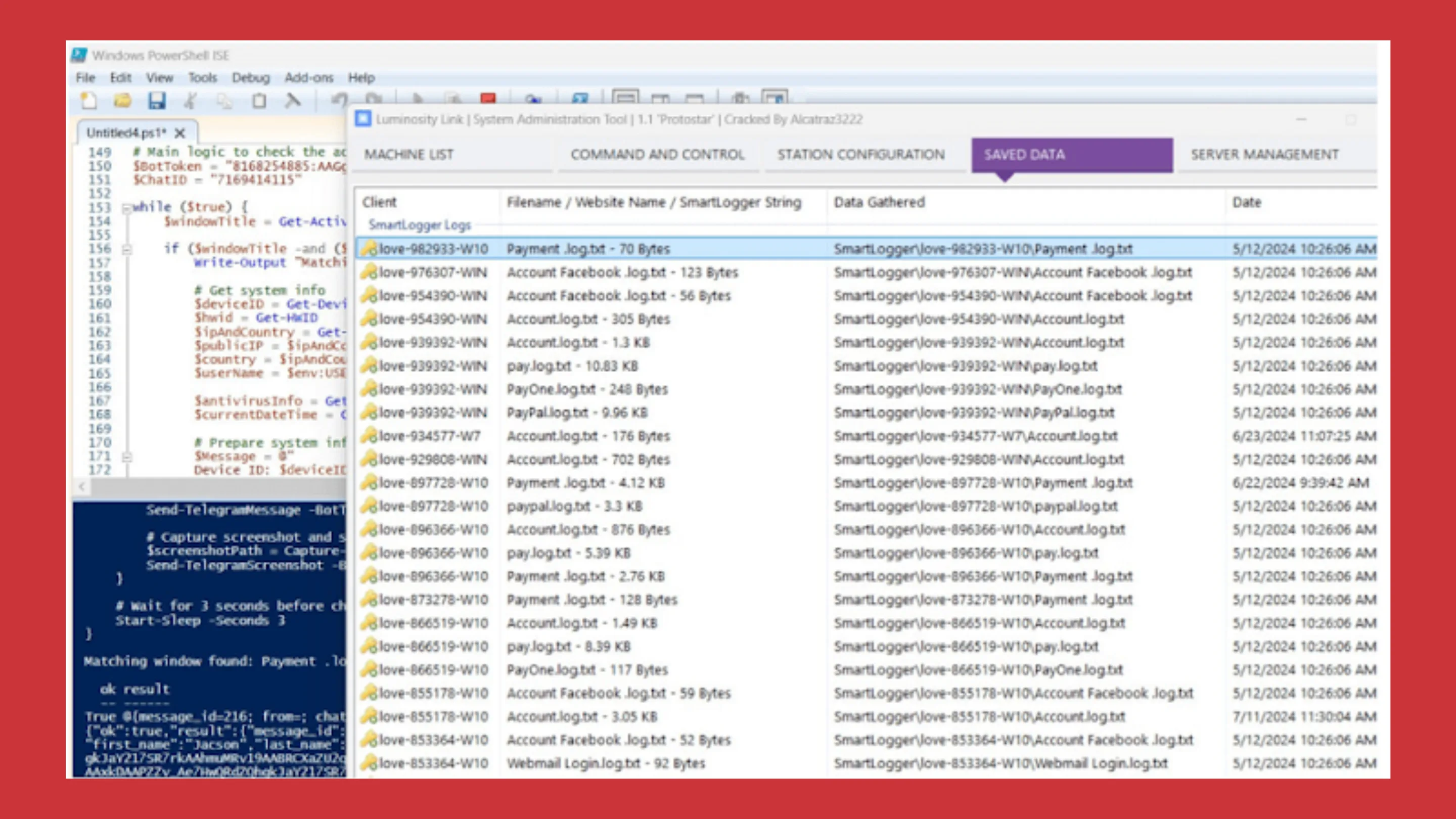

O malware AsyncRAT modificado foi projetado para incluir funcionalidades avançadas, como um keylogger offline, além de monitorar extensões de carteiras de criptomoedas e se comunicar com bots no Telegram. A infecção começa com o download de um arquivo compactado (RAR), que contém scripts de execução automática e arquivos JavaScript. Estes, por sua vez, instalam o AsyncRAT por meio de um processo em PowerShell, que é responsável por desativar serviços de segurança e criar persistência no sistema afetado.

Alvos e impacto geopolítico

A maioria das vítimas está localizada em países como Líbia, Arábia Saudita, Egito, Turquia, Emirados Árabes Unidos, Qatar e Tunísia. A campanha parece estar alinhada com o clima geopolítico da região, com o uso de canais de comunicação em árabe e a possível ligação do grupo ao território líbio. O ataque afeta principalmente trabalhadores de setores como tecnologia da informação, energia, construção e agricultura.

Ferramentas e técnicas utilizadas

Embora as ferramentas empregadas pelo Desert Dexter não sejam extremamente sofisticadas, o uso de plataformas legítimas como Facebook e Telegram, aliados ao contexto geopolítico, amplifica o impacto da campanha. As vítimas são infectadas através de um processo gradual, que começa com a execução de scripts e culmina na instalação do AsyncRAT, permitindo o controle remoto e o roubo de dados sensíveis.

Análises complementares e conclusões

Pesquisadores descobriram que o grupo responsável pela campanha, embora ainda não identificado com certeza, pode ter raízes na Líbia, com indícios encontrados em mensagens de código JavaScript. A atividade do grupo segue o padrão de outras operações cibernéticas, como a campanha de spear-phishing Operação Elefante Marinho, que visava instituições científicas na China.