Dois malwares de ponto de venda (PoS) foram usadas por um agente de ameaças para roubar informações relacionadas a mais de 167.000 cartões de crédito de terminais de pagamento.

A informação vem da empresa de segurança cibernética Group-IB, com sede em Cingapura. De acordo com a empresa, os despejos de dados roubados podem render às operadoras até US$ 3,34 milhões (cerca de R$ 17,7 mi), vendendo-os em fóruns clandestinos.

Embora uma proporção significativa de ataques destinados a coletar dados de pagamento dependa de sniffers de JavaScript inseridos furtivamente em sites de comércio eletrônico, o malware PoS continua sendo uma ameaça contínua, embora menos popular.

Malwares de PoS são usados no roubo de informações

O The Hacker News lembra que, no mês passado, a Kaspersky detalhou novas táticas adotadas por um agente de ameaças brasileiro conhecido como Prilex para roubar dinheiro por meio de transações fraudulentas. “Quase todas as variedades de malware POS têm uma funcionalidade semelhante de extração de despejo de cartão, mas métodos diferentes para manter a persistência em dispositivos infectados, exfiltração e processamento de dados”. disseram os pesquisadores Nikolay Shelekhov e Said Khamchiev.

O Treasure Hunter e seu sucessor avançado MajikPOS são semelhantes, pois são projetados para forçar a entrada em um terminal PoS ou, alternativamente, adquirir acesso inicial de outras partes conhecidas como corretores de acesso inicial, seguido pela extração de informações de cartão de pagamento da memória do sistema, e encaminhá-lo para um servidor remoto.

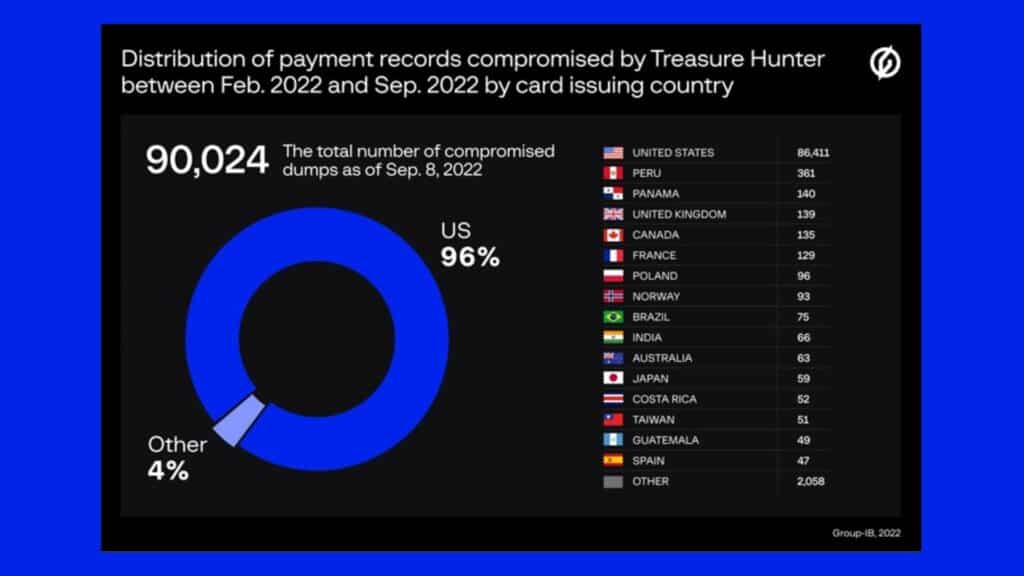

O Group-IB, que identificou os servidores de comando e controle (C2), associados aos dois malwares PoS, disse que 77.428 e 90.024 registros de pagamento únicos foram comprometidos pelo MajikPOS e Treasure Hunter entre fevereiro e setembro de 2022. A maioria dos cartões roubados foram emitidos por bancos nos EUA, Porto Rico, Peru, Panamá, Reino Unido, Canadá, França, Polônia, Noruega e Costa Rica.

A identidade dos atores criminosos por trás do esquema é desconhecida, e atualmente não está claro se os dados furtados já foram vendidos para ganhos monetários pelo grupo. Isso pode ter consequências graves se os bancos emissores de cartões não aplicarem mecanismos de proteção adequados, permitindo efetivamente que maus atores empreguem cartões clonados para sacar fundos ilicitamente e fazer transações não autorizadas.

De acordo com os pesquisadores, “o malware PoS se tornou menos atraente para os agentes de ameaças nos últimos anos devido a algumas de suas limitações e às medidas de segurança implementadas no setor de pagamentos com cartão”. […] “Ainda assim, […] continua sendo uma ameaça significativa para o setor de pagamentos como um todo e para empresas separadas que ainda não implementaram as práticas de segurança mais recentes. É muito cedo para descartar o malware PoS.”