O grupo de hackers FIN7 usa um sistema de ataque automatizado para exploração de vulnerabilidades de injeção do Microsoft Exchange e SQL. A intenção do grupo é violar redes corporativas, roubar dados e selecionar alvos para ataques de ransomware com base no tamanho financeiro.

O sistema automatizado do grupo de hackers foi descoberto pela equipe de inteligência de ameaças da Prodaft, que acompanha de perto as operações do FIN7 há anos.

Hackers FIN7

Em um relatório compartilhado com o Bleeping Computer, a Prodaft revela detalhes sobre a hierarquia interna do FIN7, afiliações com vários projetos de ransomware e um novo sistema de backdoor SSH usado para roubar arquivos de redes comprometidas.

FIN7 é um agente de ameaças de língua russa e com motivação financeira, ativo desde pelo menos 2012. O grupo foi associado a ataques contra caixas eletrônicos, ocultando unidades USB com malware dentro de ursinhos de pelúcia, criando empresas falsas de segurança cibernética para contratar pentesters para ataques de ransomware e muito mais.

Servidores Exchange com ataque automático do FIN7

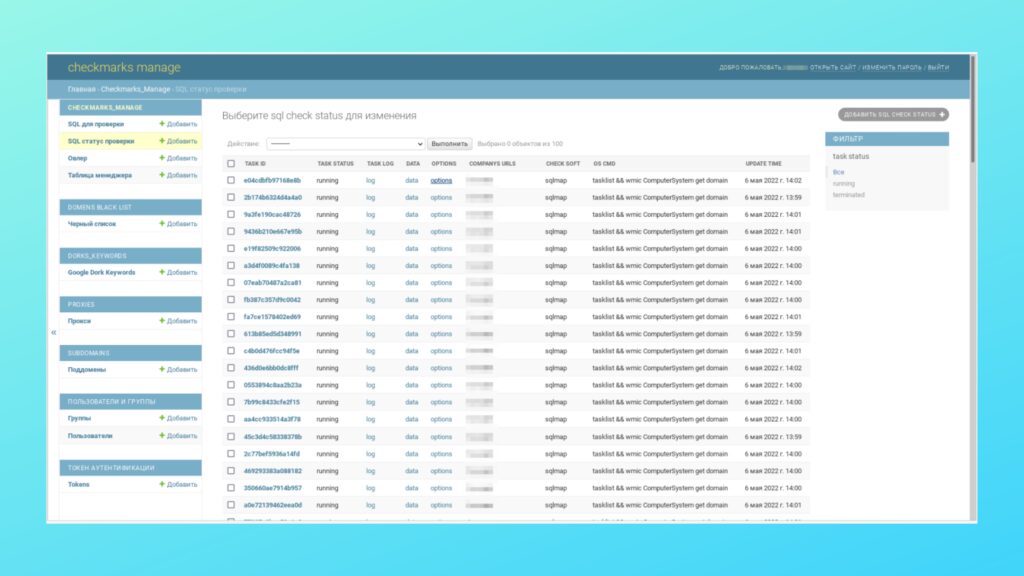

O sistema de ataque automático descoberto pela Prodaft é chamado de Checkmarks e é um scanner para várias vulnerabilidades de execução remota de código e elevação de privilégio do Microsoft Exchange.

A partir de junho de 2021, o FIN7 usou Checkmarks para descobrir automaticamente pontos de extremidade vulneráveis dentro das redes das empresas e explorá-los para obter acesso descartando web shells via PowerShell.

O FIN7 usou várias explorações para obter acesso às redes de destino, incluindo seu próprio código personalizado e PoCs disponíveis publicamente. Além das falhas do Microsoft Exchange, a plataforma de ataque Checkmarks também possui um módulo de injeção de SQL usando o SQLMap para verificar falhas potencialmente exploráveis no site de um alvo.

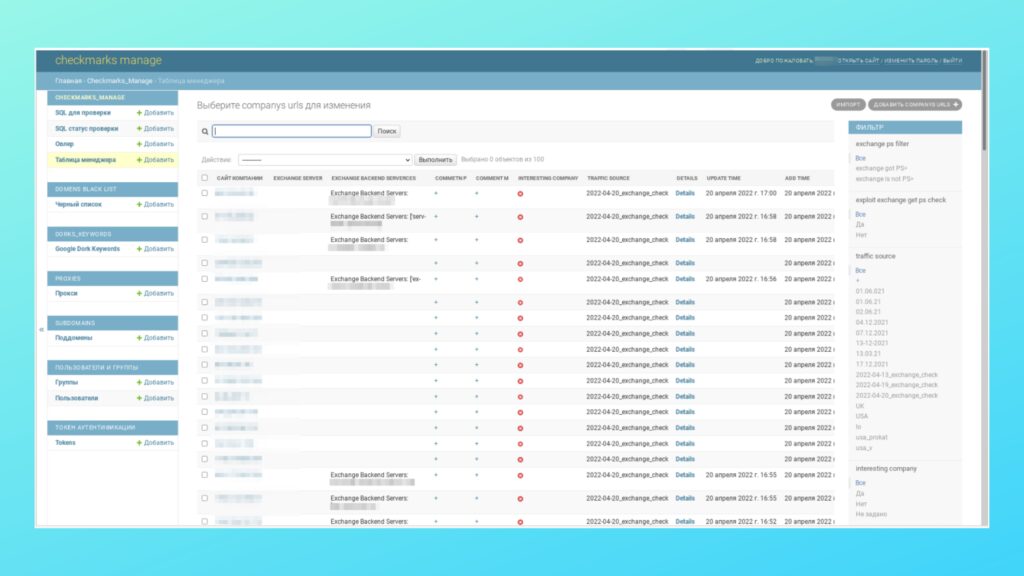

Após o estágio inicial do ataque, o Checkmarks executa automaticamente etapas pós-exploração, como extração de e-mail do Active Directory e coleta de informações do servidor Exchange. Novas vítimas são adicionadas automaticamente a um painel central onde os operadores FIN7 podem ver detalhes adicionais sobre o endpoint comprometido.

Em seguida, a equipe interna de marketing do FIN7 examina novas entradas e adiciona comentários na plataforma Checkmarks para listar a receita atual das vítimas, número de funcionários, domínio, detalhes da sede e outras informações que ajudam os pentesters a determinar se a empresa vale o tempo e o esforço de um ataque de ransomware.

De acordo com a Prodaft, a plataforma Checkmarks da FIN7 já foi usada para se infiltrar em 8.147 empresas, principalmente sediadas nos Estados Unidos (16,7%), depois de escanear mais de 1,8 milhão de alvos.