O malware CryWiper, um limpador de dados, se disfarça de ransomware para destruir dados propositalmente, sem criptografá-los. O malware foi descoberto recentemente e está se espalhando pela Internet.

Durante um ataque contra os gabinetes e tribunais do prefeito russo, conforme relatado pela mídia russa, esse cenário foi detectado. Além disso, a Kaspersky foi a primeira empresa a descobrir o CryWiper e mais tarde relatou que o malware foi usado para atacar uma organização russa em um ataque realizado pelos operadores do malware.

Análise técnica do malware CryWiper

Após uma inspeção e análise minuciosas do código-fonte do CryWiper, descobriu-se que sua capacidade de limpar os dados dos alvos é totalmente intencional, portanto não é um erro.

CryWiper é escrito principalmente em C++ e é um executável do Windows baseado na arquitetura de 64 bits. Como resultado de sua configuração, o CryWiper abusa de inúmeras funções do WinAPI e permanece oculto sob o seguinte nome: browserupdate.exe. Assim que o malware é executado no sistema já comprometido, ele cria automaticamente uma lista de tarefas agendadas para execução a cada cinco minutos.

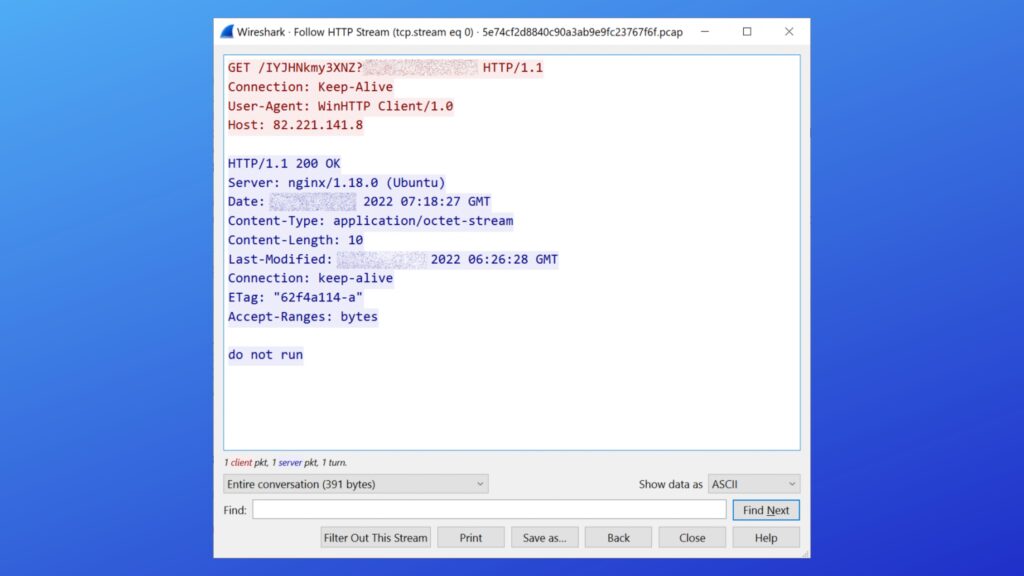

Esse Trojan então usa uma solicitação HTTP GET para entrar em contato com seu servidor de comando e controle (C2), passando o nome do sistema infectado como parâmetro para o servidor, a fim de obter acesso ao sistema comprometido.

O CryWiper iniciará imediatamente sua atividade maliciosa se a opção “executar” for retornada. Em um esforço para enganar as vítimas, em alguns casos, os atrasos de execução completos são estendidos até 4 dias, o que equivale a cerca de 345.600 segundos.

Além disso, para destruir os dados, o CryWiper precisa liberar os dados bloqueados e, para isso, interrompe todos os processos marcados como críticos e esses processos estão relacionados a: MySQL; Servidores de banco de dados MS SQL; Servidores de e-mail MS Exchange; Serviços da Web do MS Active Directory.

Como resultado do CryWiper, o Registro do Windows também é modificado para que as conexões RDP sejam impedidas, tornando assim os especialistas de TI remotos incapazes de intervir e responder quando ocorre um incidente.

Extensões e diretórios de arquivos ignorados

Abaixo mencionamos todos os tipos de arquivos que não são destruídos pelo CryWiper: .exe; .dll; .lnk; .sys; .msi; .CHORO. Um gerador de números pseudoaleatórios conhecido como “Mersenne Twister” é usado como algoritmo para corromper os arquivos.

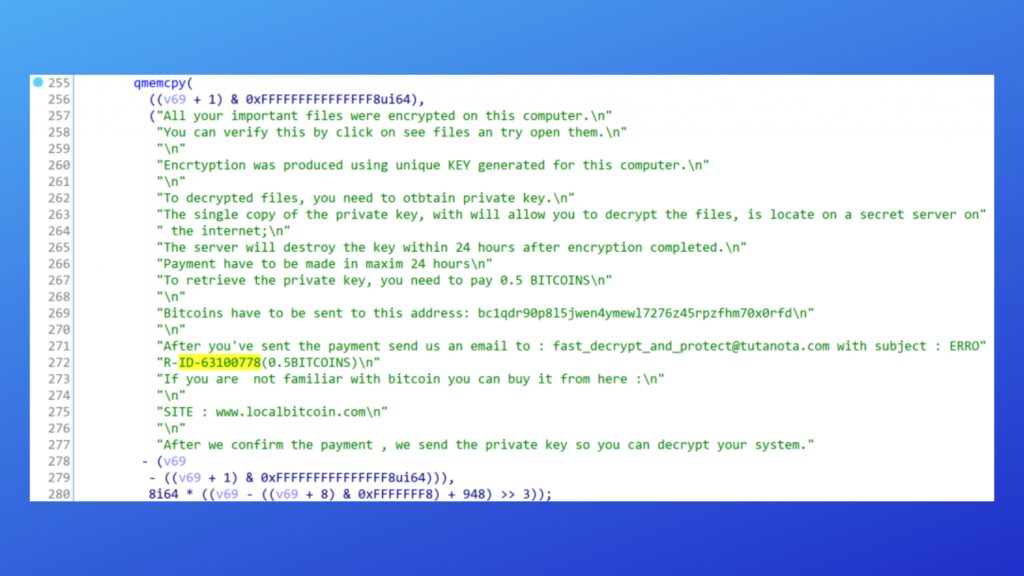

Assim que isso for feito, uma nota de resgate, intitulada ‘README.txt’, será gerada pelo CryWiper. Nesta nota, ele pede 0,5 Bitcoin, que é cerca de $ 8.000 (cerca de R$ 41,6 mil) em troca de um descriptografador para ser liberado.

O malware CryWiper não é um arquivo ransomware da maneira tradicional, mas é um programa de malware capaz de destruir uma grande quantidade de dados em um curto período de tempo.