Um novo malware de roubo de informações está sendo distribuído por meio de sites de cracks falsos. Esse novo malware, chamado RisePro, está sendo entregue por esses sites operados pelo serviço de distribuição de malware PrivateLoader pay-per-install (PPI).

Malware RisePro

O RisePro foi projetado para ajudar os invasores a roubar cartões de crédito, senhas e carteiras criptográficas das vítimas de dispositivos infectados. Ele foi detectado por analistas da Flashpoint e Sekoia esta semana, com ambas as empresas de segurança cibernética confirmando que ele é um ladrão de informações anteriormente não documentado, agora sendo distribuído por meio de cracks de software falsos e geradores de chaves.

O Flashpoint relata (Via: Bleeping Computer) que os agentes de ameaças já começaram a vender milhares de logs RisePro nos mercados russos da dark web. Além disso, a Sekoia descobriu extensas semelhanças de código entre PrivateLoader e RisePro, indicando que a plataforma de distribuição de malware provavelmente agora está espalhando seu próprio ladrão de informações, seja para si ou como um serviço.

Atualmente, o RisePro está disponível para compra via Telegram, onde os usuários também podem interagir com o desenvolvedor e os hosts infectados.

Detalhes e recursos do RisePro

O RisePro é um malware C++ que, de acordo com o Flashpoint, pode ser baseado no malware de roubo de senhas Vidar, pois usa o mesmo sistema de dependências DLL incorporadas. De acordo com a Sekoia, algumas amostras do RisePro incorporam as DLLs, enquanto em outras, o malware as busca no servidor C2 por meio de solicitações POST.

O ladrão de informações primeiro identifica o sistema comprometido examinando as chaves de registro, grava os dados roubados em um arquivo de texto, faz uma captura de tela, agrupa tudo em um arquivo ZIP e, em seguida, envia o arquivo para o servidor do invasor.

Malware de roubo de dados em sites de cracks

O RisePro tenta roubar uma grande variedade de dados de aplicativos, navegadores, carteiras criptográficas e extensões de navegador. Além disso, ele pode verificar as pastas do sistema de arquivos em busca de dados interessantes, como recibos contendo informações de cartão de crédito.

Link para PrivateLoader

PrivateLoader é um serviço de distribuição de malware de pagamento por instalação disfarçado de cracks de software, geradores de chaves e modificações de jogos. Cibercriminosos fornecem a amostra de malware que desejam distribuir, critérios de segmentação e pagamento para a equipe PrivateLoader, que então usa sua rede de sites falsos e hackeados para distribuir malware.

O serviço foi detectado pela primeira vez pela Intel471 em fevereiro de 2022, enquanto em maio de 2022, a Trend Micro observou o PrivateLoader empurrando um novo trojan de acesso remoto (RAT) chamado ‘ NetDooka ‘.

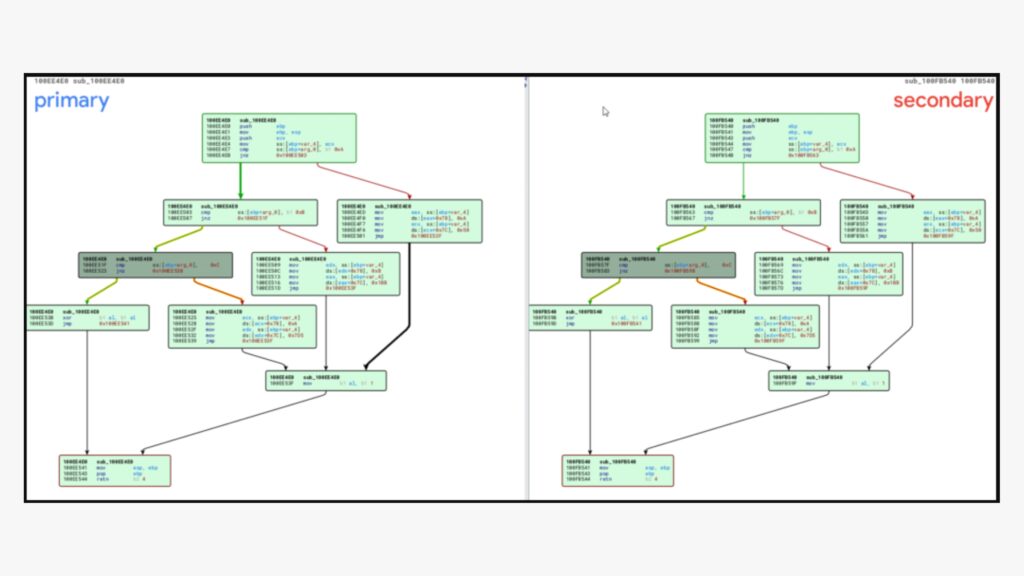

Até recentemente, o PrivateLoader distribuía quase exclusivamente RedLine ou Raccoon, dois populares ladrões de informações. Com a adição do RisePro, a Sekoia agora relata a descoberta de recursos de carregador no novo malware, destacando também que esta parte de seu código tem extensas sobreposições com a do PrivateLoader. As semelhanças incluem a técnica de ofuscação de strings, a ofuscação de mensagem HTTP e a configuração de porta e HTTP.

Um cenário provável é que as mesmas pessoas por trás do PrivateLoader desenvolveram o RisePro. Outra hipótese é que o RisePro é a evolução do PrivateLoader ou a criação de um ex-desenvolvedor desonesto que agora promove um serviço PPI semelhante. Infelizmente, com base nas evidências coletadas, a Sekoia não conseguiu determinar a conexão exata entre os dois projetos.