O Zscaler ThreatLabz detalhou um novo carregador de malware, chamado HijackLoader, que cresceu em popularidade nos últimos meses. Esse malware não é sofisticado, porém, ao contrário de outros carregadores, possui uma estrutura modular que permite suportar injeção e execução de código.

Malware HijackLoader ganha popularidade entre os cibercriminosos

O HijackLoader está sendo usado para carregar diferentes famílias de malware, como Danabot, SystemBC e RedLine Stealer. O carregador foi observado pela primeira vez pela empresa de segurança em julho de 2023, os pesquisadores notaram que a ameaça emprega uma série de técnicas de evasão, como o uso de syscalls.

O HijackLoader utiliza syscalls para evitar o monitoramento de soluções de segurança, detecta processos específicos com base em uma lista de bloqueio incorporada e atrasa a execução do código em diferentes estágios.

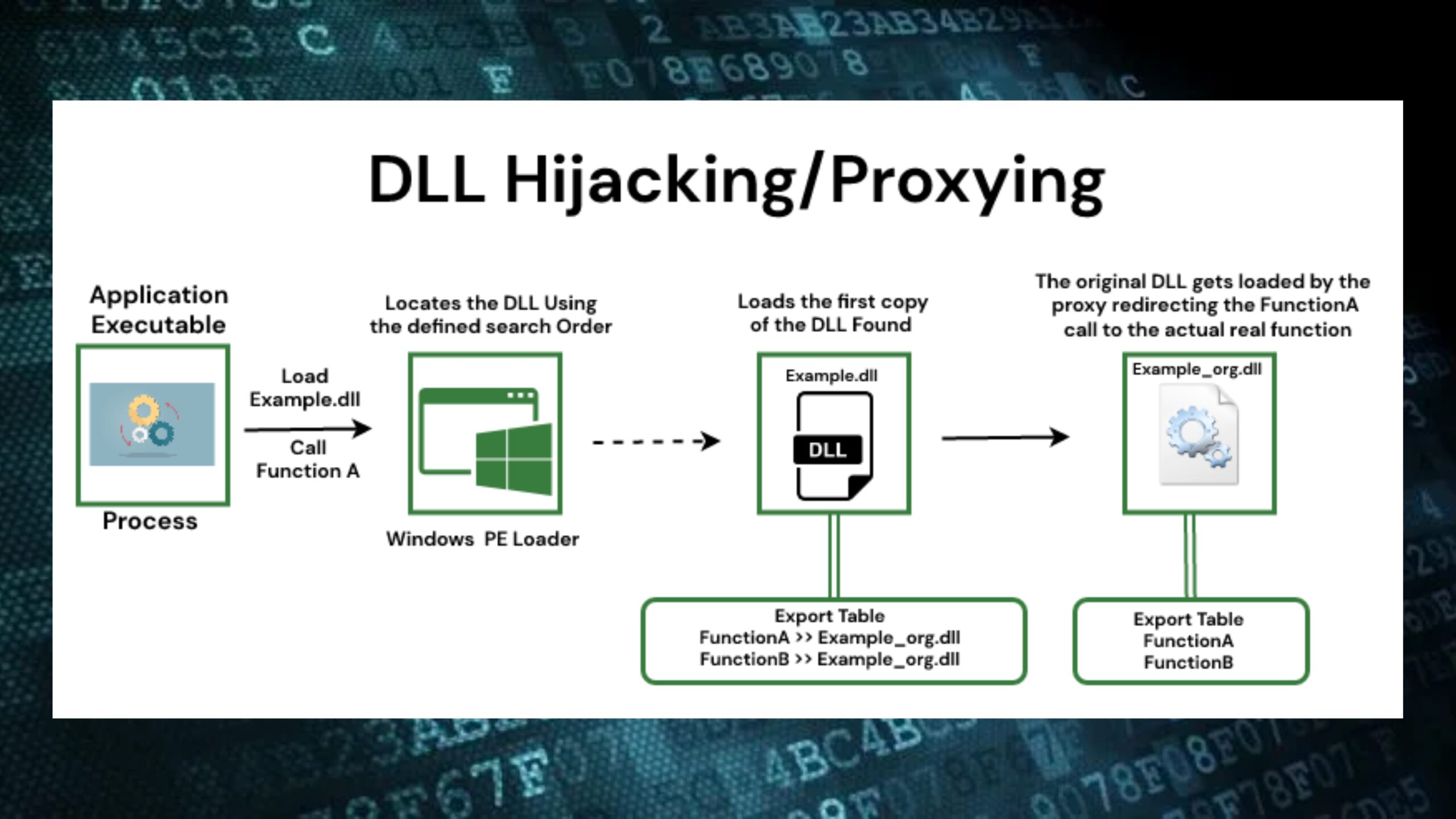

O malware usa módulos incorporados que facilitam a injeção e execução flexível de código – um recurso incomum entre os carregadores tradicionais.

Zscaler

Os especialistas ainda não determinaram o vetor de acesso inicial, após a execução, o HijackLoader executa uma função modificada (conectada) do Windows C Runtime (CRT), que aponta para o ponto de entrada do primeiro estágio. O carregador determina se a carga final foi incorporada no binário ou se é necessário baixá-la de um servidor externo.

O HijackLoader mantém a persistência criando um arquivo de atalho (LNK) na pasta de inicialização do Windows e apontando-o para um trabalho do Background Intelligent Transfer Service (BITS) que aponta para o arquivo executável.

Técnicas de evasão

Os recursos Anti-Análise implementados na primeira etapa incluem o seguinte conjunto de técnicas de evasão, aponta o Security Affairs:

Carregamento dinâmico de funções da API do Windows aproveitando uma técnica de hashing de API personalizada.

Realizar um teste de conectividade HTTP para um site legítimo (por exemplo, mozilla.org). Se não for possível estabelecer uma conexão, o HijackLoader não prosseguirá com a execução e entrará em um loop infinito até que a conexão seja estabelecida.

Atraso na execução do código em diferentes estágios.

O primeiro stager verifica a presença de um conjunto de processos em execução. Dependendo de quais estão presentes, ele executa funcionalidades diferentes. Na Tabela 1, resumimos a funcionalidade correspondente para cada processo.

A Zscaler conclui que, apesar da baixa qualidade do código, a crescente popularidade do HijackLoader pode trazer melhorias futuras e maior uso por mais agentes de ameaças.

Em resumo, o HijackLoader é um carregador modular com técnicas de evasão, que oferece uma variedade de opções de carregamento para cargas maliciosas. Além disso, não possui recursos avançados e a qualidade do código é baixa, de acordo com o relatório.

No entanto, considerando a crescente popularidade do HijackLoader, esperamos melhorias no código e maior uso por parte de mais agentes de ameaças, especialmente para preencher o vazio deixado pelo Emotet e Qakbot.

Zscaler também publicou Indicadores de Compromisso (IOCs) para esta ameaça.