Pesquisadores da Trend Micro descobriram uma campanha maliciosa se aproveitando de 17 aplicativos Android, rastreados coletivamente como DawDropper, na Google Play Store para distribuir malware bancário.

Malware bancário em aplicativos Android da Play Store

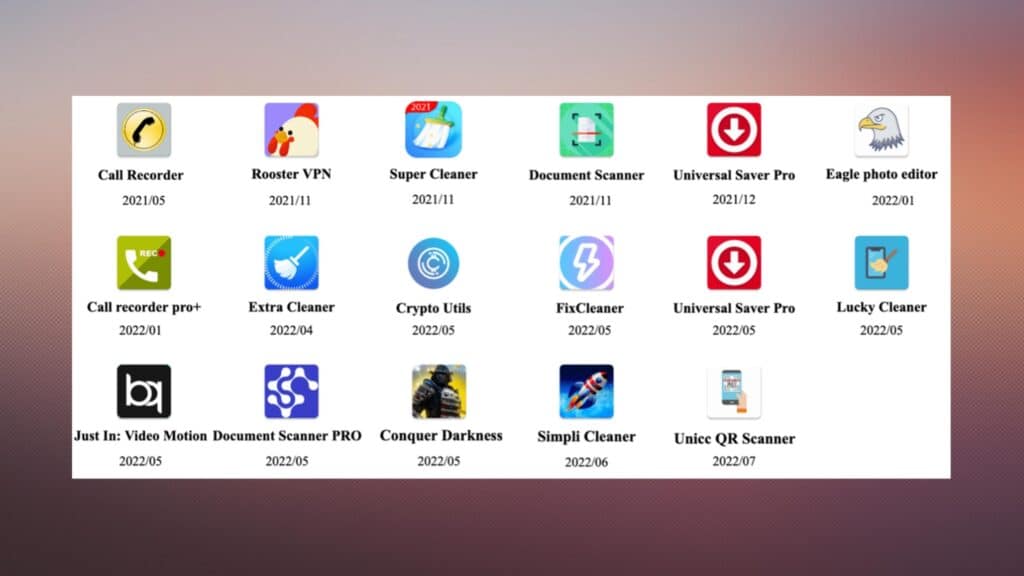

Os aplicativos DawDropper são mascarados como aplicativos de produtividade e utilitários, como scanners de documentos, serviços VPN, leitores de código QR e gravadores de chamadas.

Felizmente, todos os aplicativos em questão foram removidos do mercado de aplicativos. “No final de 2021, encontramos uma campanha maliciosa que usa uma nova variante de conta-gotas que apelidamos de DawDropper. Sob o disfarce de vários aplicativos Android, como Just In: Video Motion, Document Scanner Pro, Conquer Darkness, simpli Cleaner e Unicc QR Scanner, o DawDropper usa o Firebase Realtime Database, um serviço de nuvem de terceiros, para evitar a detecção e obter dinamicamente um endereço de download da carga útil”, diz a Trend Micro.

Ainda de acordo com a empresa, “ele também hospeda cargas maliciosas no GitHub. A partir do relatório, esses aplicativos maliciosos não estão mais disponíveis na Google Play Store”.

Malwares distribuídos

Os aplicativos DawDropper foram vistos descartando quatro famílias de trojans bancários, incluindo Octo, Hydra, Ermac e TeaBot. Todos os malwares usam um Firebase Realtime Database, um banco de dados NoSQL legítimo hospedado na nuvem para armazenar dados, como um servidor de comando e controle (C&C) e hospedar cargas maliciosas no GitHub.

A Trend Micro também encontrou outro dropper, rastreado como Clast82, que foi descoberto pela CheckPoint Research em março de 2021, aponta o Security Affairs. Tanto o DawDropper quanto o Clast82 usam o Firebase Realtime Database como um servidor C&C.

Os pesquisadores apontaram que os malwares bancários implementam sua própria técnica de distribuição e instalação. Os especialistas observaram que os droppers bancários lançados no início deste ano têm endereços de download de carga útil codificados.

No entanto, os droppers bancários lançados recentemente são projetados para ocultar o endereço real de download da carga útil, às vezes usam serviços de terceiros como seus servidores C&C e usam serviços de terceiros, como o GitHub, para hospedar cargas maliciosas.

Abaixo você encontra a lista de aplicativos maliciosos DawDropper que foram encontrados na Play Store, agora já removidos:

- Call Recorder APK;

- Rooster VPN;

- Super Cleaner- hyper & smart;

- Document Scanner – PDF Creator;

- Universal Saver Pro;

- Eagle photo editor;

- Call recorder pro+;

- Extra Cleaner;

- Crypto Utils;

- FixCleaner;

- Just In: Video Motion;

- com.myunique.sequencestore;

- com.flowmysequto.yamer;

- com.qaz.universalsaver;

- Lucky Cleaner;

- Simpli Cleaner;

- Unicc QR Scanner (com.qrdscannerratedx).