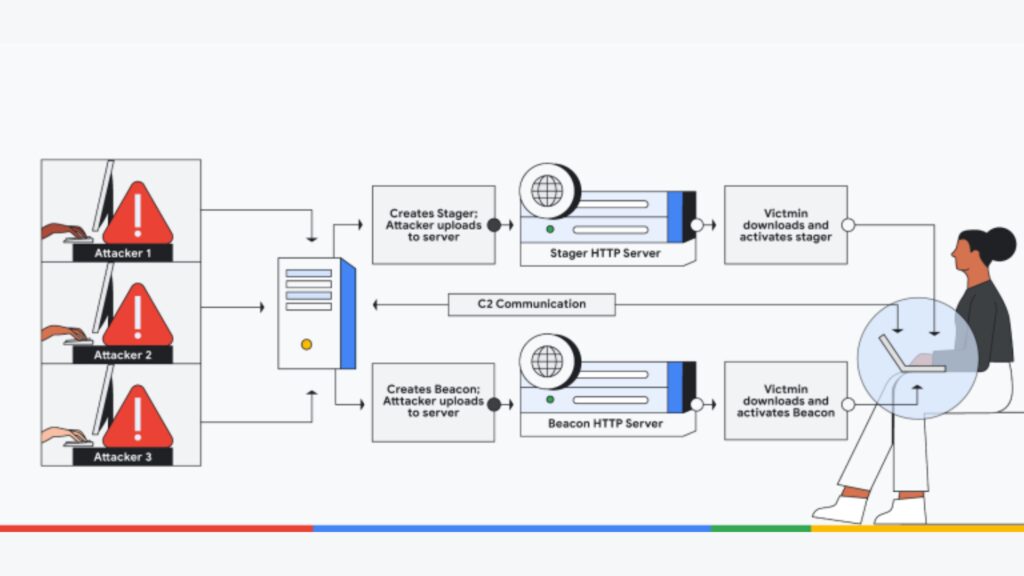

Pesquisadores do Google Cloud identificaram dezenas de diferentes versões hackeadas da ferramenta Cobalt Strike em estado selvagem. O Cobalt Strike é um produto de teste de penetração pago que permite que um invasor implante um agente chamado Beacon na máquina da vítima.

O Beacon inclui uma riqueza de funcionalidades para o invasor, incluindo, entre outros, execução de comandos, registro de chaves, transferência de arquivos, proxy SOCKS, escalonamento de privilégios, mimikatz, varredura de portas e movimento lateral.

Dezenas de versões diferentes do Cobalt Strike são identificadas por pesquisadores do Google Cloud

Os pesquisadores do Google Cloud anunciaram a descoberta de 34 diferentes versões de lançamento hackeadas do Cobalt Strike com um total de 275 arquivos JAR exclusivos nessas versões.

Os pesquisadores do Google Cloud Threat Intelligence (GCTI) desenvolveram um conjunto de regras YARA para detectar variantes hackeadas em estado selvagem com alto grau de precisão. Foi observado que cada versão do Cobalt Strike contém aproximadamente 10 a 100 binários de modelo de ataque.

Os especialistas conseguiram localizar versões do arquivo Cobalt Strike JAR começando com a versão 1.44 (que foi lançada em 2012) até a versão mais recente no momento da publicação da análise, Cobalt Strike 4.7. Os pesquisadores catalogaram os stagers, templates e beacons, incluindo as codificações XOR usadas pelo Cobalt Strike desde a versão 1.44.

Versões hackeadas

O GCTI notou que as versões crackeadas da ferramenta pós-exploração usada no ataque à solta não são as versões mais recentes do fornecedor Fortra, mas geralmente têm pelo menos uma versão de lançamento atrasada. Por esse motivo, os pesquisadores do Google se concentraram nessas versões.

“Focamos nessas versões criando centenas de assinaturas exclusivas que integramos como uma coleção de assinaturas da comunidade disponíveis no VirusTota l”, afirma o relatório publicado pelo Google.

“Também lançamos essas assinaturas como código aberto para fornecedores de segurança cibernética interessados em implantá-las em seus próprios produtos, continuando nosso compromisso de melhorar a segurança de código aberto em todo o setor”.

A atividade realizada pelo Google visa melhorar a detecção de atividades maliciosas envolvendo a versão hackeada da ferramenta. É um trabalho importante que não impactou as versões legítimas das ferramentas utilizadas pelos testes de penetração e “red teams”.

“Queríamos permitir uma melhor detecção de ações feitas por atores mal-intencionados e precisávamos de uma abordagem cirúrgica para extirpar as versões ruins, deixando as legítimas intocadas. Isso exigia a detecção da versão exata do componente Cobalt Strike.” conclui o post.

“Ao focar apenas nas versões não atuais dos componentes, podemos deixar de lado as versões mais recentes, a versão que os clientes pagantes estão usando.”