O grupo de ransomware como serviço (RaaS) RansomHub consolidou sua posição como o mais ativo de 2024, atingindo mais de 600 organizações em setores críticos como saúde, finanças, governo e infraestrutura essencial. Sua rápida ascensão se deu pela exploração de vulnerabilidades conhecidas no Microsoft Active Directory e no protocolo Netlogon, permitindo acesso não autorizado ao controlador de domínio das vítimas.

As operações do RansomHub ganharam notoriedade em fevereiro de 2024, quando o grupo adquiriu o código-fonte da gangue Knight RaaS, acelerando suas campanhas. Poucos meses depois, uma nova versão do seu malware foi lançada, introduzindo suporte para criptografia remota via protocolo SFTP. Atualmente, o ransomware possui múltiplas variantes capazes de infectar servidores Windows, VMware ESXi e SFTP, aumentando seu impacto e versatilidade.

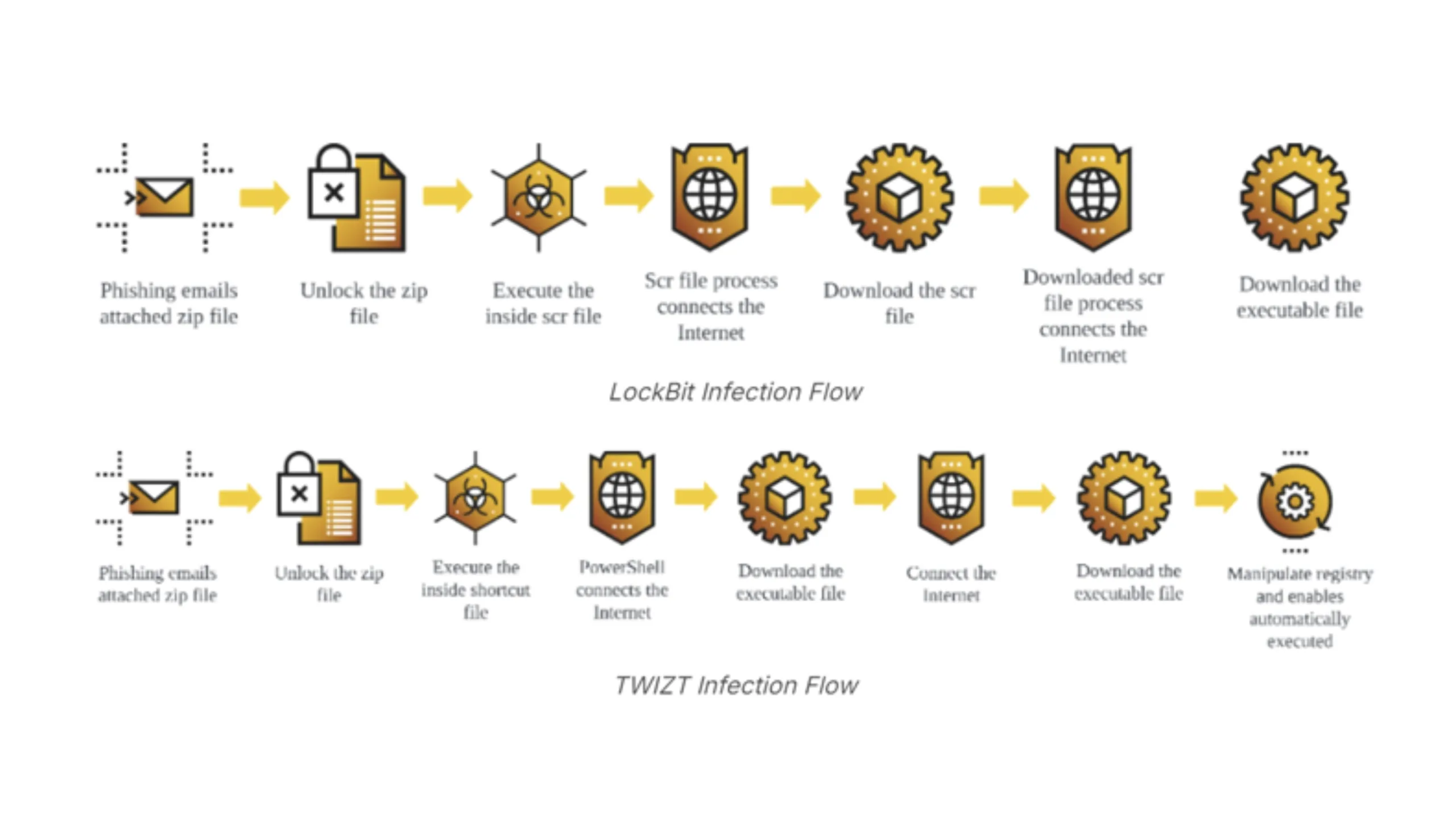

Além de seu próprio desenvolvimento, o RansomHub tem recrutado afiliados dos grupos LockBit e BlackCat, tentando fortalecer sua estrutura com especialistas já experientes em ataques cibernéticos. Essas parcerias indicam um ecossistema robusto, onde técnicas, ferramentas e códigos são compartilhados entre grupos de ransomware para maximizar seus ataques.

Métodos de ataque e exploração de falhas

Um dos casos analisados revelou que o RansomHub tentou explorar uma vulnerabilidade crítica (CVE-2024-3400) em dispositivos PAN-OS da Palo Alto Networks, usando uma prova de conceito (PoC) disponível publicamente. No entanto, sem sucesso, os invasores recorreram a ataques de força bruta contra serviços VPN, utilizando um dicionário com mais de 5.000 credenciais comuns. Eventualmente, conseguiram acesso a uma conta administrativa em soluções de backup de dados, comprometendo a rede-alvo.

O ataque seguiu com a exploração das falhas CVE-2021-42278 (noPac) e CVE-2020-1472 (ZeroLogon), permitindo que os criminosos assumissem o controle total do controlador de domínio, facilitando o movimento lateral na rede e a disseminação do ransomware. Em menos de 24 horas, os dados foram criptografados e exfiltrados, com o objetivo de pressionar as vítimas a pagarem resgates substanciais.

Técnicas avançadas e impacto global

Outro aspecto preocupante do RansomHub é o uso de ferramentas sofisticadas para evitar detecção e desativar proteções. Utilizando o PCHunter, o grupo consegue interromper soluções de segurança de endpoint, enquanto o FileZilla é empregado para exfiltrar grandes volumes de dados. Essas estratégias reforçam a complexidade do grupo e sua capacidade de adaptação.

O cenário de ransomware segue evoluindo, com grupos como RansomHub e Akira adotando novas táticas de extorsão. Em vez de depender apenas da criptografia, eles passaram a lucrar significativamente com a venda de dados roubados, tornando os ataques ainda mais prejudiciais para as vítimas.

A tendência é que ataques desse tipo continuem em alta, impulsionados pela ampla disponibilidade de ferramentas ilícitas e pelo recrutamento de hackers especializados. Empresas e organizações devem reforçar suas defesas com autenticação multifator, atualização constante de sistemas e monitoramento contínuo para mitigar riscos e evitar se tornarem os próximos alvos do grupo.