Pesquisadores de segurança observaram o grupo de ransomware RansomHub usando a ferramenta TDSSKiller para desabilitar sistemas de detecção e resposta de endpoint (EDR).

RansomHub usa ferramenta TDSSKiller para desabilitar detecção e resposta de endpoint

A gangue de ransomware RansomHub está usando a ferramenta TDSSKiller para desabilitar sistemas de detecção e resposta de endpoint (EDR), observou a equipe de detecção e resposta gerenciada (MDR) do Malwarebytes ThreatDown.

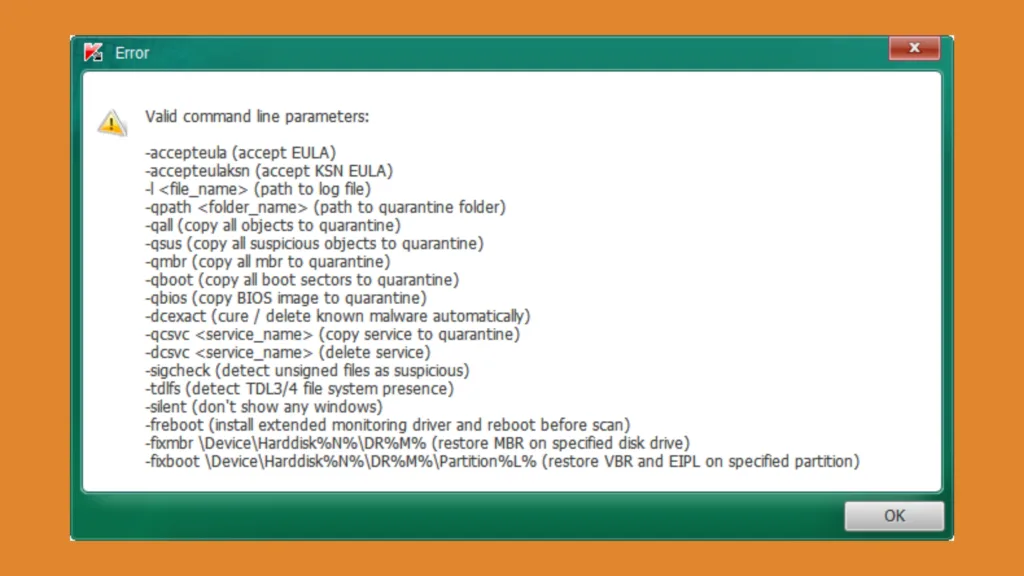

O TDSSKiller é uma ferramenta legítima desenvolvida pela empresa de segurança cibernética Kaspersky para remover rootkits. O software também pode desabilitar soluções EDR por meio de um script de linha de comando ou arquivo em lote. Os especialistas notaram que o grupo de ransomware também usou a ferramenta LaZagne para coletar credenciais.

Durante o caso investigado pelo MDR, os especialistas observaram que o LaZagne gerou 60 gravações de arquivo, provavelmente registrando credenciais extraídas, e realizou 1 exclusão de arquivo, provavelmente para ocultar rastros da atividade de coleta de credenciais.

Embora tanto o TDSSKiller quanto o LaZagne tenham sido usados por invasores por anos, este é o primeiro registro do RansomHub usando-os em suas operações, com os TTPs não listados no aviso publicado recentemente pela CISA sobre o RansomHub.

As ferramentas foram implantadas após o reconhecimento inicial e a sondagem de rede por meio da enumeração do grupo de administração, como net1 group “Enterprise Admins” /do.

Relatório do Malwarebytes MDR

O RansomHub usou o TDSSKiller com o sinalizador -dcsvc para tentar desabilitar serviços de segurança críticos, mirando especificamente o Malwarebytes Anti-Malware Service (MBAMService). O comando tinha como objetivo interromper as defesas de segurança desabilitando esse serviço.

Linha de comando:tdsskiller.exe -dcsvc MBAMService onde o sinalizador -dcsvc foi usado para atingir serviços específicos. Neste caso, os invasores tentaram desabilitar o MBAMService.

RansomHub é um ransomware como serviço (RaaS) que foi empregado nas operações de vários agentes de ameaças. Especialistas acreditam que ele é uma reformulação do ransomware Knight. O Knight, também conhecido como Cyclops 2.0, apareceu no cenário de ameaças em maio de 2023. O malware tem como alvo várias plataformas, incluindo Windows, Linux, macOS, ESXi e Android. Os operadores usaram um modelo de extorsão dupla para sua operação RaaS.

A equipe de resposta a incidentes do Sangfor Cyber Guardian relatou que a gangue de ransomware LockBit usou o parâmetro -dcsvc do TDSSKiller como parte de sua cadeia de ataque. Os invasores usam ferramentas legítimas porque não são bloqueadas por soluções de segurança.

O Malwarebytes compartilhou indicadores de comprometimento (IoCs) para esses ataques.

Via: Security Affairs