A nova geração do StealC, um perigoso malware focado em roubo de informações, foi revelada recentemente com atualizações que tornam suas operações ainda mais discretas e eficazes. A versão 2 do StealC começou a circular entre criminosos cibernéticos em março de 2025 e, desde então, tem recebido atualizações frequentes — a mais recente sendo a versão 2.2.4, segundo pesquisadores da Zscaler.

StealC 2.2: malware evolui com roubo avançado de dados e mais furtividade

Histórico e popularização

Desde que apareceu na dark web em 2023, o StealC se destacou como um ladrão de dados leve e acessível, com planos mensais vendidos a partir de US$ 200. Em 2024, passou a ser utilizado em campanhas de malvertising em larga escala e ataques que travavam máquinas em modo quiosque, impedindo qualquer saída do sistema.

Ainda no fim daquele ano, foi identificado um recurso inovador: um sistema capaz de burlar a proteção “App-Bound Encryption” do navegador Chrome, permitindo restaurar cookies expirados e sequestrar sessões de contas Google com facilidade.

Principais novidades da versão 2.2

A atualização do StealC trouxe uma série de melhorias que reforçam seu potencial de espionagem e evasão:

- Entrega de carga útil aprimorada: agora oferece suporte a arquivos

.EXE, pacotes.MSIe scripts PowerShell. Operadores podem personalizar quando e como as cargas são acionadas. - Criptografia RC4 incorporada: melhora a segurança das comunicações C2 (comando e controle), utilizando parâmetros aleatórios nas respostas para dificultar a detecção.

- Compatibilidade total com 64 bits: inclui resolução dinâmica de APIs em tempo real e um novo sistema de autoexclusão, que evita que o malware se execute mais de uma vez.

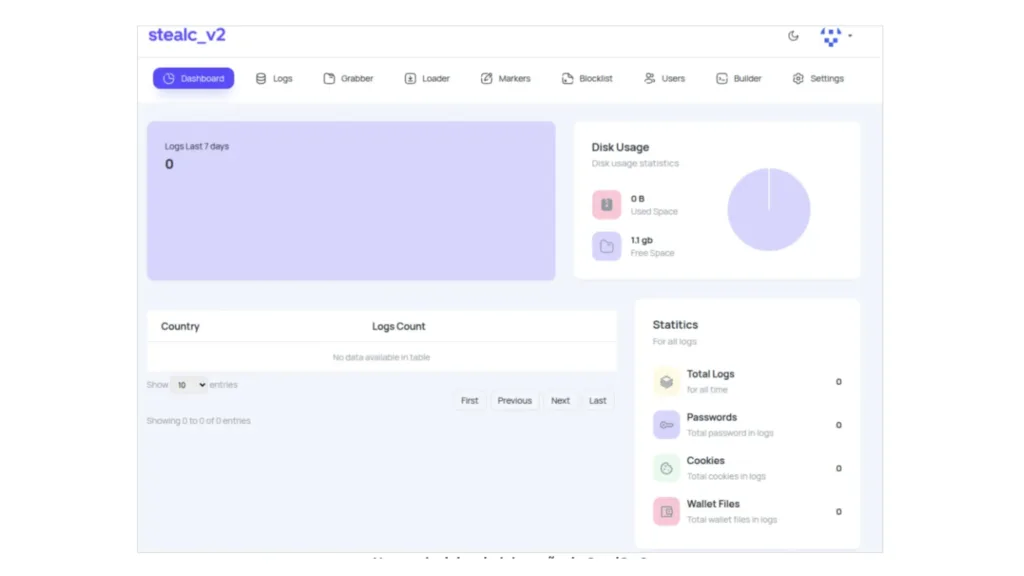

- Construtor embutido: permite criar versões personalizadas do malware com regras específicas de coleta de dados.

- Integração com Telegram: operadores recebem notificações em tempo real sobre atividades das infecções.

- Captura de tela avançada: agora com suporte a múltiplos monitores.

- Novo painel de administração: interface renovada para facilitar a gestão das operações maliciosas.

O que foi removido (por enquanto)

Curiosamente, algumas funções foram excluídas na versão atual, como as verificações contra ambientes virtuais (anti-VM) e o carregamento de DLLs externas. Embora isso possa sugerir uma tentativa de deixar o malware mais leve, há indícios de que essas funções podem retornar de forma mais sofisticada em futuras atualizações.

Entrega e propagação

Recentemente, o StealC tem sido distribuído por meio de outro malware conhecido como Amadey, responsável por instalar cargas adicionais. No entanto, métodos de entrega podem variar conforme o grupo criminoso envolvido.

Como se proteger

Para evitar ser vítima de malware como o StealC, recomenda-se:

- Nunca armazenar dados sensíveis, como senhas, diretamente no navegador.

- Ativar autenticação em dois fatores em todas as contas importantes.

- Evitar a instalação de softwares piratas ou provenientes de fontes desconhecidas.

Manter o sistema e os aplicativos atualizados também é essencial para reduzir vulnerabilidades que esses malwares exploram.