Uma falha de segurança no aplicativo móvel do Telegram para Android, chamado EvilVideo, possibilitou que invasores espalhassem malware em vídeos aparentemente inofensivos.

Atualização: Abaixo, declaração da Assessoria do Telegram:

Esse exploit não é uma vulnerabilidade no Telegram. Seria necessário que os usuários abrissem o vídeo, ajustassem as configurações de segurança do Android e instalassem manualmente um “aplicativo de mídia” suspeito.

Recebemos um relatório sobre esse exploit em 5 de julho e uma correção no servidor foi implantada em 9 de julho para proteger os usuários em todas as versões do Telegram.

Falha no Telegram

O exploit apareceu à venda por um preço desconhecido em um fórum underground em 6 de junho de 2024, disse a ESET. Após divulgação responsável em 26 de junho, o problema foi resolvido pelo Telegram na versão 10.14.5 lançada em 11 de julho.

Os invasores podem compartilhar cargas maliciosas do Android por meio de canais, grupos e bate-papo do Telegram e fazê-los aparecer como arquivos multimídia.

Pesquisador de segurança Lukáš Štefanko

Acredita-se que o payload é inventado usando a interface de programação de aplicativos ( API ) do Telegram, que permite uploads programáticos de arquivos multimídia para chats e canais. Ao fazer isso, ele permite que um invasor camufle um arquivo APK malicioso como um vídeo de 30 segundos. Usuários que clicam no vídeo recebem uma mensagem de aviso real informando que o vídeo não pode ser reproduzido e os incentiva a tentar reproduzi-lo usando um player externo. Caso prossigam com a etapa, eles são posteriormente solicitados a permitir a instalação do arquivo APK pelo Telegram. O aplicativo em questão é chamado de “xHamster Premium Mod”.

Atualmente não está claro quem está por trás do exploit e quão amplamente ele foi usado em ataques no mundo real. O mesmo ator, no entanto, anunciou em janeiro de 2024 um Android crypter (também conhecido como cryptor) totalmente indetectável que pode supostamente ignorar o Google Play Protect.

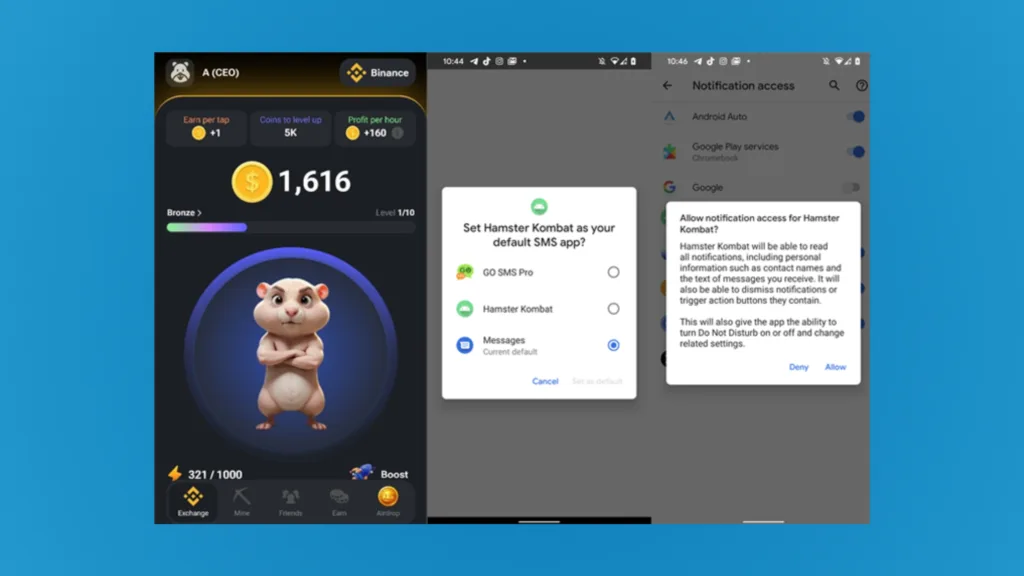

O sucesso viral do Hamster Kombat gera uma imitação maliciosa

O desenvolvimento ocorre no momento em que criminosos cibernéticos estão capitalizando o jogo de criptomoeda baseado no Telegram, Hamster Kombat, para obter ganhos monetários, com a ESET descobrindo lojas de aplicativos falsas promovendo o aplicativo, repositórios do GitHub hospedando o Lumma Stealer para Windows sob o disfarce de ferramentas de automação para o jogo e um canal não oficial do Telegram que é usado para distribuir um trojan para Android chamado Ratel.

O jogo popular, que foi lançado em março de 2024, tem uma estimativa de mais de 250 milhões de jogadores, de acordo com o desenvolvedor do jogo. O CEO do Telegram, Pavel Durov, chamou o Hamster Kombat de “o serviço digital de crescimento mais rápido do mundo” e que “a equipe do Hamster cunhará seu token na TON, introduzindo os benefícios do blockchain para centenas de milhões de pessoas”.

A Ratel abusa de suas permissões de acesso a notificações para ocultar notificações de nada menos que 200 aplicativos com base em uma lista codificada embutida nela. Suspeita-se que isso esteja sendo feito em uma tentativa de inscrever as vítimas em vários serviços premium e evitar que sejam alertadas.

A empresa eslovaca de segurança cibernética disse que também identificou lojas de aplicativos falsas que alegam oferecer o Hamster Kombat para download, mas na verdade direcionam os usuários para anúncios indesejados e repositórios do GitHub que oferecem ferramentas de automação do Hamster Kombat que implantam o Lumma Stealer.

Via: The Hacker News