Um novo botnet de malware chamado MCCrash está infectando dispositivos Windows, Linux e IoT para conduzir ataques distribuídos de negação de serviço (DDoS) em servidores Minecraft.

O malware foi descoberto pela equipe de inteligência de ameaças da Microsoft, que relata que, uma vez que infecta um dispositivo, pode se espalhar para outros sistemas na rede por meio de credenciais SSH de força bruta.

Microsoft alerta sobre novo malware Minecraft DDoS

De acordo com um relatório da Microsoft, a análise da botnet DDoS revelou funcionalidades especificamente projetadas para atingir servidores Java Minecraft privados usando pacotes criados, provavelmente como um serviço vendido em fóruns ou sites darknet.

Atualmente, a maioria dos dispositivos infectados pelo MCCrash está localizada na Rússia, mas também há vítimas no México, Itália, Índia, Cazaquistão e Cingapura. Os servidores do Minecraft costumam ser alvos de ataques DDoS, seja para prejudicar os jogadores no servidor ou como parte de uma demanda de extorsão.

Em outubro de 2022, a Cloudflare relatou a mitigação de um ataque DDoS recorde de 2,5 Tbbs direcionado ao Wynncraft, um dos maiores servidores de Minecraft do mundo.

Software pirata

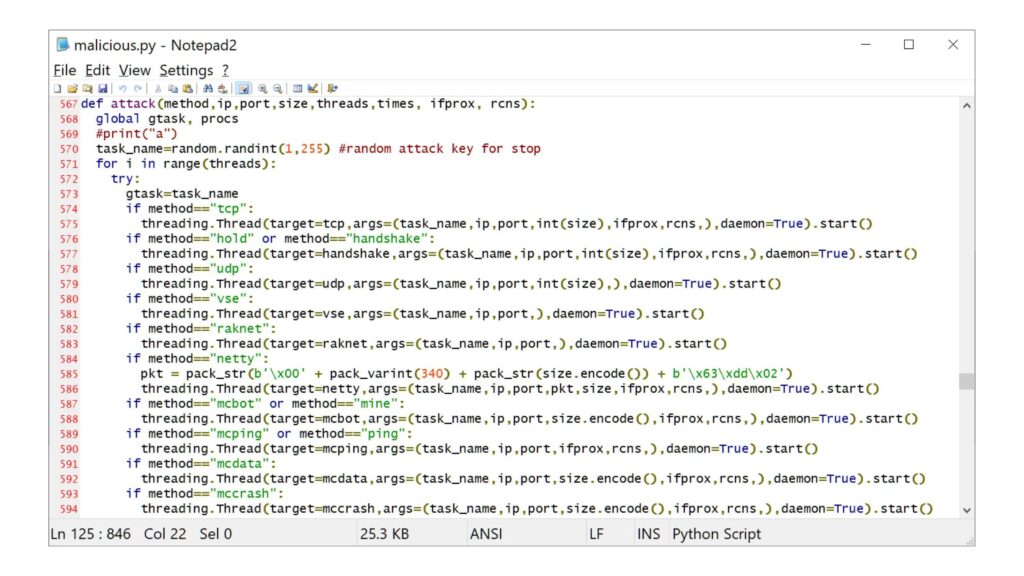

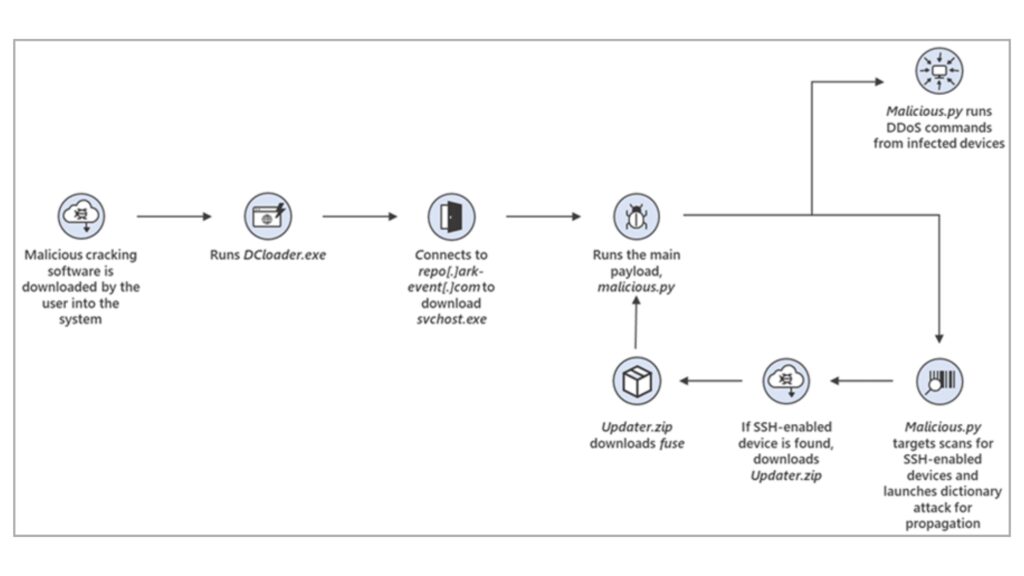

A Microsoft diz que os dispositivos são inicialmente infectados com o MCCrash depois que os usuários instalam ferramentas falsas de ativação de produto do Windows e ativadores de licença trojanizados do Microsoft Office. As ferramentas de cracking contêm código malicioso do PowerShell que baixa um arquivo chamado svchosts.exe, que inicia malicious.py, a carga útil principal do botnet.

O MCCrash então tenta se espalhar para outros dispositivos na rede realizando ataques SSH de força bruta em dispositivos IoT e Linux. De acordo com a Microsoft, o botnet se espalha enumerando credenciais padrão em dispositivos habilitados para Secure Shell (SSH) expostos à Internet.

Como os dispositivos IoT são comumente habilitados para configuração remota com configurações potencialmente inseguras, esses dispositivos podem estar em risco de ataques como este botnet.

O mecanismo de disseminação do botnet o torna uma ameaça única, porque, embora o malware possa ser removido do PC de origem infectado, ele pode persistir em dispositivos IoT não gerenciados na rede e continuar a operar como parte do botnet.

Microsoft

O arquivo Python malicioso pode ser executado em ambientes Windows e Linux. Na primeira inicialização, ele estabelece um canal de comunicação TCP com o C2 pela porta 4676 e envia informações básicas do host, como em qual sistema está sendo executado.

No Windows, o MCCrash estabelece persistência adicionando um valor do Registro à chave “Software\Microsoft\Windows\CurrentVersion\Run”, com o executável como seu valor.

A botnet recebe comandos criptografados do servidor C2 com base no tipo de sistema operacional identificado na comunicação inicial. O C2 enviará um comando de volta ao dispositivo MCCrash infectado para executar.

De acordo com a Microsoft, os agentes de ameaças criaram o botnet para atingir a versão 1.12.2 do servidor Minecraft, mas todas as versões de servidor de 1.7.2 e até 1.18.2 também são vulneráveis ??a ataques.