Pesquisadores de segurança observaram uma nova variante Linux da família de ransomware TargetCompany que tem como alvo ambientes VMware ESXi. O ransomware usa um script de shell personalizado para entregar e executar cargas úteis.

O ransomware Linux TargetCompany

A operação de ransomware TargetCompany surgiu em junho de 2021 e tem se concentrado em ataques a bancos de dados (MySQL, Oracle, SQL Server) contra organizações principalmente em Taiwan, Coreia do Sul, Tailândia e Índia.

Em fevereiro de 2022, a empresa de antivírus Avast anunciou a disponibilidade de uma ferramenta de descriptografia gratuita que abrangia as variantes lançadas até aquela data. Em setembro, porém, a gangue voltou às atividades regulares visando servidores Microsoft SQL vulneráveis ??e ameaçou as vítimas com o vazamento de dados roubados pelo Telegram.

Nova variante do Linux

Em um relatório de agora, a empresa de segurança cibernética Trend Micro afirma que a nova variante do Linux para o ransomware TargetCompany garante que ele tenha privilégios administrativos antes de continuar a rotina maliciosa. Para baixar e executar a carga útil do ransomware, o agente da ameaça usa um script personalizado que também pode exfiltrar dados para dois servidores separados, provavelmente para redundância em caso de problemas técnicos com a máquina ou se ela for comprometida.

Imagem: Trend Micro

Uma vez no sistema de destino, a carga verifica se ela é executada em um ambiente VMware ESXi executando o comando ‘uname’ e procurando por ‘vmkernel’. A seguir, um arquivo “TargetInfo.txt” é criado e enviado ao servidor de comando e controle (C2). Ele contém informações da vítima, como nome do host, endereço IP, detalhes do sistema operacional, usuários e privilégios logados, identificadores exclusivos e detalhes sobre os arquivos e diretórios criptografados.

O ransomware criptografará arquivos que possuem extensões relacionadas à VM (vmdk, vmem, vswp, vmx, vmsn, nvram), anexando a extensão “.locked” aos arquivos resultantes.

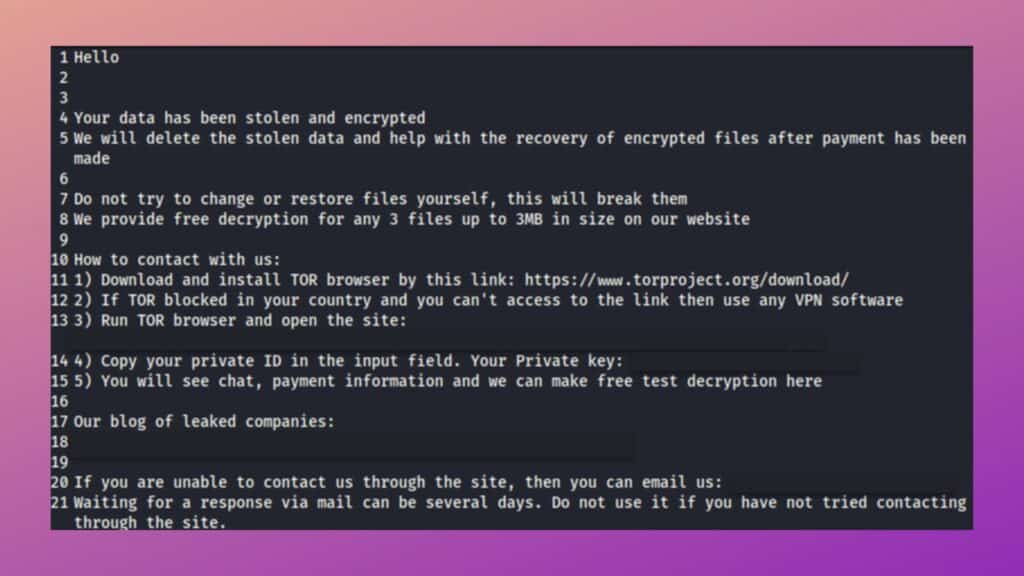

Finalmente, uma nota de resgate chamada “HOW TO DECRYPT.txt” é descartada, contendo instruções para a vítima sobre como pagar o resgate e recuperar uma chave de descriptografia válida.

Imagem: Trend Micro

Depois que todas as tarefas forem concluídas, o script de shell exclui a carga usando o comando ‘rm -f x’ para que todos os rastreamentos que podem ser usados ??em investigações pós-incidente sejam apagados das máquinas afetadas.

Análise da Trend Micro

Os analistas da Trend Micro estão atribuindo os ataques de implantação da nova variante Linux do ransomware TargetCompany a um afiliado chamado “vampiro”, que provavelmente é o mesmo em um relatório da Sekoia no mês passado. Os endereços IP usados ??para entregar a carga e aceitar o arquivo de texto com as informações da vítima foram rastreados até um provedor de ISP na China. No entanto, isso não é suficiente para determinar com precisão a origem do invasor.

Normalmente, o ransomware TargetCompany se concentra em máquinas Windows, mas o lançamento da variante Linux e a mudança para a criptografia de máquinas VMWare ESXi mostram a evolução da operação. O relatório da Trend Micro inclui um conjunto de recomendações como habilitar a autenticação multifator (MFA), criar backups e manter os sistemas atualizados.