Uma pergunta que muitos responsáveis pela TI nas empresas se perguntam é, como verificar se servidores estão recebendo ataque de DDoS. Como havia já informado no artigo anterior, receber ataque de DDoS atinge tanto com servidores com distribuições Linux (REDHAT, openSUSE, UBUNTU, CENTOS, DEBIAN) como na plataforma WINDOWS.

Estaremos auxiliam os profissionais de TI a detectarem maneiras rápidas de verificar se seus servidores LINUX estão recebendo ataque do tipo DDoS, através de comandos simples porem eficazes.

Existem vários meios para executar ataques DDoS, desde inundações HTTP até conexões persistentes do Slowloris. Embora (diferindo) amplamente em seus métodos, [quase] todos eles exigem conexões com o servidor; e muitos deles. A boa notícia é que a maioria dos ataques pode ser detectada usando alguns comandos simples, que não apenas indicam que um DDoS está acontecendo, mas também fornecem as informações que você pode usar para ajudar a atenuar esses ataques.

O que é DDoS?

Os ataques distribuídos de negação de serviço, na maioria das vezes, têm um objetivo – tornar o servidor inacessível. Os ataques foram projetados para sobrecarregar seus recursos, consumir toda a conexão / largura de banda / taxa de transferência disponível e, geralmente, impedir o funcionamento do servidor. Para fazer isso facilmente, as inundações de conexão são o principal objetivo. Forneça a um servidor mais conexões do que ele pode suportar (mesmo os servidores saudáveis não podem lidar com o número de conexões que um DDoS pode oferecer) e algumas ou todas as opções acima começam a acontecer. Mas, como são conexões ativas, você pode ver essas conexões.

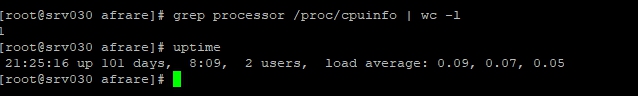

Primeiro é dar uma olhada na carga no seu servidor. Algo tão simples quanto o tempo de atividade ou os principais comandos fornecerá uma boa ideia da carga do servidor. O que é uma carga aceitável? Isso depende dos recursos da CPU (threads disponíveis), mas a regra comum é de 1 ponto por thread.

Comandos para verificar o ataque DDoS no Linux

Você pode encontrar isso com o comando grep processor /proc/cpuinfo | wc -l que retornará o número de processadores lógicos ou threads. Durante um DDoS, você pode ver a carga em dobro, triplo ou mais, acima da carga máxima que deveria ter.

Assim como ao dirigir, o percurso de A a B será lento se houver muito tráfego. Diferente do acima, às vezes o servidor responde bem em uma conexão de back-end como IPMI, mas fica lento ao se conectar por uma interface pública. Você deseja verificar o tráfego da sua rede e pode fazê-lo com uma das várias ferramentas. Essa lista inclui nload, bmon, iftop, vnstat, ifstat… Depende do seu sistema operacional, mas tudo pode ser instalado através do seu gerenciador de pacotes (apt, yum, etc.)

Como a maioria desses ataques precisa de conexões com o servidor, você pode verificar e ver quantos IPs estão conectados ao seu servidor. O Netstat é um comando que pode fornecer todos os tipos de detalhes. Estamos interessados apenas nos IPs, no número de IPs e talvez nas sub-redes das quais eles fazem parte. Vamos dar uma olhada em como vê-los.

O primeiro comando mostrará uma lista descendente de quais IPs estão conectados e quantas conexões cada um possui. Você verá de 1 a cerca de 50 por IP, e isso pode ser bastante comum para o tráfego normal. Você pode ver alguns com mais de 100 conexões, e isso é algo a ser examinado.

Você pode ver IPs conhecidos, um ou mais dos próprios IPs do servidor ou mesmo seu próprio IP com muitas conexões. Estes podem ser ignorados na maior parte do tempo, pois estão lá normalmente. É quando você vê IPs únicos com centenas ou milhares de conexões que você deve se preocupar, pois isso pode muito bem ser um sinal de ataque.

netstat -ntu | awk ‘{print $ 5}’ | cut -d: -f1 -s | sort | uniq -c | sort -nk1 -rComo podemos observar nos comando acima, a possibilidade de verificar a existência de ataque do tipo DDoS.

Deseja saber mais ? Então leia os artigos abaixo.

- Três maneiras de bloquear ataques DDoS

- Fail2ban: configuração básica para prevenir ataques de força bruta

Abraços a todos e estarei escrevendo mais artigos nas próximas semanas, auxiliando a se proteger de vários tipos de ataques.