Estamos passando num momento difícil, e os hackers estão se aproveitando para disseminar malwares sobre o pretesto de informação sobre o CONVID-19 (corona vírus).

Pesquisadores descobriram uma nova forma de ataque que visa os roteadores domésticos e altera as configurações de DNS para redirecionar as vítimas para um site malicioso que fornece o malware chamado “Osk” que parece ter surgido no final de 2019.

Disseminação Malware COVID-19

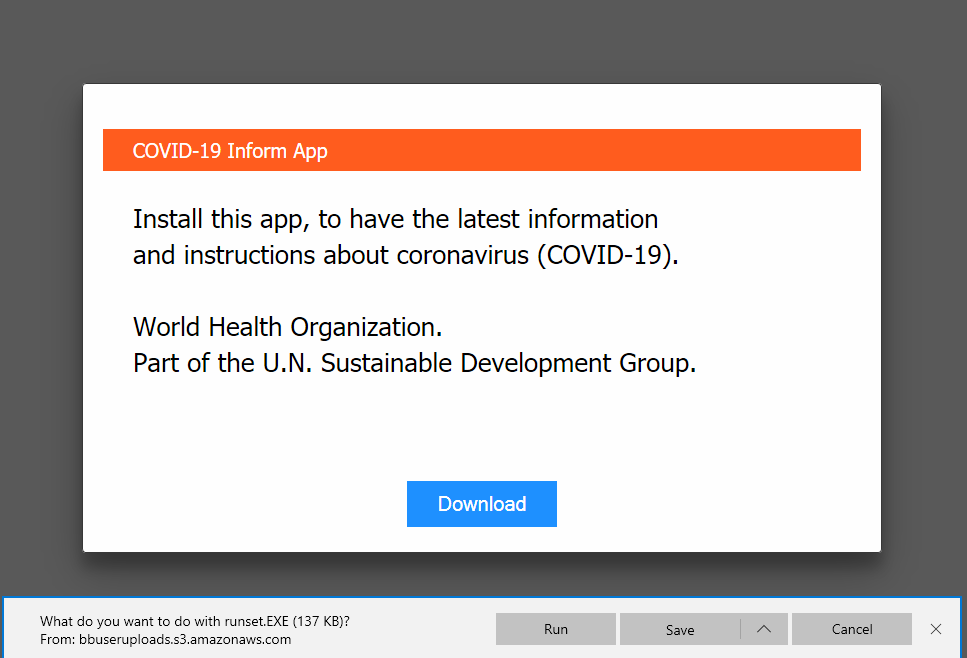

Os sites de downloads estão apresentando as informações da pandemia de Coronavírus e forçam as vítimas a baixar o aplicativo que promete que as vítimas forneçam “as informações e instruções mais recentes sobre coronavírus (COVID-19)” por meio do aplicativo.

Atualmente, o COVID-19 Theme abusar seriamente de prender vítimas usando ataques de phishing e explorar as vítimas para roubar dados confidenciais.

Os invasores também usam o Bitbucket, o popular serviço de hospedagem de repositórios de controle de versão baseado na Web para armazenar a carga maliciosa e o serviço popular de abreviação de URL TinyURL para ocultar o link que redireciona os usuários para acessar o Bitbucket.

Pesquisadores do Bitdefender relataram a seguinte descoberta chave deste ataque

1.Aparece principalmente nos roteadores Linksys, remotamente

credenciais de gerenciamento

2. Invade os roteadores e altera seus endereços IP de DNS

3. Redireciona uma lista específica de páginas da web / domínios para um página maliciosa com tema de Coronavírus

4. Usa Bitbucket para armazenar amostras de malware

5. Usa TinyURL para ocultar o link Bitbucket

6 Elimina o malware do Oski inforstealer

Comprometendo os roteadores

O invasor investiga a Internet para encontrar o roteador doméstico vulnerável para executar o ataque de força bruta por senha e alterar as configurações de IP do DNS.

A configuração de DNS está desempenhando um papel importante na resolução do endereço IP correto para os nomes de domínio correspondentes.

Se os invasores alterarem os endereços IP do DNS dos roteadores direcionados, ele resolverá a solicitação do usuário para qualquer página da Web controlada pelo invasor.

A seguinte lista do domínio está segmentada nesta campanha:

aws.amazon.com ”

“Goo.gl”

“Bit.ly”

“Washington.edu”

“Imageshack.us”

“Ufl.edu”

“Disney.com”

“Cox.net”

“Xhamster.com”

“Pubads.g.doubleclick.net”

“Tidd.ly”

Redditblog.com

“Fiddler2.com”

“Winimage.com”

Os usuários serão redirecionados para os endereços IP (176.113.81.159, 193.178.169.148, 95.216.164.181) Se o tráfego que passa pelo roteador comprometido e o usuário tentar alcançar os domínios acima.

Alterar as configurações de DNS nunca levanta bandeira vermelha e os usuários acreditam que chegaram a uma página da web legítima que não seja um endereço IP diferente.

“As páginas da Web exibem uma mensagem supostamente da Organização Mundial de Saúde, informando aos usuários para baixar e instalar um aplicativo que oferece instruções e informações sobre o COVID-19 “.

O atacante definiu o hiperlink inicial como https://google.com/chrome, que é um domínio limpo e conhecido, mas, na verdade, é definido um evento “ao clicar” que altera o URL para o malicioso oculto no TinyURL .

Depois que as vítimas clicam no botão de download, um arquivo malicioso é removido do repositório do Bitbucket, mas as vítimas não o conhecem completamente.

“Na fase final do ataque, um arquivo malicioso compactado com o MPRESS é baixado. Essa carga útil é o ladrão da Oski que se comunica com um servidor C&C para fazer upload das informações roubadas. ”

A telemetria do Bitdefender observou que a maioria dos roteadores vulneráveis e visados tentam explorar esta vulnerabilidade, estão localizados na Alemanha, França e Estados Unidos.

Diante do cenários acima descrito, pedimos à todos que toem precauções ao receber mensagens, clicar sobre artigos ou sites estranhos ou duvidosos.

Segue abaixo mais alguns artigos que auxiliam a se proteger.

Coronavírus: como a Internet está lidando com todo o seu tráfego extra

O impacto do COVID-19: cibercriminosos usam ofertas e descontos para espalhar malware