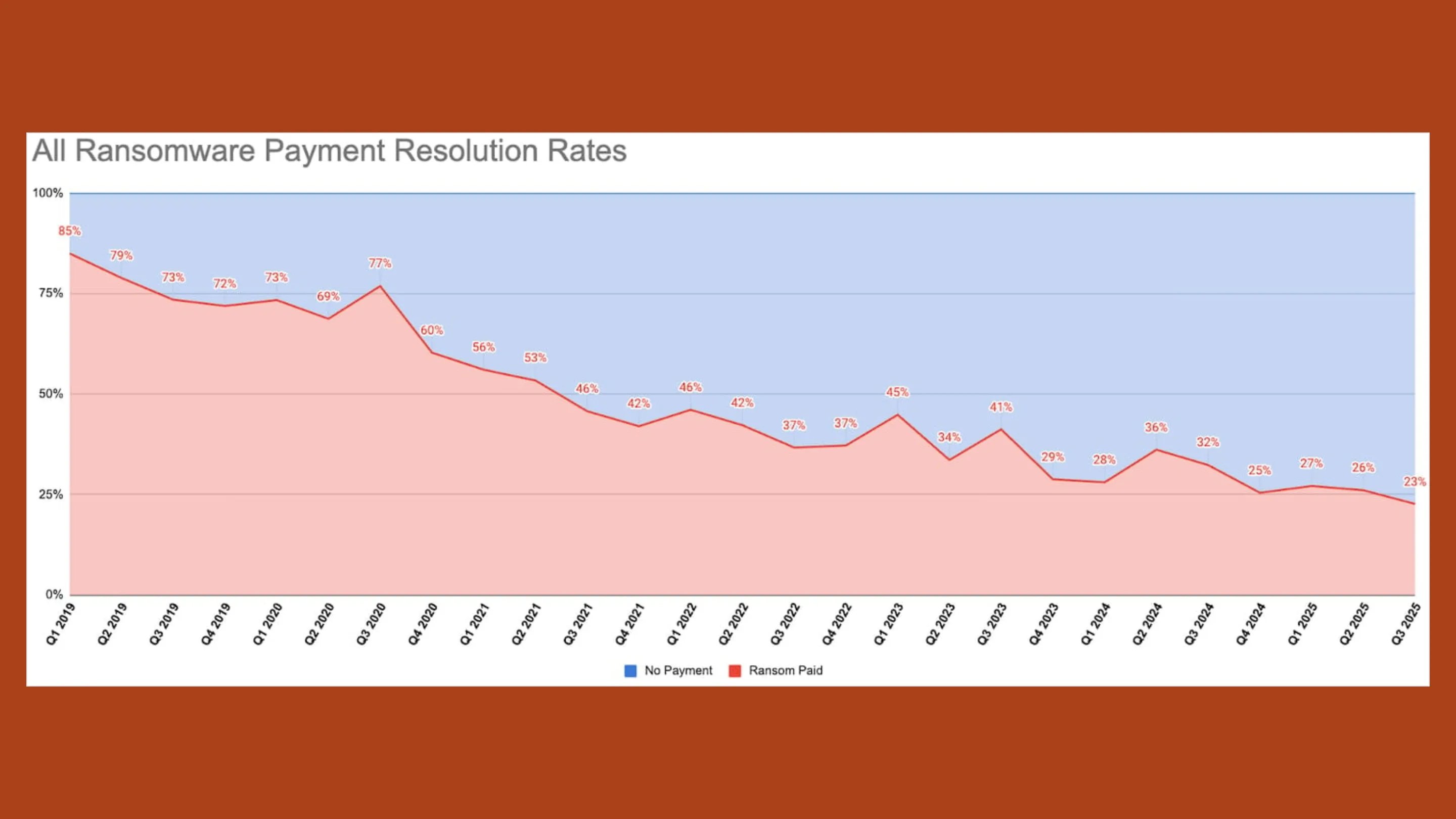

A era de ouro do ransomware pode estar chegando ao fim. De acordo com o relatório da Coveware referente ao Q3 2025, o pagamento de ransomware por vítimas atingiu seu nível mais baixo desde que a empresa começou a medir o fenômeno: apenas 23% das organizações decidiram ceder à extorsão digital.

O número representa uma queda histórica e uma mudança significativa na dinâmica entre atacantes e vítimas. A boa notícia é que empresas e governos parecem estar mais preparados para lidar com ataques, enquanto a má é que os criminosos estão adaptando rapidamente suas táticas para continuar lucrando.

Neste artigo, o SempreUpdate analisa em profundidade o relatório da Coveware, explicando por que tantas vítimas deixaram de pagar, como os grupos de ransomware estão reagindo e quais vetores de ataque continuam em alta. É uma vitória parcial na guerra contra a extorsão digital — mas que exige vigilância redobrada.

A grande virada: por que as vítimas pararam de pagar o resgate?

Os dados do Q3 2025 mostram que a maioria das vítimas de ransomware agora recusa pagar o resgate, sinalizando uma mudança cultural e operacional profunda. Três fatores principais explicam essa virada: melhores defesas técnicas, pressão legal e ética para não negociar, e queda no valor médio dos pagamentos.

Melhores defesas e planos de recuperação

Empresas e órgãos públicos aprenderam, muitas vezes da maneira mais dolorosa, que o segredo está na resiliência cibernética.

Hoje, há investimentos massivos em backups offline e imutáveis, bem como em planos de recuperação de desastres (DR) capazes de restaurar sistemas em poucas horas.

Esse novo paradigma transforma a criptografia maliciosa — antes uma sentença de morte digital — em um contratempo temporário. Ao reduzir o impacto operacional dos ataques, as vítimas perdem o incentivo para pagar o resgate, minando o principal motor financeiro do crime.

A pressão legal e o estigma do pagamento

A mudança também tem um componente ético e regulatório. Autoridades como a CISA, o FBI e o CERT.br reforçam constantemente que pagar ransomware alimenta o ecossistema criminoso e não garante a recuperação dos dados.

Além disso, há risco jurídico: dependendo do grupo envolvido, o pagamento pode violar sanções internacionais impostas a organizações criminosas.

Esse contexto criou um estigma público em torno das empresas que pagam, especialmente em setores regulados. Assim, mesmo entre as vítimas que têm seguro cibernético, as seguradoras estão limitando os reembolsos ou exigindo provas de mitigação antes de liberar qualquer pagamento.

O impacto financeiro: pagamentos médios também caem

Os números confirmam essa tendência. Segundo a Coveware, o pagamento médio caiu para US$ 377 mil, enquanto o valor mediano ficou em US$ 140 mil — ambos em queda de dois dígitos em relação ao trimestre anterior.

Esses valores mostram que mesmo quem paga, paga menos. As políticas de seguro se tornaram mais rígidas, e muitas empresas estão preferindo investir em prevenção e backup do que depender de indenizações que, cada vez mais, vêm com cláusulas restritivas.

A nova estratégia dos hackers: foco na exfiltração de dados e PMEs

A queda no pagamento de ransomware forçou os grupos criminosos a repensar completamente seu modelo de negócios. O foco agora não está mais apenas em criptografar sistemas, mas em roubar informações sigilosas e ameaçar publicá-las.

Da criptografia para a dupla extorsão

O modelo de dupla extorsão, introduzido há alguns anos, consolidou-se de vez. Segundo o relatório da Coveware, 76% dos ataques agora envolvem exfiltração de dados, isto é, o roubo prévio de informações antes da criptografia.

Nesses casos, o objetivo principal não é mais impedir o acesso da empresa a seus arquivos, mas chantageá-la com o risco de vazamento público — especialmente quando os dados incluem informações de clientes, segredos industriais ou contratos confidenciais.

Esse método gera impacto reputacional imediato e aumenta a pressão psicológica sobre as vítimas. Ainda assim, a eficácia vem caindo, já que muitas empresas preferem assumir o incidente publicamente a financiar o crime.

Ataques de “somente roubo” e a baixa taxa de sucesso

Uma tendência curiosa é o aumento de ataques que dispensam totalmente a criptografia. Neles, os criminosos apenas invadem e exfiltram dados, enviando uma carta de extorsão logo em seguida.

Contudo, a Coveware observou que esse modelo tem a menor taxa de sucesso: apenas 19% das vítimas em ataques de “somente roubo” aceitaram pagar.

Sem a interrupção operacional causada pela criptografia, a urgência para pagar é muito menor — e o vazamento público de dados, embora preocupante, não paralisa as operações de negócios.

A mira em empresas de médio porte

Outro dado importante: os grupos Akira e Qilin, que juntos respondem por 44% dos ataques analisados, estão focando em empresas de médio porte.

Essas organizações são consideradas “presas ideais”: possuem dados valiosos, infraestrutura relativamente vulnerável e orçamentos menores para segurança.

Os grandes conglomerados, por outro lado, estão cada vez mais protegidos por segmentação de rede, EDR avançados e SOCs 24/7, tornando o custo-benefício do ataque menos atraente.

Os vetores de ataque preferidos no Q3 2025

Mesmo com mudanças nas táticas, os vetores de entrada dos ataques de ransomware continuam relativamente previsíveis — embora alguns estejam crescendo em importância.

De acordo com o relatório da Coveware, o comprometimento de acesso remoto (como RDPs mal configurados ou credenciais roubadas) segue sendo o principal ponto de entrada.

Muitos administradores ainda negligenciam práticas básicas, como bloquear portas expostas, usar autenticação multifator (MFA) e monitorar tentativas de login suspeitas.

Além disso, houve um aumento expressivo na exploração de vulnerabilidades de software, especialmente falhas conhecidas que não foram corrigidas rapidamente.

Ataques automatizados escaneiam a internet em busca de sistemas desatualizados — e, quando encontram um alvo vulnerável, implantam payloads de ransomware em minutos.

Esse cenário reforça a importância de gestão de patches eficiente e auditorias contínuas de segurança, principalmente em sistemas expostos à internet.

Conclusão: uma vitória parcial que exige mais atenção

O relatório da Coveware para o Q3 2025 mostra que o pagamento de ransomware está em queda livre, e isso é um marco positivo para a segurança global.

A mensagem é clara: resiliência funciona. Investir em backup, resposta a incidentes e cultura de segurança realmente reduz o poder dos criminosos.

Mas não é hora de baixar a guarda. A ameaça do ransomware apenas evoluiu. Os grupos estão mais estratégicos, focados em exfiltração de dados, chantagem reputacional e ataques direcionados a empresas médias.

Por isso, as organizações devem encarar essa boa notícia como um convite à ação:

- Fortalecer o acesso remoto com MFA e monitoramento contínuo.

- Aplicar patches de segurança com rigor.

- Manter backups imutáveis e testados para garantir recuperação total.

Se mais empresas seguirem esse caminho, o pagamento de ransomware pode deixar de ser uma opção de vez — encerrando, enfim, a era da extorsão digital como modelo de negócio viável.