A nova variante do MacSync no macOS representa um avanço preocupante no cenário de ameaças digitais voltadas ao ecossistema da Apple. Conhecido como MacSync Stealer, o malware evoluiu de campanhas simples de engenharia social para um modelo muito mais sofisticado, explorando mecanismos considerados legítimos e oficiais do próprio sistema operacional. Em vez de tentar quebrar barreiras à força, o código malicioso se aproveita da confiança embutida no Gatekeeper, conseguindo se instalar em Macs sem gerar alertas evidentes ao usuário.

O Gatekeeper é um dos pilares da segurança do macOS. Ele foi projetado para impedir a execução de aplicativos não confiáveis, verificando assinaturas digitais, certificados de desenvolvedor e o processo de notarização da Apple. A evolução do MacSync mostra, no entanto, que até mesmo essas camadas podem ser exploradas quando atacantes entendem profundamente como funciona a cadeia de confiança do sistema. Isso muda o nível da ameaça e exige mais atenção de usuários, profissionais de TI e especialistas em segurança da informação.

Como o MacSync consegue enganar o macOS

Imagem: Jamf

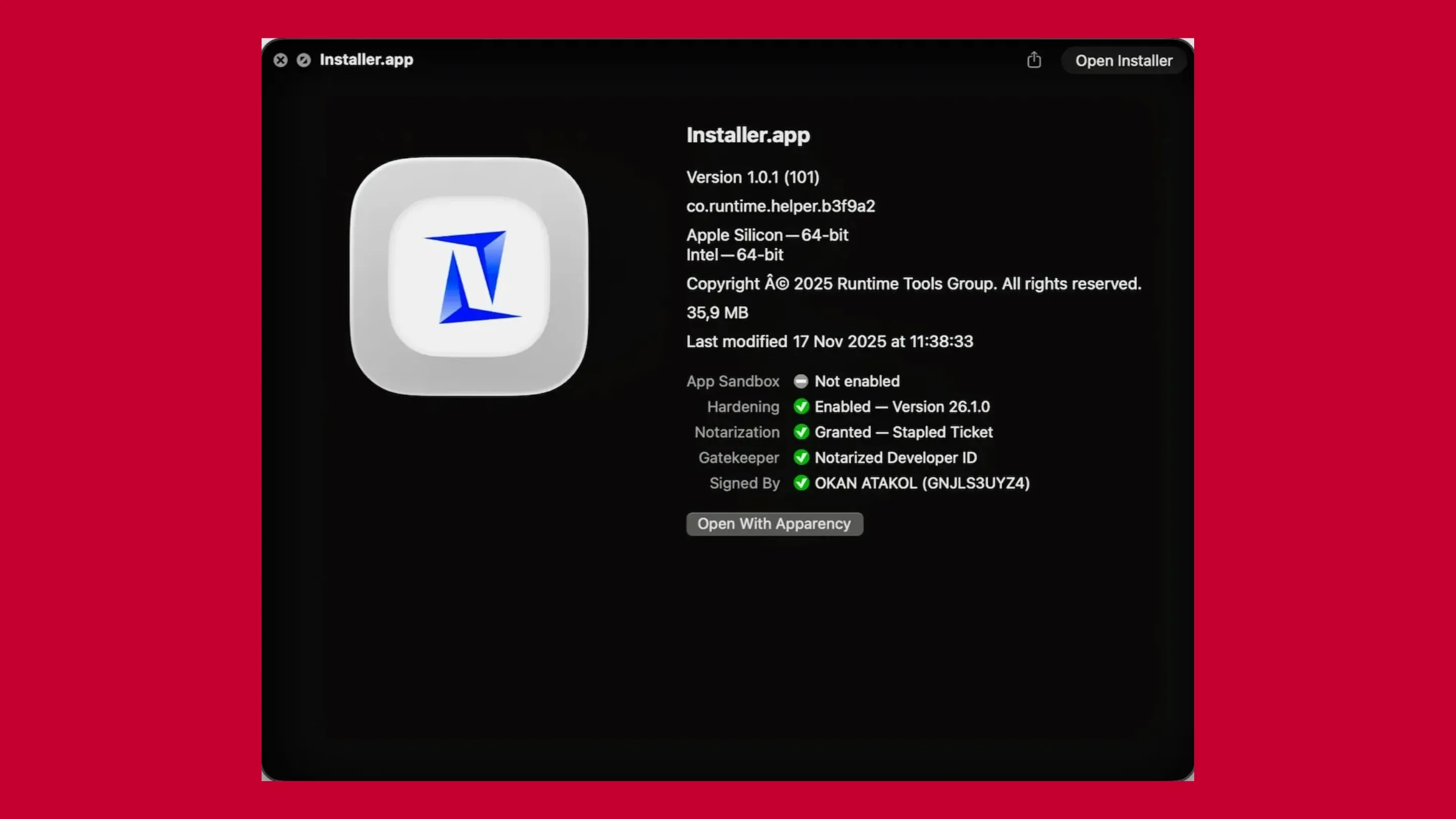

O principal diferencial da nova campanha do MacSync no macOS está no uso de assinaturas digitais válidas. Em vez de distribuir binários claramente maliciosos, os operadores do malware passaram a utilizar um aplicativo assinado com um certificado legítimo, o que permite que ele seja executado normalmente em sistemas macOS protegidos pelo Gatekeeper.

Esse processo envolve a chamada autenticação notarial. Nela, desenvolvedores enviam seus aplicativos para os servidores da Apple, onde passam por uma análise automatizada. Caso não sejam detectados comportamentos suspeitos naquele momento, o software recebe uma aprovação que funciona como um selo de confiança. O macOS, ao identificar esse selo, reduz drasticamente as restrições na execução do aplicativo.

No caso do MacSync Stealer, os pesquisadores identificaram o uso do ID da Equipe de Desenvolvimento GNJLS3UYZ4. Enquanto esse identificador permaneceu ativo, o malware era tratado como legítimo pelo sistema, passando pelas verificações iniciais sem bloqueios. Esse detalhe é crítico, pois evidencia uma limitação do modelo atual, o Gatekeeper confia na identidade do desenvolvedor e na validação prévia, não no comportamento futuro do aplicativo após a instalação.

Técnicas de evasão e o disfarce do instalador

Além de parecer legítimo para o sistema, o MacSync no macOS adota múltiplas técnicas de evasão para dificultar a análise por soluções de segurança e pesquisadores. Uma das estratégias mais visíveis é o aumento artificial do tamanho do instalador, que chega a cerca de 25,5 MB. Esse volume é inflado com arquivos irrelevantes, como PDFs falsos, criados apenas para dar aparência de um software real e funcional.

Esse tipo de camuflagem não é aleatório. Ferramentas automatizadas de análise costumam tratar arquivos muito pequenos ou excessivamente simples como suspeitos. Ao inflar o pacote com conteúdo inofensivo, o malware reduz a probabilidade de ser sinalizado em verificações iniciais.

Outra técnica relevante é a checagem ativa de conectividade com a internet. Antes de executar sua carga principal, o MacSync verifica se o ambiente possui acesso real à rede. Essa etapa serve para identificar sandboxes e ambientes de análise isolados, comuns em laboratórios de segurança. Caso detecte restrições ou padrões típicos desses ambientes, o malware simplesmente não ativa suas rotinas maliciosas, permanecendo inerte.

O vetor de distribuição também é parte fundamental do disfarce. O instalador costuma ser hospedado em sites falsos que imitam serviços legítimos. Um exemplo identificado em campanhas recentes é o domínio zkcall.net, criado para parecer confiável e induzir o usuário a baixar o arquivo sem suspeitas. Essa combinação de aparência profissional, assinatura válida e comportamento evasivo torna o ataque especialmente eficaz.

O que está em jogo: os dados que o malware rouba

Uma vez instalado, o impacto do MacSync Stealer vai muito além de uma simples infecção pontual. O malware é projetado para roubar dados sensíveis de alto valor, afetando diretamente a privacidade e a segurança financeira da vítima.

Um dos principais alvos é o iCloud Keychain, o sistema de gerenciamento de senhas integrado ao ecossistema Apple. Ao obter acesso a esse repositório, o malware pode coletar credenciais de e-mail, redes sociais, serviços corporativos e plataformas financeiras. Como muitas contas estão interligadas, o comprometimento do Keychain pode desencadear uma série de invasões em cascata.

O MacSync no macOS também é capaz de roubar dados de carteiras de criptomoedas. Isso inclui chaves privadas, frases de recuperação e informações armazenadas localmente ou acessadas por meio de extensões de navegador. Em muitos casos, a perda desses dados é definitiva, sem qualquer possibilidade de recuperação dos ativos.

Além disso, o malware coleta senhas salvas em navegadores populares, como Safari, Chrome e Firefox. Cookies de sessão e outros artefatos de autenticação também podem ser exfiltrados, permitindo que os atacantes acessem contas sem precisar das credenciais completas. Esse conjunto de capacidades coloca o MacSync em um patamar elevado de risco, comparável a ameaças avançadas já conhecidas em outros sistemas operacionais.

Conclusão e como se proteger

Diante da descoberta, a Apple reagiu revogando o certificado associado ao ID GNJLS3UYZ4, quebrando a cadeia de confiança utilizada pelo MacSync no macOS. Essa ação impede que a variante identificada continue explorando o Gatekeeper, mas não elimina a possibilidade de novas campanhas surgirem com certificados diferentes ou técnicas aprimoradas.

Para o usuário final, a principal defesa continua sendo o comportamento consciente. Evitar downloads fora de fontes oficiais, desconfiar de aplicativos que prometem funcionalidades genéricas ou pouco claras e manter o macOS sempre atualizado são medidas essenciais. Revisar permissões concedidas a aplicativos, utilizar soluções de segurança confiáveis e ativar a autenticação de dois fatores também reduzem significativamente o risco.

O caso do MacSync deixa uma mensagem clara, a confiança implícita nos mecanismos de segurança não deve substituir a vigilância constante. À medida que os atacantes evoluem, a proteção do macOS depende cada vez mais da combinação entre tecnologia, resposta rápida da Apple e decisões informadas dos próprios usuários.