Uma nova e sofisticada ameaça cibernética está em ascensão e merece a atenção de desenvolvedores, administradores de sistemas e profissionais de segurança. Chamado CastleLoader, esse malware está utilizando táticas avançadas para se espalhar, explorando a confiança de plataformas populares como o GitHub e atacando usuários com phishing ClickFix. Sua natureza modular e dissimulada torna a detecção difícil, e seus efeitos podem ser devastadores, com a instalação de malwares adicionais, incluindo ladrões de informações e trojans de acesso remoto.

Neste artigo, vamos examinar em detalhes o funcionamento do CastleLoader, como ele se propaga, quais são os perigos que ele representa e, principalmente, como você pode se proteger. Entender essa ameaça é essencial para garantir a segurança do seu ambiente digital.

O que é o CastleLoader? Um perigoso entregador de malware

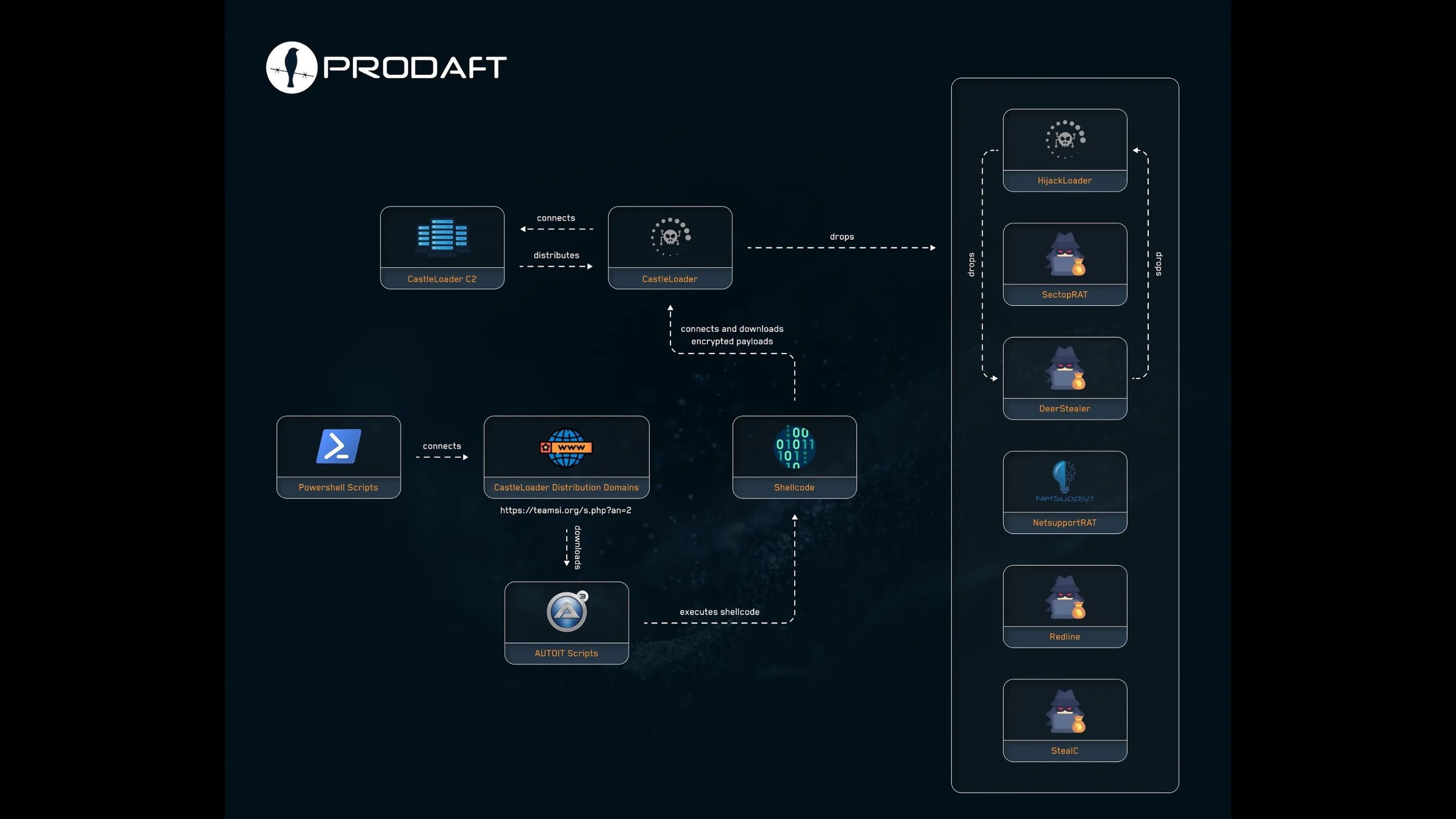

O CastleLoader é um loader de malware sofisticado, um tipo de programa que facilita a entrega de outros malwares, como ladrões de informações (ex. RedLine), trojans e RATs (remote access trojans). Esse tipo de malware é projetado para ser discreto e modular, ou seja, ele não realiza o ataque de forma direta, mas prepara o terreno para que outros malwares mais destrutivos sejam instalados.

Uma das principais características do CastleLoader é seu uso de técnicas de injeção de código e compactação de código morto, métodos que dificultam sua análise e detecção. Ele funciona como um stager, ou seja, separa a infecção inicial da entrega do payload final. Isso significa que a defesa contra essa ameaça torna-se ainda mais complicada, pois os primeiros sinais de infecção podem ser difíceis de identificar antes que o malware final seja implantado.

Vetores de infecção: As armadilhas usadas pelo CastleLoader

A propagação do CastleLoader ocorre através de dois métodos principais: phishing ClickFix e repositórios falsos no GitHub.

A tática do ClickFix: Phishing que engana com falsos erros

Um dos métodos mais utilizados pelo CastleLoader é o ataque de phishing conhecido como ClickFix. O ataque começa com o usuário sendo redirecionado para uma página falsa, que imita erros típicos de sistemas como o Cloudflare. Essa página de erro solicita que o usuário copie e execute um comando do PowerShell, aparentemente para corrigir o problema. Contudo, ao fazer isso, o usuário acaba infectando o sistema com o CastleLoader e outros malwares prejudiciais.

A confiança traída: Repositórios falsos no GitHub

Este vetor de infecção é um dos mais preocupantes, especialmente para desenvolvedores. O CastleLoader se espalha através de repositórios falsos no GitHub. Os criminosos criam repositórios com nomes que imitam ferramentas e bibliotecas legítimas, o que leva os desenvolvedores a confiar nesses códigos como fontes confiáveis.

Ao baixar e executar código de fontes não verificadas, os usuários colocam em risco seus sistemas e dados. Embora o GitHub seja uma plataforma amplamente usada e considerada segura, o uso de repositórios maliciosos é uma forma eficiente de enganar até mesmo os profissionais mais experientes.

O arsenal distribuído: O que o CastleLoader instala no seu PC?

Quando o CastleLoader é executado, ele pode baixar e instalar diversos malwares adicionais, ampliando o impacto da infecção. Entre os malwares mais comuns distribuídos estão:

- DeerStealer: Um ladrão de informações que rouba dados confidenciais, como senhas e cookies de navegadores.

- RedLine: Outro ladrão de informações, especializado em roubar senhas salvas e carteiras de criptomoedas.

- StealC: Malware que também rouba informações pessoais e financeiras.

- NetSupport RAT: Um trojan de acesso remoto (RAT) que dá aos criminosos controle total sobre o sistema infectado.

- Hijack Loader: Um loader que pode ser usado para entregar outros malwares e permitir o controle remoto do dispositivo.

Cada uma dessas ameaças tem o potencial de causar danos significativos, seja roubando dados pessoais, acesso bancário, ou mesmo controlando o dispositivo de forma remota.

Como se proteger da ameaça do CastleLoader

Prevenir a infecção pelo CastleLoader exige uma abordagem cuidadosa e uma conscientização constante. Aqui estão algumas dicas para proteger seu sistema:

- Verifique antes de confiar: Antes de baixar qualquer código de um repositório no GitHub, verifique sua legitimidade. Olhe para o número de estrelas, forks, a data de criação, o histórico de commits e a reputação do autor. Repositórios de fontes não verificadas podem ser armadilhas.

- Desconfie do “copia e cola”: Evite executar scripts do PowerShell ou de qualquer outro terminal a partir de páginas desconhecidas ou instrucionais. Malwares podem ser executados disfarçados como soluções simples para problemas comuns.

- Fique atento ao phishing: Mesmo páginas com aparência profissional podem ser fraudulentas. Desconfie de mensagens de erro inesperadas e de instruções que solicitam a execução de comandos ou o download de arquivos sem uma fonte confiável.

- Use ferramentas de segurança: Instale antivírus de boa reputação e, em ambientes corporativos, adote soluções de EDR (Endpoint Detection and Response) para detectar e bloquear ameaças em tempo real.

- Mantenha tudo atualizado: Mantenha seu sistema operacional, navegador e outros softwares sempre atualizados. Muitas infecções acontecem devido a vulnerabilidades não corrigidas.

Conclusão: Uma ameaça que reflete a evolução do cibercrime

O CastleLoader é um exemplo claro de como o cibercrime tem evoluído ao longo do tempo, combinando engenharia social com técnicas avançadas de evasão para dificultar a detecção. Sua habilidade de se espalhar via GitHub e ataques de phishing coloca todos os usuários, especialmente os desenvolvedores, em risco.

É fundamental adotar uma postura de confiança zero (Zero Trust) e tomar as precauções necessárias para proteger seus sistemas e dados. O compartilhamento de conhecimento e o trabalho conjunto para combater essas ameaças podem ajudar a fortalecer o ecossistema de segurança digital.