Nos últimos meses, pesquisadores de cibersegurança identificaram uma nova e sofisticada ameaça conhecida como CastleRAT, desenvolvida pelo grupo criminoso TAG-150. Este malware representa uma evolução significativa no ecossistema de Malware-as-a-Service (MaaS), combinando versões em Python e C, técnicas avançadas de evasão e múltiplos vetores de ataque. O crescimento do CastleRAT acende um alerta para empresas e usuários de Windows, reforçando a importância de compreender como essas ameaças operam e como se proteger.

Neste artigo, vamos detalhar quem está por trás dessa ameaça, explicar como o CastleRAT funciona, analisar suas variantes e métodos de infecção, e fornecer recomendações práticas para se manter seguro. Compreender essas nuances é essencial tanto para profissionais de segurança quanto para usuários finais preocupados com proteção digital.

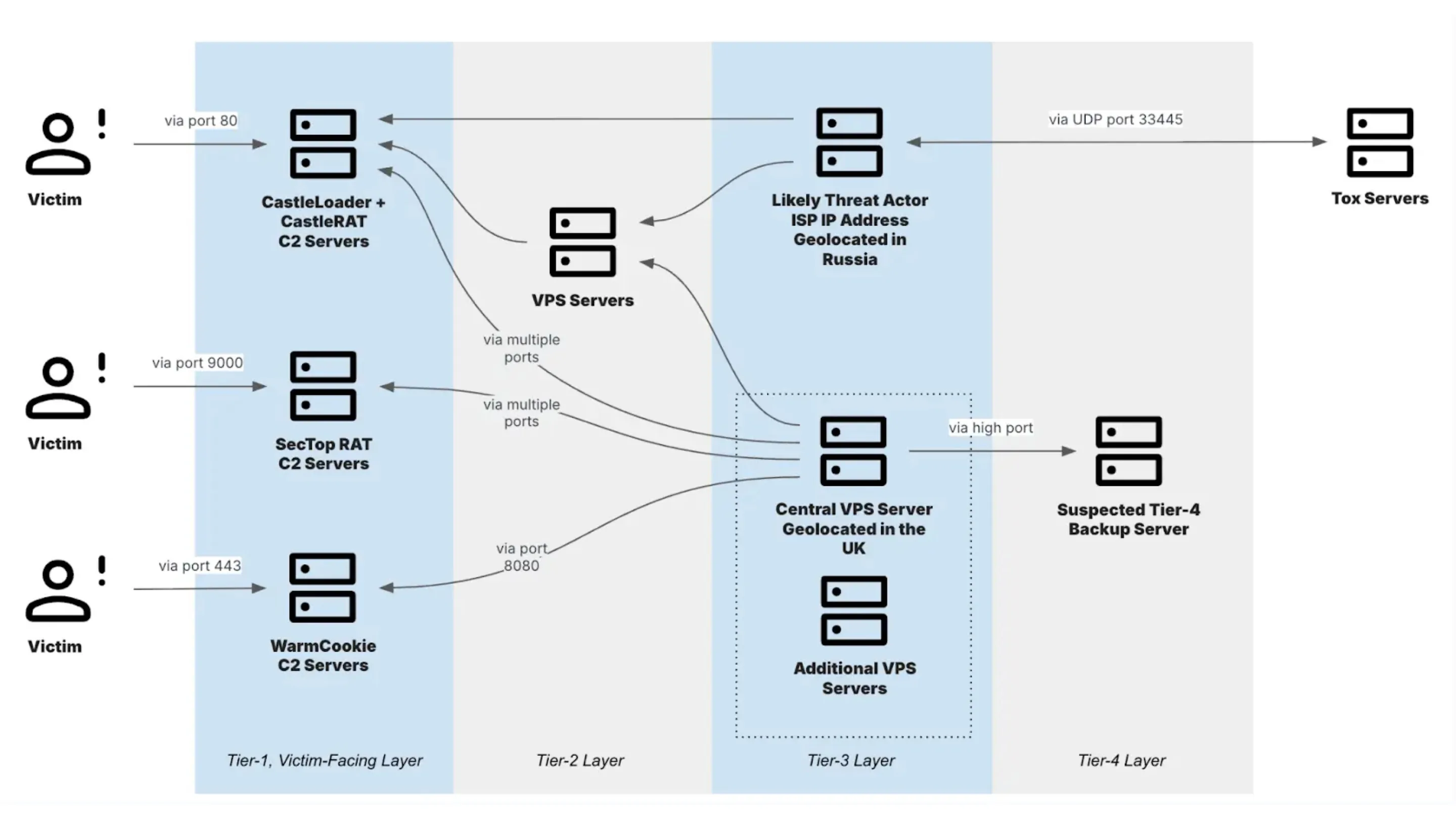

O CastleRAT não atua isoladamente. Ele faz parte de um ecossistema mais amplo, liderado pelo CastleLoader, que serve como plataforma inicial para distribuição de malwares adicionais. Essa estrutura reforça a sofisticação do grupo TAG-150, que continua a aprimorar suas ferramentas e técnicas para escapar de análises e comprometer sistemas alvos.

Quem é o grupo TAG-150 e o que é o CastleLoader?

O TAG-150 é um grupo de cibercriminosos focado em ataques direcionados, especialmente no ecossistema Windows. Conhecido por operar dentro de modelos MaaS, o grupo fornece malwares sofisticados para terceiros mediante assinatura ou pagamento. Essa abordagem permite que operadores menos experientes acessem ferramentas de alto nível sem desenvolver código próprio.

O CastleLoader é a peça central desse ecossistema. Atuando como um malware “pai”, ele serve como porta de entrada para outras ameaças, incluindo o CastleRAT. Funciona como um gerenciador de cargas, permitindo que os operadores baixem e executem múltiplos malwares adicionais no sistema da vítima, facilitando controle remoto, coleta de dados e infecção em cadeia.

Análise profunda do CastleRAT: A nova arma do arsenal

Um Trojan de Acesso Remoto (RAT) como o CastleRAT permite que criminosos controlem remotamente computadores infectados, coletem informações sensíveis e executem comandos sem o conhecimento do usuário. Entre suas funcionalidades estão:

- Captura de credenciais e dados sensíveis.

- Execução de comandos arbitrários no sistema comprometido.

- Download e instalação de outros malwares a partir do CastleLoader.

A versão em Python (PyNightshade)

Conhecida como PyNightshade, a variante em Python se destaca pela facilidade de modificação e adaptação. Apesar de menos robusta que sua versão em C, ela permite coleta de informações, execução de scripts e monitoramento básico do sistema. Sua leveza torna a análise mais difícil em sistemas com proteção limitada.

A versão em C: Mais poderosa e com mais recursos

A versão em C oferece funcionalidades avançadas, incluindo keylogger, captura de tela e a capacidade de atuar como “clipper” de criptomoedas, substituindo endereços de carteira no clipboard das vítimas. Essa variante é altamente resistente a ferramentas de detecção tradicionais e representa a face mais agressiva do CastleRAT no ecossistema MaaS.

Como o CastleRAT infecta suas vítimas: Vetores de ataque

Phishing ‘ClickFix’ e a isca do Cloudflare

Os operadores do TAG-150 utilizam campanhas de phishing altamente convincentes, muitas vezes imitando serviços legítimos como Cloudflare. Os e-mails contêm links ou arquivos maliciosos que induzem o usuário a executar o CastleLoader, abrindo caminho para o CastleRAT.

Repositórios falsos no GitHub

Outra tática envolve a criação de repositórios falsos no GitHub, apresentando softwares populares ou ferramentas de desenvolvedor. Usuários que baixam esses programas acabam instalando o malware inadvertidamente, demonstrando como criminosos exploram a confiança em plataformas públicas de código.

A técnica de evasão: Entendendo o ‘UAC Prompt Bombing’

O Controle de Conta de Usuário (UAC) do Windows foi projetado para impedir alterações não autorizadas no sistema. O CastleRAT utiliza uma técnica chamada UAC Prompt Bombing, na qual um loop contínuo de comandos do PowerShell gera múltiplos prompts do UAC até que o usuário aceite inadvertidamente. Essa estratégia não só compromete a segurança, mas também engana sandboxes de análise de malware, dificultando a detecção.

O cenário mais amplo: Outras ameaças no ecossistema

O relatório que detalha o CastleRAT também menciona outros malwares, como TinyLoader, TinkyWinkey e Inf0s3c Stealer, mostrando a complexidade e o dinamismo do ecossistema de MaaS. Esses agentes frequentemente trabalham em conjunto ou complementam as funções do CastleRAT, aumentando a capacidade de exploração e coleta de dados.

Como se proteger contra o CastleRAT e ameaças semelhantes

Proteger-se contra o CastleRAT exige atenção e boas práticas de segurança. Algumas recomendações essenciais incluem:

- Cuidado com e-mails de phishing: Desconfie de links e anexos suspeitos, mesmo de remetentes conhecidos.

- Verificação de fontes de software: Baixe programas apenas de sites oficiais ou repositórios confiáveis.

- Atualizações regulares: Mantenha o Windows, antivírus e softwares sempre atualizados.

- Não aprovar prompts de UAC desconhecidos: Evite clicar em solicitações de permissões sem certeza de sua origem.

- Monitoramento e backups: Utilize soluções de monitoramento de endpoints e mantenha backups regulares de dados importantes.

Conclusão: Uma ameaça em constante evolução

O CastleRAT demonstra como o mundo do MaaS evolui rapidamente, combinando versões em Python e C, técnicas avançadas de evasão e múltiplos vetores de ataque. O grupo TAG-150 continua a refinar suas ferramentas, tornando a vigilância e a educação digital fundamentais para proteção contra essas ameaças.

Entender o funcionamento do CastleRAT é o primeiro passo para se manter seguro. Práticas de segurança, conscientização sobre phishing e atenção a solicitações suspeitas de UAC são medidas essenciais para reduzir riscos. À medida que criminosos desenvolvem malwares cada vez mais sofisticados, a prevenção e o conhecimento tornam-se os maiores aliados de usuários e empresas.