A evolução das ameaças móveis atingiu um novo patamar com o surgimento do malware Cellik Android, uma plataforma criminosa que transforma ataques sofisticados em um serviço acessível, escalável e altamente lucrativo. Diferente de malwares tradicionais, o Cellik não depende apenas de engenharia social simples ou de aplicativos obviamente falsos, ele aposta na confiança do ecossistema Android para se espalhar de forma silenciosa e eficiente.

Logo no primeiro contato com essa ameaça, fica claro que o malware Cellik Android representa um divisor de águas ao permitir a criação de versões trojanizadas de aplicativos legítimos da Google Play, mantendo aparência, funções e experiência quase idênticas às originais. Isso reduz drasticamente a desconfiança do usuário e aumenta o sucesso das infecções.

Neste artigo, você vai entender em profundidade o que é o Cellik como serviço (MaaS), como ele funciona, por que a capacidade de trojanizar apps populares é tão perigosa e quais medidas práticas usuários Android podem adotar para se proteger. O objetivo é informar, alertar e fortalecer a segurança digital diante de um cenário cada vez mais hostil reforçando princípios de autoridade, confiança e relevância técnica.

Imagem: iVerify

Malware como serviço (MaaS): entendendo a ameaça Cellik

O Cellik MaaS segue um modelo de negócios que tem se tornado comum no cibercrime, o Malware como Serviço, no qual desenvolvedores criam uma infraestrutura completa e a vendem ou alugam para outros criminosos. Em vez de exigir conhecimento técnico avançado, o serviço oferece painéis de controle prontos, atualizações constantes e suporte para os compradores.

Nesse modelo, qualquer atacante disposto a pagar pode lançar campanhas complexas de infecção Android. O Cellik é comercializado em fóruns clandestinos por valores que variam conforme o pacote, incluindo recursos como ofuscação avançada, comunicação criptografada e módulos adicionais de espionagem. Isso democratiza o crime digital e amplia exponencialmente o número de ameaças ativas.

O impacto desse formato é profundo, pois reduz a barreira de entrada e aumenta a velocidade com que novas variantes surgem, dificultando a detecção e resposta por parte de usuários e empresas de segurança.

As capacidades de espionagem e controle total

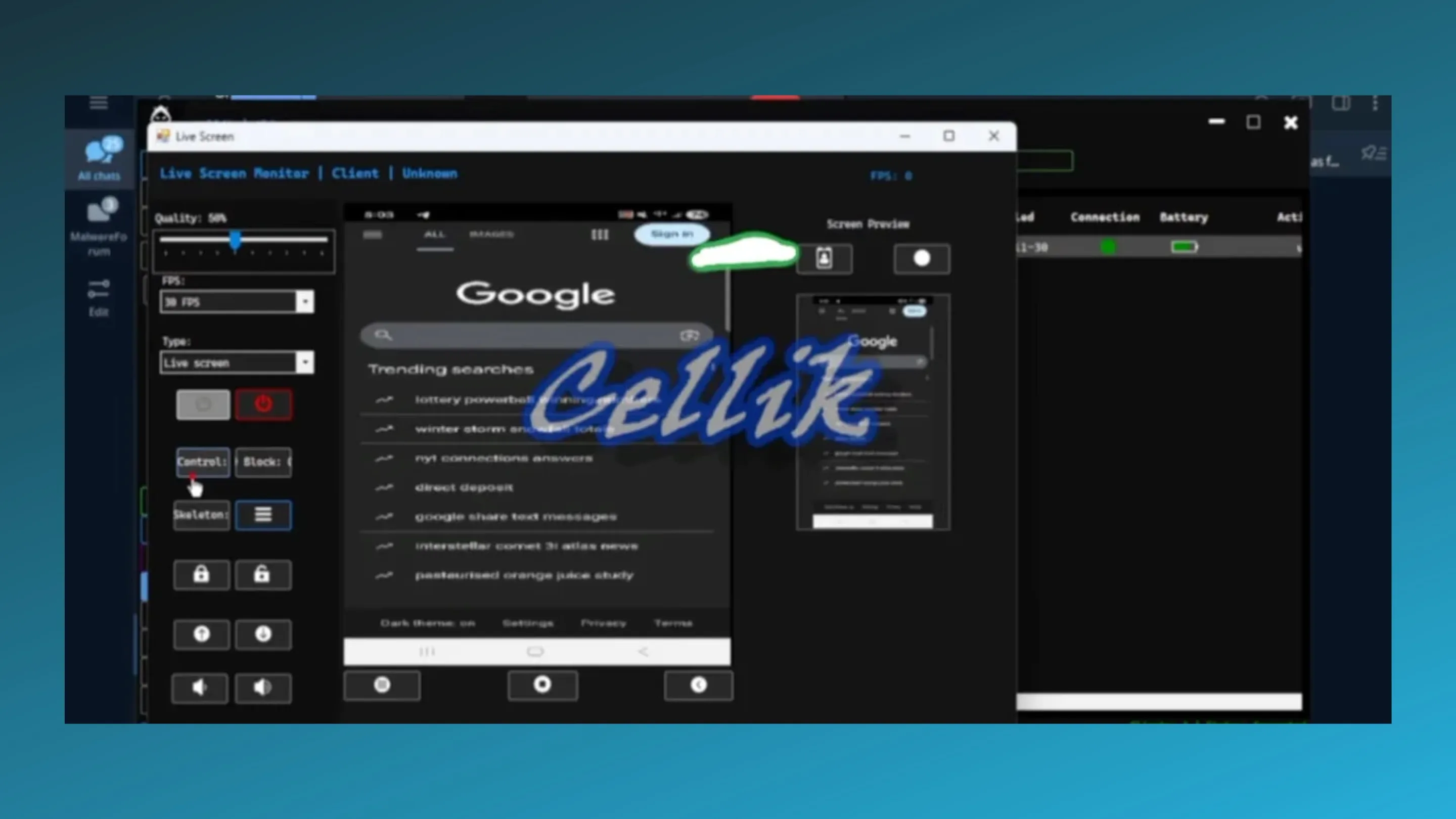

Entre os recursos mais alarmantes do malware Cellik Android está o amplo conjunto de capacidades de espionagem. Uma vez instalado, o malware pode realizar captura e transmissão de tela em tempo real, permitindo que o atacante acompanhe cada ação da vítima, incluindo digitação de senhas e navegação em aplicativos bancários.

O Cellik também é capaz de interceptar notificações, o que inclui códigos de autenticação em dois fatores enviados por SMS ou apps, ampliando o risco de sequestro de contas. Outro recurso crítico é a exfiltração de arquivos, que permite o roubo de documentos, fotos e dados sensíveis armazenados no dispositivo.

Toda essa comunicação ocorre por meio de um canal de comando e controle (C2) criptografado, dificultando a análise de tráfego e a identificação da atividade maliciosa por soluções tradicionais de segurança.

O modo de navegador oculto e roubo de cookies

Um diferencial técnico relevante do Cellik é o chamado modo de navegador oculto. Com ele, o atacante pode usar o próprio dispositivo da vítima para acessar sites e serviços online sem que o usuário perceba qualquer atividade visível.

Esse recurso é especialmente perigoso porque explora cookies de sessão válidos, permitindo acesso a contas já autenticadas como redes sociais, e-mails e plataformas financeiras. Na prática, o criminoso não precisa roubar a senha, pois utiliza a sessão ativa, contornando diversos mecanismos de proteção.

Essa técnica amplia o alcance do ataque e reforça o potencial do malware Android como ferramenta de fraude, espionagem corporativa e roubo de identidade.

O grande perigo: trojanização de aplicativos da google play

O aspecto mais preocupante do malware Cellik Android é a capacidade de criar APKs trojanizados de aplicativos populares da Google Play. Em vez de desenvolver apps falsos do zero, os operadores do Cellik injetam código malicioso em aplicativos legítimos, preservando sua funcionalidade original.

Para o usuário, o aplicativo funciona normalmente, o que reduz suspeitas e aumenta o tempo de permanência do malware no dispositivo. Esse método explora diretamente a confiança construída ao redor de marcas conhecidas e do próprio ecossistema Android.

A trojanização também facilita campanhas em larga escala, já que os apps modificados podem ser distribuídos por sites de terceiros, campanhas de phishing ou até anúncios enganosos que simulam atualizações legítimas.

A injeção de payloads e o bypass do play protect

Segundo os operadores do Cellik, a plataforma foi projetada para burlar o Google Play Protect, escondendo o payload malicioso dentro de pacotes considerados confiáveis. A técnica envolve injeção dinâmica de código, ativada apenas após a instalação, o que dificulta a detecção estática.

Outro ponto crítico é a criação de telas falsas sobrepostas, usadas para roubo de credenciais. O usuário acredita estar digitando dados em um app legítimo, enquanto na verdade interage com uma interface controlada pelo malware.

Embora nenhuma solução seja infalível, esse conjunto de técnicas mostra como o malware Cellik Android explora limitações naturais dos sistemas de proteção e reforça a necessidade de atenção constante por parte dos usuários.

Como usuários android podem se proteger do malware cellik

Diante de uma ameaça tão sofisticada, a defesa precisa ser prática, contínua e baseada em bons hábitos digitais. A proteção contra o malware Cellik Android começa com escolhas conscientes no uso diário do smartphone.

Verificação de fonte e permissões

A primeira e mais importante medida é evitar a instalação de APKs de fontes desconhecidas. Mesmo aplicativos populares devem ser baixados exclusivamente da Google Play Store, reduzindo significativamente o risco de versões trojanizadas.

Além disso, é fundamental revisar cuidadosamente as permissões solicitadas. Aplicativos que pedem acesso excessivo a notificações, acessibilidade ou armazenamento sem justificativa clara devem ser tratados como sinal de alerta.

O uso criterioso de permissões limita o alcance de qualquer malware que consiga se infiltrar no dispositivo.

Mantendo o play protect ativo e monitorando o dispositivo

Manter o Google Play Protect ativado é essencial, pois ele realiza varreduras contínuas e pode identificar comportamentos suspeitos. Embora não seja perfeito, ele adiciona uma camada importante de defesa.

Usuários também devem ficar atentos a sinais de comprometimento, como consumo anormal de bateria, aumento no uso de dados móveis, aquecimento excessivo ou comportamento estranho de aplicativos. Esses indícios podem apontar para a presença de um malware Android ativo.

Atualizações regulares do sistema operacional e dos aplicativos também reduzem vulnerabilidades exploráveis por ameaças como o Cellik.

Conclusão: a crescente sofisticação das ameaças móveis

A descoberta do Cellik MaaS evidencia um cenário preocupante, no qual o cibercrime móvel se profissionaliza e explora diretamente a confiança dos usuários no ecossistema Android. A capacidade de trojanizar aplicativos da Google Play e oferecer ataques como serviço sinaliza um futuro de ameaças mais discretas, persistentes e difíceis de detectar.

O malware Cellik Android não é apenas mais uma ameaça, ele representa uma mudança estratégica na forma como ataques móveis são conduzidos. Para usuários, entusiastas e profissionais de TI, a conscientização e a adoção de boas práticas são as principais linhas de defesa.

Compartilhar informações confiáveis, manter-se atualizado sobre novas ameaças e adotar uma postura preventiva são ações essenciais para reduzir riscos. Em um ambiente digital cada vez mais complexo, segurança deixou de ser opcional e passou a ser parte fundamental do uso consciente da tecnologia.