Você abriria uma simples imagem enviada por e-mail sem desconfiar? Pois saiba que até um arquivo aparentemente inofensivo pode ser usado como porta de entrada para malware em SVG. Essa nova técnica, descoberta pelo VirusTotal, mostra como os cibercriminosos continuam inovando para enganar tanto usuários quanto softwares de proteção tradicionais.

Em uma investigação recente, a plataforma revelou uma campanha de phishing sofisticada que se aproveita de arquivos SVG para distribuir malware de forma discreta. Esse ataque vai além de truques básicos de engenharia social, explorando características únicas do formato SVG para simular páginas falsas, coletar credenciais e instalar programas maliciosos.

Neste artigo, você vai entender como funciona esse tipo de ataque, por que ele é tão perigoso e, principalmente, como se proteger.

O que são arquivos SVG e por que são um vetor de ataque?

O formato SVG (Scalable Vector Graphics) é muito popular por sua flexibilidade. Diferente de imagens comuns como JPG ou PNG, ele não é apenas um conjunto de pixels, mas sim um arquivo baseado em código XML. Isso significa que o SVG pode conter instruções que os navegadores entendem e executam.

Esse detalhe abre espaço para algo crítico: os SVGs podem incluir elementos interativos, como JavaScript embutido, ou até mesmo renderizar HTML dentro de si usando a tag <foreignObject>. Em outras palavras, um arquivo que parece uma simples imagem pode, na prática, se comportar como uma mini página web — e isso dá aos criminosos digitais um arsenal poderoso para criar phishing com SVG.

Anatomia do ataque: como a campanha se disfarça

O relatório do VirusTotal detalhou como essa campanha enganou usuários usando arquivos SVG. O ataque foi construído com etapas muito bem planejadas para passar confiança e aumentar as chances de sucesso.

O disfarce perfeito

O arquivo SVG usado pelos atacantes simulava ser uma página legítima do sistema judiciário da Colômbia. Dentro da “imagem”, elementos como barras de progresso falsas e campos de senha foram programados para reforçar a sensação de autenticidade.

A isca

Assim que a vítima interagia, o arquivo levava ao download de um ZIP protegido por senha. Essa tática é comum em golpes porque dificulta a detecção por antivírus tradicionais, que não conseguem inspecionar arquivos comprimidos e criptografados de forma eficiente.

O golpe final

Depois de descompactar o ZIP, o usuário acabava executando um programa aparentemente legítimo. No entanto, dentro desse processo, acontecia uma técnica bem conhecida no mundo da cibersegurança: o DLL side-loading.

O papel crucial do DLL side-loading

No DLL side-loading, o criminoso aproveita um executável legítimo, que por sua vez é configurado para carregar uma biblioteca DLL maliciosa presente na mesma pasta. Como resultado, o programa de confiança acaba servindo como cavalo de Troia, executando o código do invasor sem levantar suspeitas imediatas.

Esse método aumenta a eficácia do ataque porque explora softwares legítimos para executar ações maliciosas, tornando a detecção muito mais difícil.

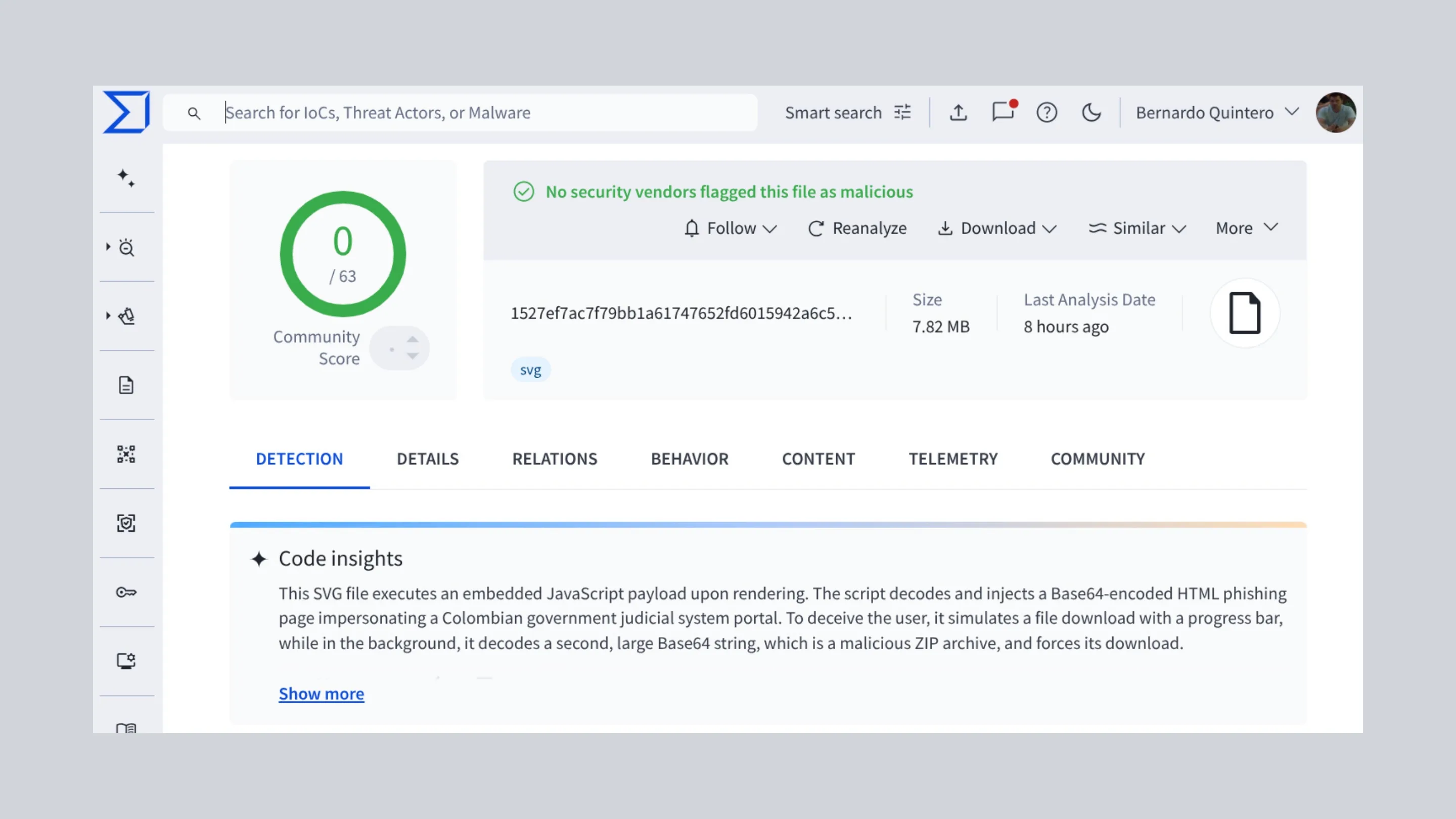

A descoberta do VirusTotal e o poder da IA em cibersegurança

O que torna essa campanha particularmente alarmante é que ela passou despercebida por vários antivírus tradicionais. A análise estática desses arquivos não foi suficiente para identificar a ameaça escondida dentro do SVG.

Foi nesse ponto que o AI Code Insight, recurso do VirusTotal, mostrou sua importância. A inteligência artificial conseguiu examinar o código embutido dentro do SVG, reconhecendo comportamentos suspeitos e correlacionando-os com padrões de ataque conhecidos.

Esse caso reforça como a IA está se tornando indispensável na defesa digital, permitindo identificar ameaças cada vez mais complexas que escapam de métodos convencionais de segurança.

Como se proteger de ameaças em arquivos SVG

Embora esse tipo de ataque seja sofisticado, algumas medidas simples podem reduzir drasticamente o risco de cair em golpes semelhantes:

- Desconfie de arquivos .svg enviados por e-mail ou compartilhados por mensageiros, especialmente se solicitarem ações incomuns como fornecer senhas ou baixar outros arquivos.

- Mantenha seus sistemas e softwares de segurança sempre atualizados, já que muitos ataques se aproveitam de brechas conhecidas.

- Desconfie de documentos protegidos por senha em formatos suspeitos — órgãos governamentais dificilmente enviam materiais sensíveis em formatos como SVG.

- Verifique arquivos suspeitos no VirusTotal ou em serviços similares antes de abrir. Essa etapa extra pode identificar ameaças escondidas.

- Eduque sua equipe e familiares sobre phishing, já que a engenharia social continua sendo a porta de entrada mais explorada por criminosos.

Conclusão: o cenário de ameaças em constante evolução

O caso do malware em SVG é um lembrete poderoso de como até mesmo formatos de arquivo aparentemente inofensivos podem ser explorados em ataques avançados. Essa técnica combina engenharia social, exploração de recursos legítimos do formato SVG e o uso de DLL side-loading, tornando-se uma ameaça multifacetada.

A boa notícia é que, assim como os cibercriminosos inovam, a defesa digital também evolui. Ferramentas baseadas em inteligência artificial, como as do VirusTotal, já estão desempenhando um papel crucial na detecção dessas campanhas.

No fim, a segurança digital continua sendo uma responsabilidade compartilhada. Profissionais de TI, desenvolvedores e usuários comuns devem se manter vigilantes, adotar boas práticas e compartilhar informações de segurança para que menos pessoas caiam em golpes sofisticados como esse.