Uma campanha chamada FritzFrog foi descoberta violando servidores Linux por SSH em todo o mundo. O ataque já conseguiu se infiltrar em mais de 500 servidores nos EUA e na Europa (universidades e uma empresa ferroviária).

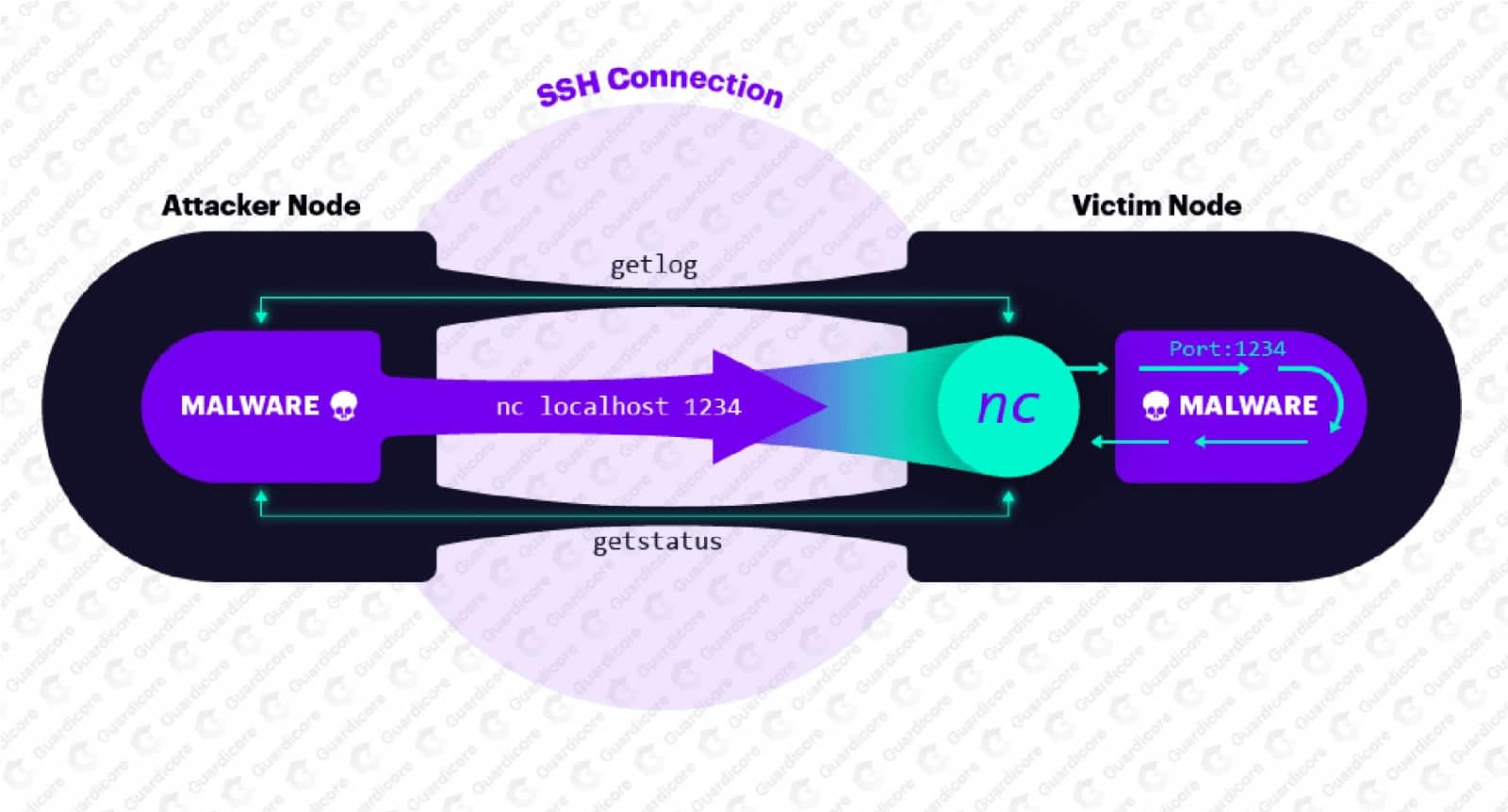

O malware monta e executa a carga útil maliciosa inteiramente na memória, tornando-a volátil. Além disso, sua implementação P2P personalizada significa que não há um único servidor de comando enviando instruções. Portanto, é descentralizado e autossuficiente.

Malware FritzFrog ataca servidores Linux por SSH para minerar Monero

Apesar das táticas agressivas de força bruta empregadas pelo FritzFrog para violar servidores SSH, ele é estranhamente eficiente ao mirar uma rede de maneira uniforme. A empresa Guardicore Labs tem monitorado o FritzFrog nos últimos meses. A empresa afirma:

Começamos a monitorar a atividade da campanha, que aumentou de forma constante e significativa com o tempo, atingindo um total de 13 mil ataques à Rede de Sensores Globais da Guardicore (GGSN). Desde sua primeira aparição, identificamos 20 versões diferentes do binário FritzFrog.

Para entender melhor o FritzFrog e seus recursos, a Guardicore Labs projetou um interceptor escrito em Golang, chamado frogger, que poderia participar do processo de troca de chaves do malware e receber e enviar comandos.

O relatório afirma:

Este programa, que chamamos de frogger, nos permitiu investigar a natureza e o escopo da rede.

Foi assim que a Guardicore Labs deduziu que a campanha de malware teve acesso forçado a milhões de endereços IP SSH pertencentes a instituições como centros médicos, bancos, empresas de telecomunicações, organizações educacionais e governamentais.

FritzFrog e seus recursos

Uma vez na memória volátil de uma máquina de destino, o malware gera vários threads que, por sua vez, facilitam a replicação, implantação e crescimento do malware.

Além disso, o FritzFrog elimina a competição com seu thread “Antivir”, tentando matar os processos de uso intensivo da CPU que têm referências a “XMR” (Monero). Isso porque ele tem uma agenda própria: implantar uma thread “libexec” no sistema, que é um criptominerador Monero.

Com tais recursos avançados e autocontidos, o FritzFrog é, portanto, um worm e um botnet. Além disso, quando analisado pelos pesquisadores do Guardicore Labs, o malware é único devido à sua natureza distribuída.

Fonte: Bleeping Computer

Malware Drovorub acende sinal amarelo para segurança no Linux

Pesquisadores descobrem falha no malware Emotet e criam vacina para neutralizá-lo