A confiança em serviços amplamente utilizados como Google Docs, Drive e principalmente Google Groups sempre foi um dos pilares da navegação moderna. No entanto, uma nova campanha de malware no Google Groups está explorando justamente essa credibilidade para infectar sistemas Windows e Linux em larga escala.

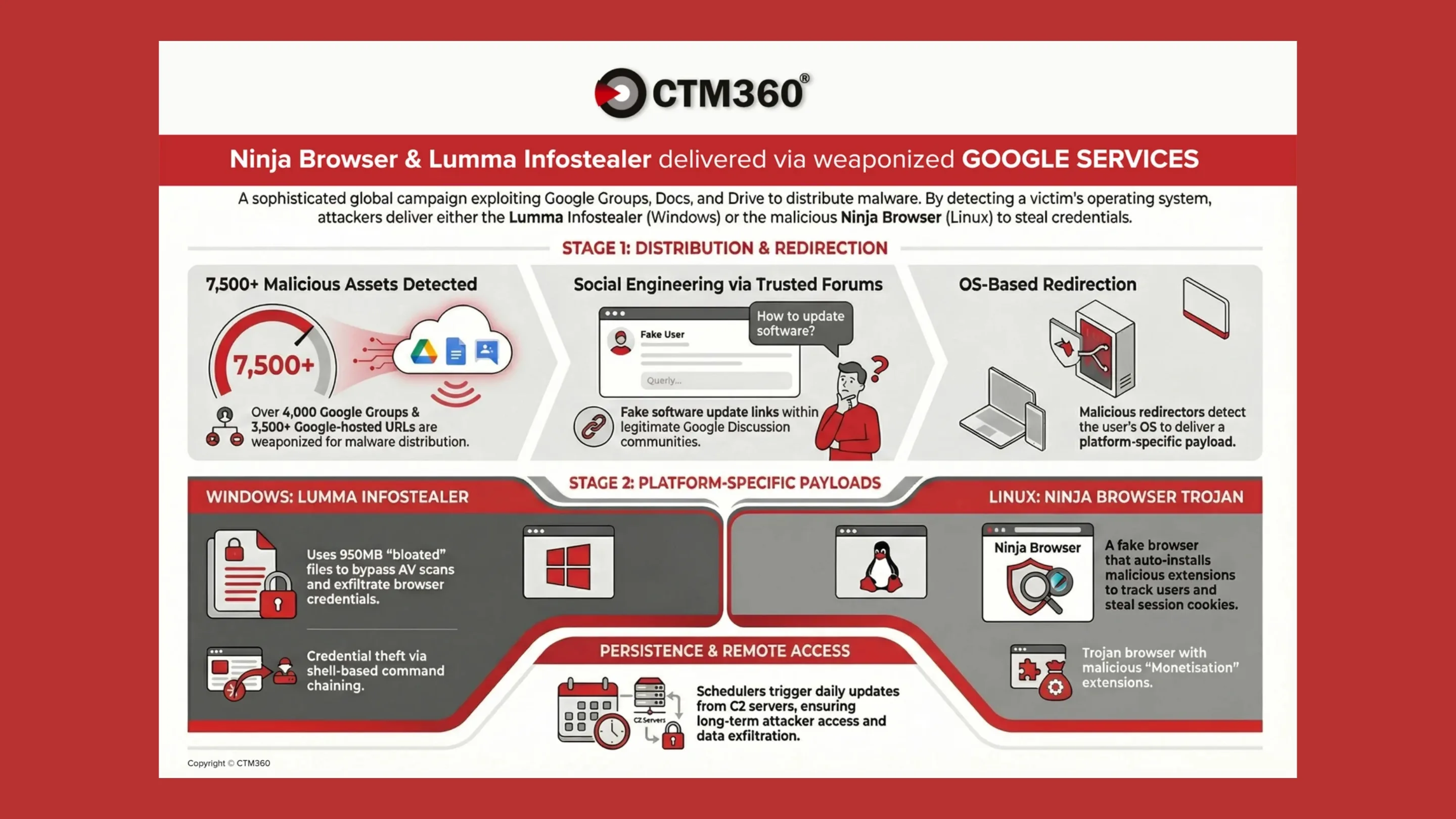

A descoberta, atribuída à empresa de segurança CTM360, revelou uma operação global sofisticada que já criou milhares de grupos maliciosos dentro da plataforma. O objetivo é simples e perigoso, usar a reputação do Google como escudo para distribuir ameaças como Lumma Stealer e o perigoso Ninja Browser.

Para usuários de Linux, administradores de sistemas e entusiastas de segurança digital, o alerta é claro. A ameaça não é apenas mais uma campanha comum de phishing. Trata-se de uma estratégia técnica refinada, com evasão de antivírus e foco específico em diferentes sistemas operacionais.

Como funciona o ataque via Google Groups

A campanha de malware no Google Groups começa com engenharia social cuidadosamente planejada. Os criminosos criam grupos públicos que simulam fóruns técnicos legítimos. Os temas incluem erros de rede, falhas em aplicações corporativas, mensagens de firewall e problemas de conectividade.

As páginas desses grupos são indexadas por mecanismos de busca, aumentando a credibilidade. Quando a vítima pesquisa por um erro específico, pode acabar acessando uma discussão falsa hospedada no Google Groups.

Dentro da conversa fraudulenta, há links para supostas soluções. Esses links utilizam redirecionadores do Google Docs ou Google Drive, o que ajuda a mascarar o destino final e dificulta bloqueios automáticos por filtros de segurança.

O diferencial técnico dessa campanha está na filtragem por sistema operacional. Antes de entregar a carga maliciosa, o site intermediário verifica se o visitante está usando Windows ou Linux. Com base nessa informação, direciona o download adequado para cada alvo.

Essa segmentação torna o ataque mais eficaz e aumenta as chances de infecção bem-sucedida.

A ameaça no Linux: O perigoso Ninja Browser

Usuários de Linux costumam se sentir mais seguros contra malware tradicional. Porém, o Ninja Browser foi desenvolvido justamente para explorar essa percepção.

O programa é apresentado como um navegador alternativo baseado em Chromium, supostamente focado em privacidade e desempenho. Ele promete bloqueio de rastreadores e navegação otimizada, argumentos que atraem entusiastas do ecossistema open source.

Na prática, trata-se de um navegador trojanizado.

Após a instalação, o Ninja Browser funciona aparentemente de forma normal, o que reduz suspeitas iniciais. Entretanto, ele inclui componentes ocultos responsáveis por monitoramento, persistência e coleta de dados sensíveis.

Essa abordagem é particularmente perigosa porque muitos usuários de Linux confiam em ferramentas alternativas e podem não esperar um comprometimento nesse nível.

Persistência e espionagem no sistema

Um dos elementos centrais da ameaça é a extensão maliciosa chamada NinjaBrowserMonetisation.

Essa extensão é instalada de forma silenciosa e opera em segundo plano, monitorando a atividade do usuário. Entre as capacidades observadas estão a coleta de dados de navegação, possíveis tokens de sessão e informações relacionadas a autenticações web.

Além disso, o malware cria tarefas agendadas no sistema para garantir persistência. Isso permite atualizações silenciosas e manutenção do acesso mesmo após reinicializações.

Esse mecanismo transforma o navegador em uma plataforma contínua de espionagem.

Para ambientes corporativos Linux, isso representa um risco significativo. Desenvolvedores, administradores de servidores e profissionais de DevOps frequentemente armazenam credenciais sensíveis no navegador, incluindo acessos a painéis de nuvem, repositórios e sistemas internos.

O ataque ao Windows: Lumma Stealer e evasão de antivírus

No ambiente Windows, a campanha de malware no Google Groups distribui o conhecido Lumma Stealer, um infostealer amplamente utilizado no cibercrime.

O método de distribuição inclui uma técnica de evasão engenhosa. Os criminosos utilizam arquivos inflados artificialmente, com cerca de 950 MB compostos majoritariamente por bytes nulos. Esse tamanho exagerado dificulta a análise por alguns mecanismos de antivírus, que podem evitar varreduras completas devido ao peso do arquivo.

Após o download, a execução envolve scripts criados com AutoIt, uma linguagem frequentemente explorada para automatizar tarefas no Windows. O uso de AutoIt ajuda a mascarar o comportamento malicioso e dificulta a detecção baseada em assinatura.

Uma vez ativo, o Lumma Stealer coleta cookies de sessão, credenciais armazenadas em navegadores, dados de carteiras de criptomoedas e outras informações sensíveis.

Esses dados são então exfiltrados para servidores controlados pelos atacantes, permitindo sequestro de contas, fraudes financeiras e acesso indevido a sistemas corporativos.

A combinação de engenharia social, evasão técnica e infraestrutura hospedada em serviços confiáveis torna essa campanha especialmente perigosa.

Como se proteger desta nova campanha

Diante desse cenário, a prevenção exige atenção redobrada.

Primeiro, desconfie de discussões técnicas hospedadas em plataformas públicas quando envolvem downloads externos. Mesmo que o link esteja dentro do Google Groups, isso não garante legitimidade.

Inspecione cuidadosamente URLs encurtadas ou redirecionadas por Google Docs e Drive. Passe o cursor sobre o link antes de clicar e verifique o domínio final.

Evite instalar navegadores ou ferramentas fora de repositórios oficiais e fontes reconhecidas. No Linux, prefira sempre pacotes disponibilizados por mantenedores confiáveis ou canais oficiais do projeto.

Realize auditoria periódica de extensões instaladas no navegador. Remova qualquer item desconhecido ou que não tenha sido explicitamente autorizado.

No Windows, mantenha o antivírus atualizado e considere soluções com análise comportamental, capazes de identificar execução suspeita via AutoIt ou criação de tarefas agendadas anômalas.

Administradores de sistemas devem reforçar políticas de restrição de software, monitoramento de tráfego de saída e autenticação multifator para reduzir impactos caso credenciais sejam comprometidas.

A campanha de malware no Google Groups mostra que nenhuma plataforma amplamente confiável está imune a abusos. A segurança depende cada vez mais do comportamento do usuário e da vigilância constante.

Se você utiliza Linux em ambientes profissionais ou mantém infraestrutura crítica, este é o momento de revisar seus sistemas, checar extensões instaladas e reforçar boas práticas de segurança.

Compartilhe este alerta com sua equipe e colegas da comunidade. Informação rápida pode impedir uma infecção silenciosa e proteger dados sensíveis antes que seja tarde.