A segurança no Android mudou de forma definitiva em 2025. Não se trata mais apenas de evitar clicar em links suspeitos ou desconfiar de mensagens mal escritas. A nova geração de malware para Android 2025 está embutida em aplicativos que parecem legítimos, bem apresentados e, muitas vezes, distribuídos por canais que passam uma falsa sensação de confiança. O resultado é um cenário muito mais perigoso para usuários comuns e até para profissionais de tecnologia.

No final de 2025, pesquisadores de segurança identificaram uma onda de ameaças altamente sofisticadas que exploram engenharia social avançada, automação e até canais populares como o Telegram para comando e controle. Nomes como Wonderland, Cellik, Frogblight e NexusRoute passaram a representar uma nova fase do crime digital móvel, marcada pela profissionalização e pela escala industrial.

Este artigo explica, de forma clara e acessível, como esses malwares operam, por que eles são tão eficazes e o que você precisa fazer agora para proteger seus dados, sua privacidade e suas contas online diante do avanço do malware para Android 2025.

O perigoso avanço do malware Wonderland

O Wonderland é um exemplo perfeito de como os ataques evoluíram. Ele não depende de exploits complexos ou falhas técnicas raras, sua força está na aparência legítima. O malware se disfarça de aplicativos populares, como uma falsa versão da Google Play Store, ou até mesmo de convites digitais de casamento, explorando a curiosidade e a confiança emocional da vítima.

Ao ser instalado, o Wonderland atua como um dropper, um tipo de aplicativo cujo único objetivo inicial é abrir caminho para cargas maliciosas mais pesadas. Ele solicita permissões comuns no Android, muitas vezes justificadas com mensagens convincentes, e em segundo plano baixa módulos adicionais que transformam o aparelho em uma ferramenta controlada remotamente.

Uma vez ativo, o malware passa a monitorar notificações, coletar mensagens SMS e interceptar códigos de autenticação. Isso permite que os atacantes assumam contas bancárias, redes sociais e serviços corporativos sem que a vítima perceba imediatamente. Em 2025, o malware para Android deixou de ser barulhento e passou a ser silencioso e persistente.

A cadeia de infecção cíclica via Telegram

Um dos aspectos mais preocupantes do Wonderland é a forma como ele se propaga. O malware utiliza comunicação bidirecional via Telegram para receber comandos e exfiltrar dados. Diferente de servidores tradicionais, o uso do Telegram dificulta o bloqueio e a detecção da infraestrutura criminosa.

Quando uma conta é comprometida, o malware passa a enviar automaticamente mensagens para todos os contatos da vítima. Essas mensagens contêm links ou arquivos que parecem legítimos, muitas vezes usando o contexto de conversas reais. O resultado é uma cadeia de infecção cíclica, na qual cada nova vítima se torna um vetor de propagação.

Esse modelo transforma usuários comuns em distribuidores involuntários de malware para Android 2025, ampliando o alcance do ataque em questão de horas. É uma estratégia inspirada em worms clássicos, mas adaptada ao ecossistema moderno de mensageria.

Cellik e o perigo dos aplicativos modificados

Enquanto o Wonderland aposta em disfarces, o Cellik representa a industrialização do crime digital. Ele não é apenas um malware, mas uma ferramenta que permite a criação de aplicativos maliciosos a partir de apps legítimos da Play Store com poucos cliques.

O funcionamento é simples e assustador. O criminoso seleciona um aplicativo popular, como um leitor de PDF ou um app de produtividade, e utiliza o Cellik para injetar código malicioso sem alterar a aparência ou as funções principais do aplicativo. Para o usuário, tudo parece normal.

Esses aplicativos modificados são distribuídos fora da loja oficial, geralmente em fóruns, grupos privados e campanhas de phishing. Uma vez instalados, eles atuam como RATs (Remote Access Trojans), permitindo controle remoto do dispositivo, captura de tela, keylogging e roubo de SMS.

O sucesso do Cellik mostra como o malware para Android 2025 está cada vez mais próximo de um modelo de negócio. Não é necessário conhecimento técnico avançado, basta pagar pelo acesso à ferramenta e seguir tutoriais bem documentados.

Outras ameaças: Frogblight e NexusRoute

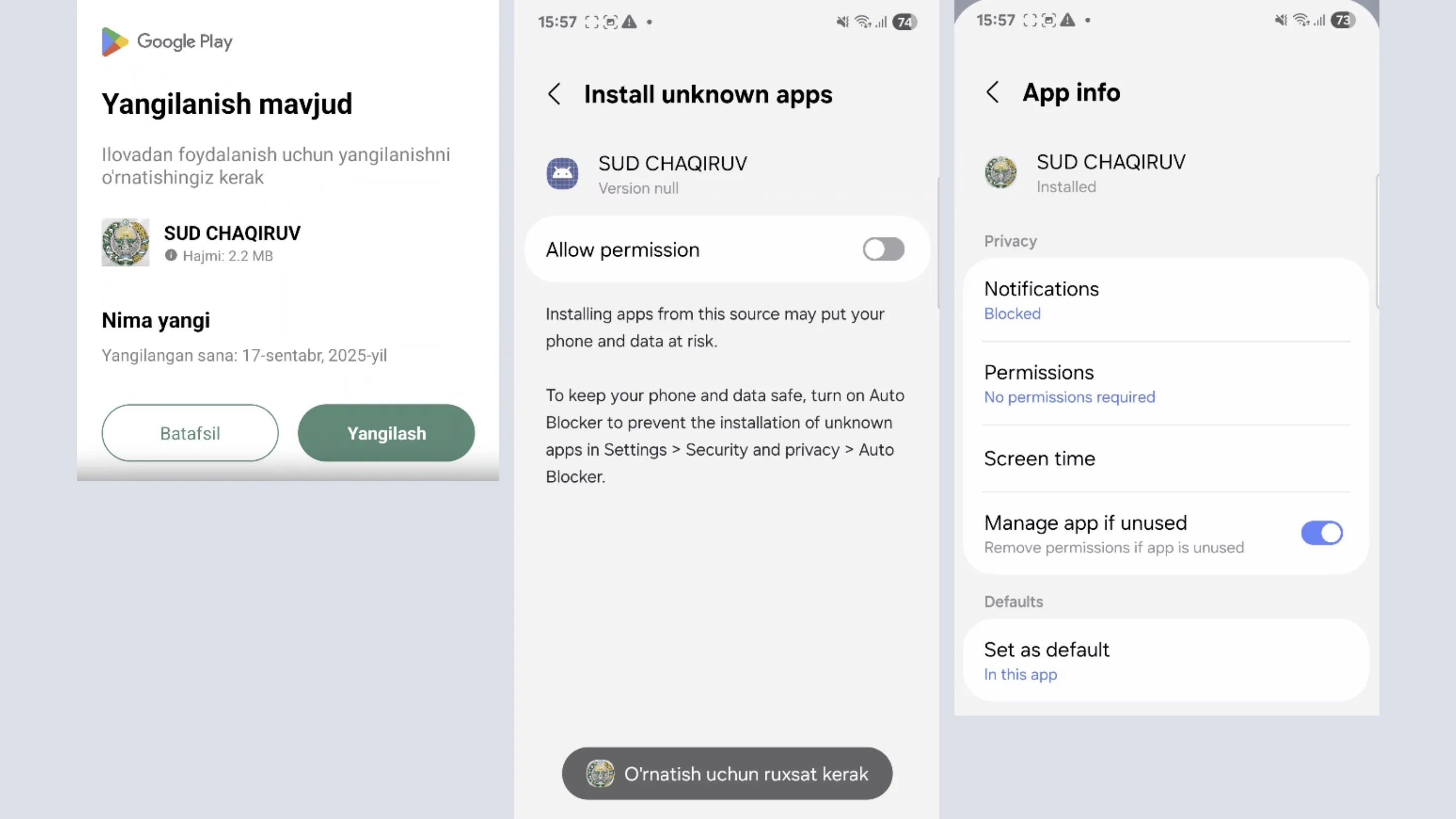

Além de Wonderland e Cellik, outras campanhas chamaram a atenção no final de 2025. O Frogblight e o NexusRoute focam em um vetor específico e extremamente eficaz, o phishing direcionado a serviços governamentais e documentos judiciais.

Esses malwares se espalham por meio de mensagens que simulam notificações oficiais, intimações ou atualizações cadastrais. Ao abrir o aplicativo ou documento falso, a vítima concede permissões críticas que permitem o roubo de dados pessoais, credenciais e códigos de verificação enviados por SMS.

O diferencial dessas ameaças está no alto nível de personalização. As mensagens costumam conter o nome da vítima, referências regionais e linguagem formal, aumentando drasticamente a taxa de sucesso. Dentro do cenário de malware para Android 2025, esse tipo de ataque explora não apenas falhas técnicas, mas a confiança institucional.

Como se proteger desta nova onda de ataques

Diante desse cenário, a proteção exige mudança de hábitos. A primeira regra é nunca ativar a opção de instalar aplicativos de fontes desconhecidas sem absoluta necessidade. Grande parte do malware para Android 2025 depende justamente dessa permissão para se instalar.

Evite ao máximo APKs distribuídos fora da Play Store, mesmo quando recomendados por conhecidos. Contas comprometidas enviam links automaticamente, o que significa que a mensagem pode não ter sido enviada conscientemente pela pessoa.

Fique atento às permissões solicitadas pelos aplicativos, especialmente acessibilidade, leitura de notificações e acesso a SMS. Essas permissões são frequentemente abusadas por droppers e RATs para contornar mecanismos de segurança.

Outra medida essencial é abandonar o uso de 2FA baseado em SMS sempre que possível. Prefira aplicativos autenticadores ou chaves físicas, reduzindo o impacto do roubo de mensagens. Manter o sistema atualizado e utilizar soluções de segurança confiáveis também ajuda a detectar comportamentos suspeitos antes que o dano seja maior.

Conclusão: O impacto da profissionalização do cibercrime

O avanço do malware para Android 2025 deixa claro que o cibercrime entrou em uma fase madura. Modelos como Malware-as-a-Service, uso de infraestrutura legítima e ferramentas como Cellik mostram que estamos lidando com verdadeiras empresas do crime digital.

Para o usuário final, isso significa que confiar apenas no bom senso já não é suficiente. A segurança passou a ser uma combinação de informação, prevenção e escolhas conscientes. Ignorar esse cenário é assumir um risco cada vez maior.

Compartilhar este alerta com amigos e familiares que usam Android é uma atitude simples, mas poderosa. Quanto mais pessoas entenderem como essas ameaças funcionam, menor será o alcance dessa nova e perigosa geração de malwares móveis.