Relatórios recentes apontam a descoberta de um malware ladrão de informações que afeta as plataformas Windows e macOS. O malware pode roubar carteiras criptográficas, senhas e dados do navegador.

Esta nova variante de malware foi escrita na linguagem de programação Rust, que foi chamada de “realst”. A análise afirmou que esse malware é capaz de atingir a próxima versão do macOS da Apple, “Sonoma”.

Distribuição do novo malware Rust Infostealer

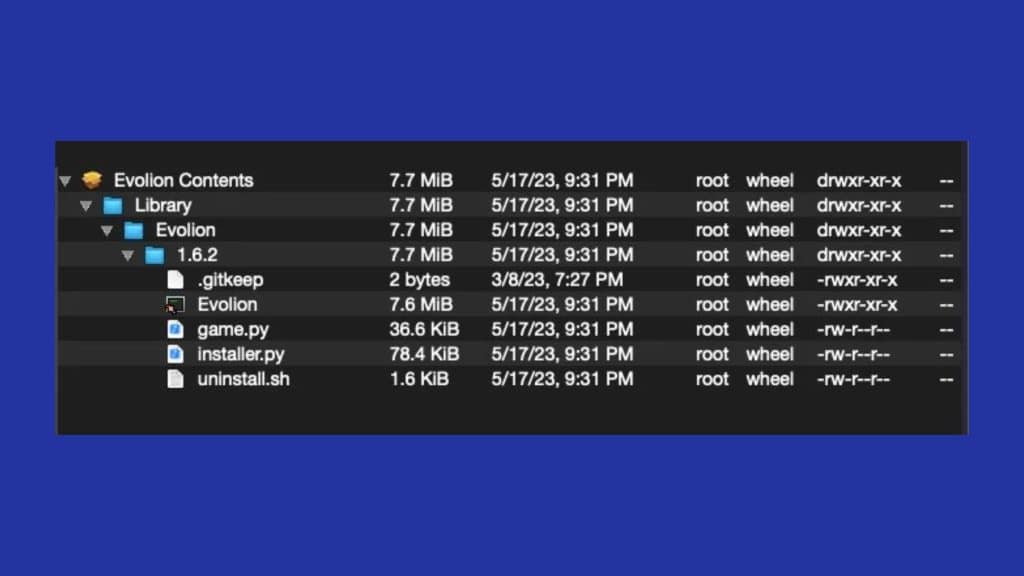

A distribuição inicial deste malware envolve publicidade falsa de jogos blockchain como Brawl Earth, WildWorld, Dawnland, Destruction, Evolion, etc. Cada versão do jogo blockchain foi hospedada em seu próprio site junto com as contas do Twitter e Discord.

Instaladores maliciosos do Realst

O instalador .pkg em alguns dos malwares distribuídos consistia em um Mach-O malicioso e scripts relacionados, incluindo game.py, installer.py e desinstalação. sh. O game.py é um infostealer de plataforma cruzada do Firefox. O installer.py é uma cópia do projeto chain breaker capaz de extrair senhas, chaves e certificados do banco de dados de chaves do macOS. A desinstalação. sh não teve nenhum comportamento malicioso.

Análise Estática e Análise Dinâmica

Esses malwares são semelhantes aos outros malwares de variante cruzada e são facilmente detectáveis. Em alguns casos, esse malware usa diferentes chamadas de API e algumas dependências. No entanto, todos esses malwares têm o mesmo objetivo de exfiltrar os dados do navegador, carteiras criptográficas e bancos de dados de chaves.

A análise estática mostrou que algumas variantes tentam obter a senha do usuário por meio de osascript e AppleScript Spoofing. Os pesquisadores analisaram mais de 16 variantes desse malware em 59 amostras e as dividiram em quatro famílias como A, B, C e D.

- Variante Família A: Usa AppleScript Spoofing para roubar a senha de administrador do usuário em texto não criptografado.

- Variante Família B: Essas amostras quebram as cordas para evitar a detecção estática.

- Família Variante C: Tenta ocultar strings para falsificação de AppleScript e tem referências ao disjuntor de cadeia

- Variante Família D: Sem artefatos estáticos para falsificação de osascript, e a extração de senha é tratada pela janela do Terminal por meio da função get_keys_with_access, que é passada imediatamente para sym.realst::utils::get_kc_keys para tentar despejar senhas de chaveiros.

O SentinelOne publicou um relatório completo, incluindo IOCs sobre essas variantes de malware e seus métodos. Recomenda-se que os usuários estejam atentos a esses jogos blockchain e verifiquem a legitimidade de cada jogo antes de baixá-los. Dessa forma, será mais difícil cair em golpes propiciados por esses malwares.