O cenário da cibersegurança global está sob um novo e sofisticado ataque. Especialistas da Unidade de Pesquisa de Ameaças da Acronis (Threat Research Unit – TRU) identificaram uma campanha de malware denominada Shadow Vector, que utiliza técnicas avançadas para invadir sistemas de forma silenciosa e, mais preocupante, apresenta trechos do código malicioso escritos em português, sugerindo um possível envolvimento de hackers brasileiros ou uma preparação para atacar o Brasil.

A campanha Shadow Vector se distingue por suas táticas furtivas e pela capacidade de escalonamento de privilégios, permitindo aos invasores ganharem controle total sobre o sistema sem serem notados. O malware opera quase que exclusivamente em memória, dificultando sua detecção por antivírus, e emprega métodos sofisticados de evasão para não deixar rastros digitais.

Este artigo fará uma análise aprofundada da campanha Shadow Vector, detalhando suas táticas avançadas de evasão (como o uso de arquivos SVG para driblar filtros de e-mail), os payloads que distribuem RATs (Remote Access Trojans) para controle remoto completo, a exploração de drivers vulneráveis para escalada de privilégios e as recomendações cruciais para empresas e profissionais de segurança na América Latina e no Brasil.

Táticas de evasão e vetor de ataque: o golpe com arquivos SVG

SVG smuggling: driblando filtros de e-mail

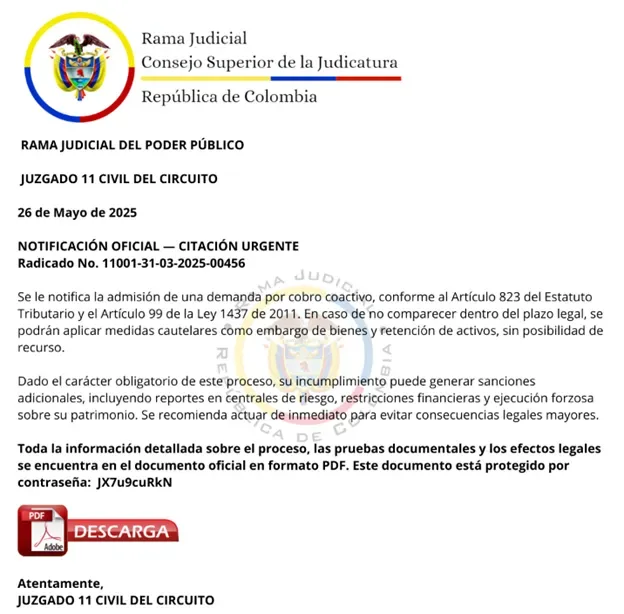

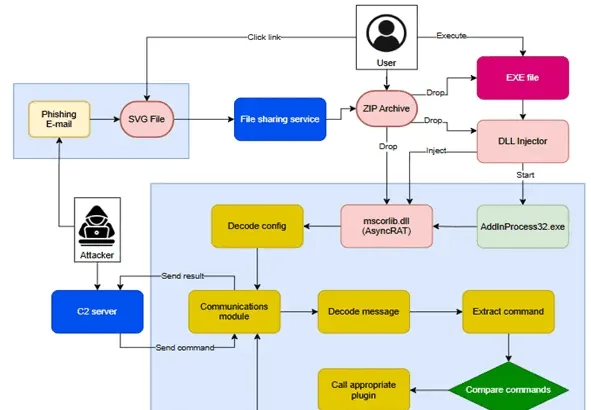

A campanha começa com o envio de arquivos SVG (Scalable Vector Graphics) como vetor inicial de infecção. Esses arquivos são imagens vetoriais exibidas nativamente pelos navegadores, sem necessidade de plugins ou downloads adicionais, o que os torna ideais para mascarar ameaças.

Essa técnica é conhecida como SVG smuggling, uma subcategoria de ataques adicionada recentemente ao framework MITRE ATT&CK. Ao utilizar arquivos SVG aparentemente inofensivos, os atacantes conseguem evadir os filtros de e-mail, que geralmente inspecionam apenas anexos potencialmente perigosos, como executáveis ou documentos Office.

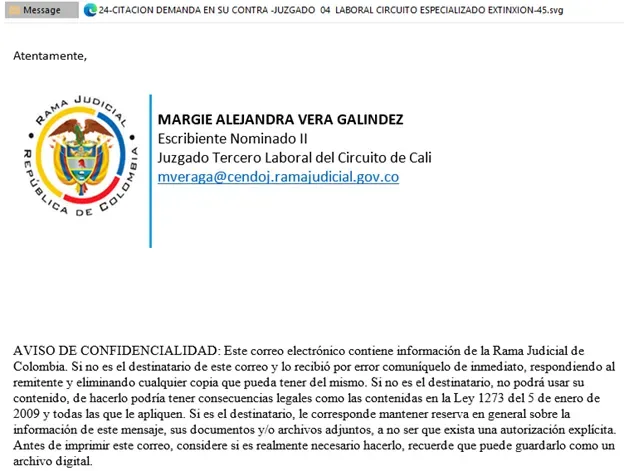

Os e-mails de phishing utilizados imitam notificações de tribunais na Colômbia, com linguagem formal e visual semelhante a comunicações oficiais, o que aumenta a taxa de abertura e interação por parte das vítimas.

Hospedagem em plataformas públicas e ofuscação

Para dificultar ainda mais a detecção, os arquivos maliciosos são hospedados em plataformas públicas e confiáveis, como Bitbucket, Archive.org, Dropbox, Discord e YDRAY. Essa tática explora a reputação positiva desses domínios para escapar de bloqueios por filtros baseados em IP ou hostname.

O processo de infecção começa com scripts ofuscados escritos em JavaScript e PowerShell, que são difíceis de serem identificados por soluções de segurança. Em um dos exemplos analisados, um repositório chamado notificaciones-judiciales2025-2005 no Bitbucket recebeu mais de 170 downloads em poucas horas.

Além disso, os arquivos transmitidos contêm código em Base64, o que disfarça ainda mais a intenção maliciosa, já que esse conteúdo é decodificado e executado diretamente em memória, sem deixar traços no disco.

O processo de infecção: de stagers a controle remoto completo

Cadeia de infecção multiestágio

A vítima recebe um e-mail de phishing com um anexo SVG malicioso. Ao abrir o arquivo, o usuário é direcionado para baixar um pacote zipado contendo o payload real, frequentemente hospedado em serviços legítimos de compartilhamento de arquivos e protegido por senha.

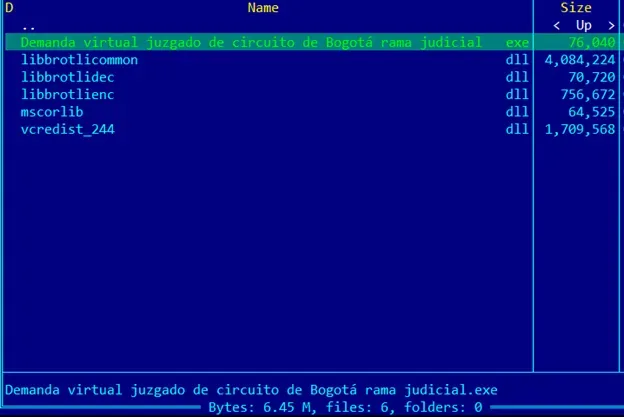

Dentro do arquivo ZIP, há geralmente um executável legítimo (como vcredist.exe) e uma DLL maliciosa disfarçada com nomes conhecidos como mscorlib.dll. Esse processo utiliza a técnica de DLL side-loading, onde o sistema é enganado para carregar uma DLL adulterada no lugar da original, iniciando assim a execução do malware.

DLL side-loading e drivers vulneráveis

Para iniciantes, DLL side-loading é uma técnica que aproveita o carregamento de bibliotecas com nomes esperados por aplicações legítimas. Se o atacante colocar uma DLL maliciosa com o mesmo nome no diretório onde o programa está, o sistema irá carregá-la primeiro.

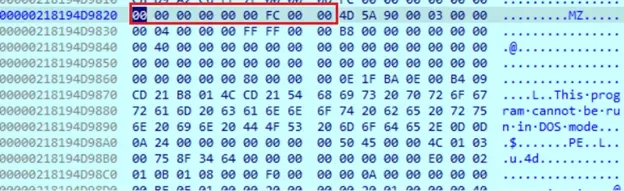

A DLL maliciosa utiliza ofuscação de fluxo de controle para dificultar análises estáticas. Ela também insere bytes artificiais no cabeçalho PE para confundir ferramentas de engenharia reversa. Em execução, esses bytes são removidos.

Mais grave ainda, o malware se aproveita de drivers vulneráveis, como os da Zemana (CVE-2022-42045) e WiseCleaner (CVE-2023-1486), para realizar escalada furtiva de privilégios, assumindo o controle total da máquina a partir de permissões limitadas.

Injeção de processo (process hollowing) e persistência

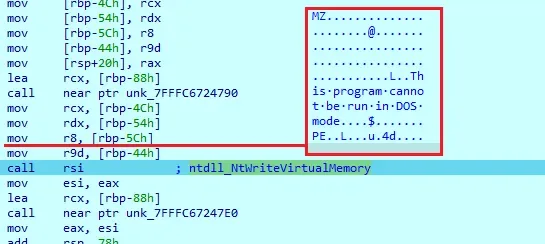

A campanha Shadow Vector também emprega process hollowing, técnica onde um processo legítimo do sistema, como AddInProcess32.exe, é criado em estado suspenso, tem sua memória sobrescrita com o código malicioso e, em seguida, é executado.

Quando a configuração do payload define Install = true, o malware se copia para outro diretório, cria tarefas agendadas via schtasks, adiciona chaves de registro com nomes invertidos e executa um script para apagar a instância original.

A nova ameaça: RATs, controle total e recursos de anti-análise

Trojans de acesso remoto (RATs) de alta severidade

Os payloads finais da campanha incluem trojans como AsyncRAT e RemcosRAT, amplamente utilizados para controle remoto total, espionagem, roubo de senhas, gravação de tela e muito mais.

Apenas algumas horas após as primeiras amostras, mais de 170 downloads foram registrados, demonstrando o grau de disseminação da campanha e sua atuação em tempo real. Embora o foco atual esteja em espionagem e exfiltração de dados, a estrutura também pode ser facilmente adaptada para ransomware.

Capacidades avançadas do loader e anti-análise

O loader responsável pela execução carrega o payload exclusivamente em memória, dificultando ao máximo sua detecção.

Ele é capaz de realizar bypass de UAC (User Account Control), utiliza técnicas de anti-debugging, realiza verificações de ambiente virtualizado e carrega plugins dinâmicos a partir do servidor C2 (Command-and-Control). Essas capacidades tornam a ameaça altamente adaptável, furtiva e persistente.

As strings no código são embaralhadas e decodificadas em tempo de execução, algumas inclusive com obfuscação baseada em emojis.

Roubo de dados: keylogger, carteiras de criptomoedas e comunicação C2

Keylogger e monitoramento de input

O malware ativa duas threads após a infecção: uma para monitorar o tempo desde o último input do usuário e outra como keylogger, que rastreia o processo ativo em primeiro plano e registra as teclas pressionadas.

Roubo de carteiras de criptomoedas e extensões de navegador

O malware verifica pastas e arquivos relacionados a carteiras de criptomoedas e extensões de navegador específicas como MetaMask, Phantom, Binance, Trust, Exodus, Ledger Live, Coinomi, entre outras. Isso indica uma clara intenção de roubar ativos digitais diretamente do dispositivo da vítima.

Comunicação com o servidor C2

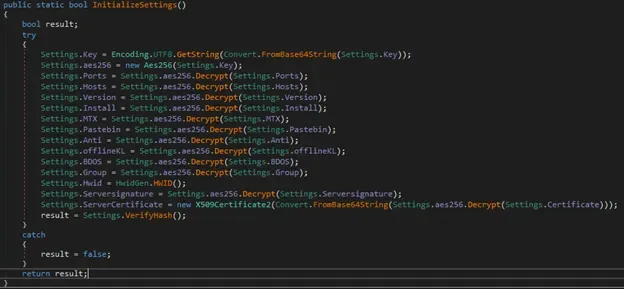

A estrutura de comando e controle utiliza múltiplos domínios e IPs para garantir redundância. As configurações são criptografadas com AES e decriptadas em tempo de execução.

Comandos e plugins dinâmicos

Comandos recebidos incluem ações como captura de tela, extração de senhas, inicialização de plugins adicionais, acesso remoto, desativação de antivírus, e até configurações específicas para interagir com navegadores e carteiras.

IoCs e YARA Rule: identificando a Shadow Vector

Indicators of Compromise (IoCs)

A Acronis disponibilizou uma lista de hashes SHA256 para arquivos SVG e payloads maliciosos, como:

64e971f0fed4da9d71cd742db56f73b6f7da8fec3b8aebd17306e8e0d4f1d29d0e5a768a611a4d0ed7cb984b2ee790ad419c6ce0be68c341a2d4f64c531d8122

Esses IoCs são fundamentais para que profissionais de segurança possam escanear seus sistemas em busca de sinais de comprometimento.

YARA Rule para SVG maliciosos

A regra YARA disponibilizada pela Acronis TRU permite identificar iscas SVG com palavras específicas como “juzgado”, “citacion”, “judicial” e “generado”, com restrições de tamanho e formatação que ajudam na detecção proativa da campanha.

Quem deve se preocupar: alvos e recomendações

Público-alvo crítico

- CISOs de empresas com operações na América Latina.

- Analistas de SOC, devido ao uso intensivo de técnicas como DLL side-loading e execução em memória.

- MSPs (Managed Service Providers) que devem rever políticas de proteção de endpoints e e-mails.

- Usuários em geral, especialmente no Brasil e Colômbia, expostos a phishing altamente direcionado.

Impacto real no mundo corporativo

Os riscos incluem:

- Roubo de credenciais

- Comprometimento total de endpoints

- Espionagem de longo prazo

- Perdas financeiras severas

- Danos à reputação da empresa

Conclusão: Shadow Vector — a sofisticação exige defesa proativa

A campanha Shadow Vector, identificada pela Acronis TRU, representa um novo patamar de sofisticação em ameaças digitais. Seu uso de arquivos SVG, execução em memória, escalada furtiva de privilégios via drivers vulneráveis e a presença de código em português reforçam a suspeita de atuação de hackers brasileiros, ou pelo menos a intenção clara de atingir a região.

No atual cenário, vigilância constante, educação sobre phishing, verificações com base em IoCs e soluções avançadas de segurança não são mais recomendadas — são mandatórias.