Em um cenário cada vez mais digital, a segurança dos dispositivos móveis tornou-se uma preocupação central para milhões de usuários ao redor do mundo. Recentemente, uma nova ameaça ganhou destaque: o malware SparkKitty, capaz de roubar fotos pessoais e, ainda mais alarmante, as frases-semente de carteiras de criptomoedas armazenadas nos smartphones.

Malware SparkKitty: O perigo que rouba suas fotos e criptomoedas nas lojas oficiais de aplicativos

Neste artigo, vamos detalhar como o SparkKitty atua, quais são os riscos reais para usuários de Android e iOS, e o que você pode fazer para se proteger dessa ameaça que conseguiu se infiltrar até mesmo nas lojas oficiais de aplicativos como a Google Play Store e a App Store da Apple.

Em tempos em que a privacidade digital e os investimentos em criptoativos caminham juntos, entender a natureza dessa ameaça é essencial para evitar prejuízos financeiros e a exposição de dados pessoais sensíveis.

O que é o SparkKitty e como ele opera?

O malware SparkKitty é uma evolução de um código malicioso anterior conhecido como SparkCat, que já demonstrava capacidade de realizar ataques direcionados a dispositivos móveis. No entanto, a nova versão apresenta um comportamento ainda mais agressivo e sofisticado, capaz de realizar roubos de imagens em massa e capturar informações extremamente sensíveis.

Enquanto o SparkCat tinha como alvo apenas alguns tipos específicos de dados, o SparkKitty amplia sua atuação, passando a vasculhar galerias de imagens inteiras, em busca de qualquer foto que contenha informações de valor, como frases-semente de recuperação de carteiras de criptomoedas, documentos digitalizados, e prints de telas confidenciais.

A tática do reconhecimento óptico de caracteres (OCR)

Um dos grandes diferenciais do SparkKitty é o uso de tecnologias de OCR (Reconhecimento Óptico de Caracteres). Isso significa que o malware não apenas coleta as fotos, mas também as analisa automaticamente em busca de textos relevantes.

O foco principal dessa análise tem sido as frases-semente, essenciais para o acesso e recuperação de carteiras de criptomoedas. Ao encontrar essas informações nas imagens, o SparkKitty envia os dados capturados para servidores controlados pelos atacantes, colocando os fundos dos usuários em risco imediato.

Roubo indiscriminado de imagens

Além das frases-semente, o SparkKitty realiza o roubo indiscriminado de imagens armazenadas nos dispositivos infectados. Isso inclui fotos pessoais, imagens sensíveis, documentos digitalizados e capturas de tela.

Essa abordagem amplia o potencial de dano: os criminosos podem utilizar essas imagens para chantagem, fraudes de identidade ou outras formas de extorsão digital.

Como o SparkKitty se espalha: Google Play, App Store e além

Um dos aspectos mais preocupantes do malware SparkKitty é sua capacidade de infiltração em lojas oficiais de aplicativos, como a Google Play Store e a App Store da Apple. Isso derruba a falsa sensação de segurança que muitos usuários ainda têm ao instalar apenas apps de fontes reconhecidas.

Diversos aplicativos infectados com o SparkKitty já foram detectados e removidos dessas lojas, mas os danos causados permanecem.

SparkKitty no Android: Mecanismos de infecção

No caso do Android, o SparkKitty geralmente é embutido em aplicativos legítimos desenvolvidos em Java ou Kotlin, com a adição de módulos maliciosos. Uma vez instalado, o malware solicita permissões excessivas, como acesso completo ao armazenamento, o que facilita o roubo de fotos.

O malware também é capaz de burlar sistemas de detecção, se escondendo dentro de bibliotecas de terceiros usadas por apps populares.

SparkKitty no iOS: Abordagens de comprometimento

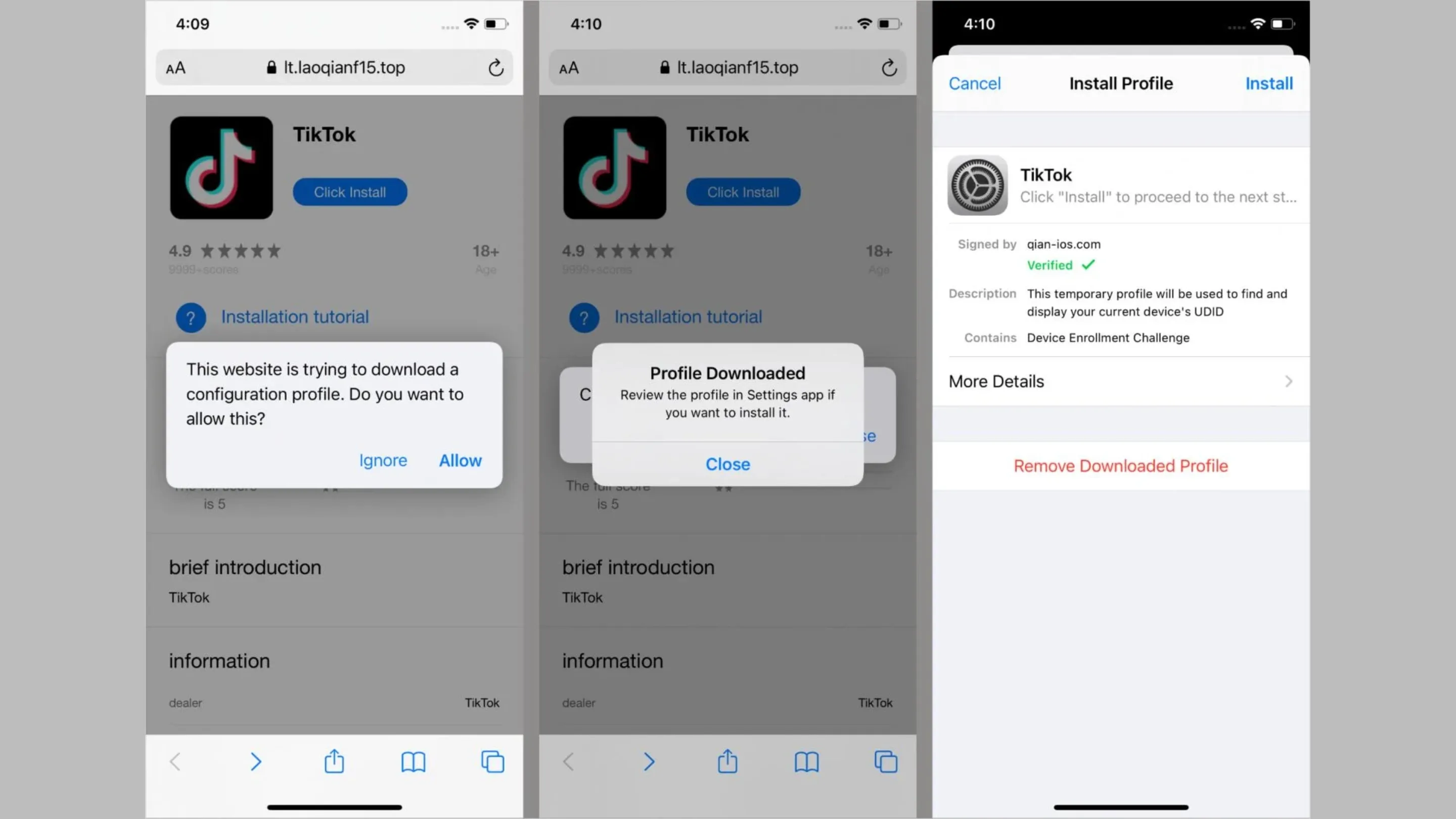

Já no iOS, o SparkKitty adota um método diferente, mas igualmente perigoso: ele é disfarçado como frameworks falsos ou distribuído através de perfis de provisionamento corporativo, uma prática que permite a instalação de apps fora da App Store oficial.

Essa tática explora a confiança dos usuários em perfis empresariais, permitindo que apps maliciosos sejam executados sem passar pela análise de segurança da Apple.

Riscos e consequências do ataque SparkKitty

As consequências de uma infecção pelo malware SparkKitty podem ser devastadoras tanto para a privacidade quanto para as finanças dos usuários.

O perigo das frases de recuperação de criptomoedas

O roubo de frases de recuperação (seed phrases) é, sem dúvida, o aspecto mais crítico dessa ameaça. Com acesso a essa informação, os criminosos podem vazar, clonar ou simplesmente esvaziar carteiras de criptomoedas, sem deixar rastros.

Esse tipo de ataque tem se tornado cada vez mais comum, principalmente à medida que mais pessoas adotam o uso de ativos digitais como forma de investimento.

Além das perdas financeiras, os usuários também podem sofrer exposição de informações pessoais, que podem ser usadas para extorsão, golpes de engenharia social ou roubo de identidade.

Como se proteger do SparkKitty e outros malwares móveis

A boa notícia é que, com algumas práticas simples de segurança, é possível reduzir consideravelmente os riscos de infecção pelo SparkKitty e outros tipos de malware móvel.

Verifique a origem dos aplicativos e suas permissões

Antes de instalar qualquer aplicativo, é fundamental verificar cuidadosamente sua origem, analisar as permissões solicitadas e conferir as avaliações de outros usuários.

Desconfie de apps que pedem acesso desnecessário ao armazenamento, câmera ou microfone, principalmente se a funcionalidade declarada do aplicativo não justificar essas permissões.

A importância do Google Play Protect e a cautela no iOS

No Android, ative e mantenha sempre atualizado o Google Play Protect, uma camada extra de segurança que pode detectar comportamentos maliciosos em tempo real.

Já no iOS, evite instalar aplicativos a partir de perfis empresariais não confiáveis e mantenha o sistema operacional sempre na versão mais recente, com os últimos patches de segurança.

Segurança da frase-semente: armazene offline

Uma das principais lições que o surgimento do SparkKitty nos deixa é que frases-semente de criptomoedas jamais devem ser armazenadas digitalmente em um dispositivo conectado.

Prefira métodos offline, como anotações em papel, ou o uso de hardware wallets, que oferecem camadas adicionais de proteção contra malwares.

Conclusão: Vigilância constante na era digital

O surgimento do malware SparkKitty reforça uma realidade que muitos usuários ainda ignoram: nenhuma plataforma está 100% imune a ameaças digitais, nem mesmo as lojas oficiais de aplicativos.

A combinação de técnicas sofisticadas de engenharia social, uso de OCR e distribuição por canais legítimos faz do SparkKitty uma ameaça particularmente perigosa, principalmente para quem armazena ativos digitais ou informações pessoais sensíveis em seus smartphones.

Adotar boas práticas de segurança, verificar a origem dos apps, restringir permissões desnecessárias e manter backups offline de dados críticos são ações essenciais para garantir sua proteção.

Compartilhe este conteúdo com amigos e familiares, ajude a disseminar o alerta e mantenha-se sempre informado sobre novas ameaças cibernéticas.