A confiança no GitHub sempre foi um dos pilares da comunidade de desenvolvimento, afinal, trata-se da principal plataforma global para compartilhamento de código, provas de conceito e projetos colaborativos. No entanto, essa mesma confiança vem sendo explorada de forma cada vez mais sofisticada por cibercriminosos. Uma nova campanha identificada pela Kaspersky revela que repositórios aparentemente legítimos estão sendo usados para distribuir o malware WebRAT, escondido em falsos exploits criados com auxílio de inteligência artificial. O alerta acende um sinal vermelho para desenvolvedores, profissionais de TI e qualquer pessoa que utilize o GitHub como fonte de pesquisa técnica.

O relatório aponta que os atacantes publicam códigos que simulam provas de conceito para vulnerabilidades recentes, incluindo supostos CVEs de 2025. Ao executar esses arquivos, a vítima acaba infectando o sistema com o malware WebRAT GitHub, que opera de forma silenciosa e altamente invasiva. A sofisticação do golpe, combinada com descrições convincentes e uso estratégico de IA, torna o ataque especialmente perigoso para quem baixa e executa código sem uma análise prévia.

O que é o malware WebRAT e o que ele rouba

Imagem: Kaspersky

O malware WebRAT é um trojan de acesso remoto projetado para dar controle quase total do sistema comprometido aos atacantes. Diferente de ameaças mais simples, ele não se limita a um único tipo de dado, funcionando como uma plataforma modular de espionagem e roubo de informações.

De acordo com a análise da Kaspersky, o WebRAT é capaz de coletar credenciais de aplicações populares entre desenvolvedores e gamers. Entre os alvos confirmados estão contas da Steam, Discord e Telegram, além de dados de carteiras de criptomoedas armazenadas no sistema. Essa combinação torna a ameaça ainda mais lucrativa, já que permite tanto o roubo direto de ativos digitais quanto a revenda de contas comprometidas.

Além disso, o WebRAT consegue capturar informações do navegador, cookies de sessão e dados de autenticação salvos, abrindo espaço para sequestro de contas e ataques em cadeia. Em ambientes corporativos, uma única execução descuidada pode resultar em vazamento de credenciais internas e comprometimento de projetos sensíveis.

A armadilha dos exploits falsos no GitHub

O principal vetor de infecção desta campanha está na publicação de exploits falsos em repositórios do GitHub. Os atacantes se aproveitam do interesse natural da comunidade por falhas recentes e prometem provas de conceito funcionais para vulnerabilidades que, em muitos casos, nem sequer existem da forma descrita.

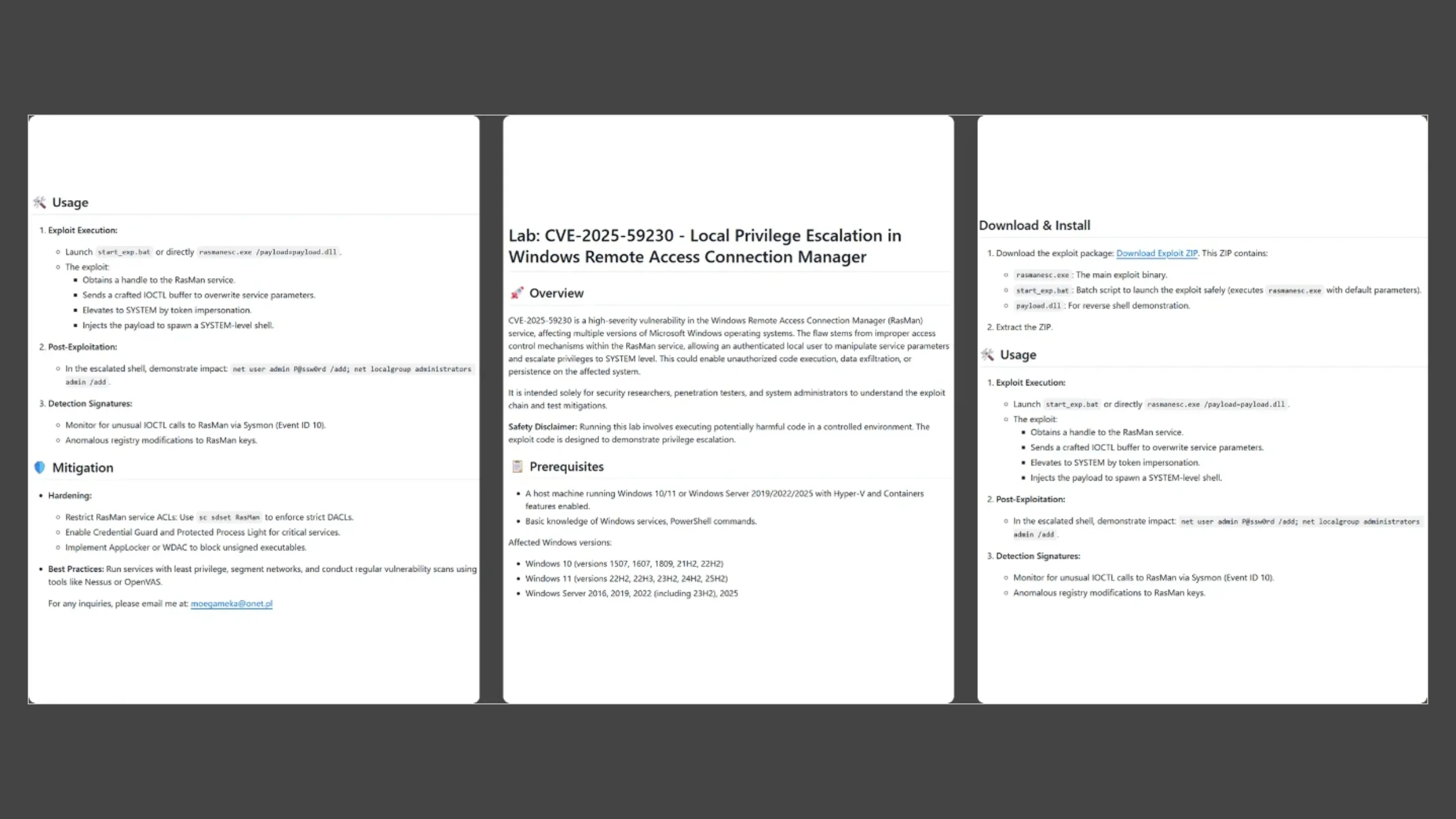

Entre os exemplos citados no relatório estão supostos exploits associados aos CVEs CVE-2025-59295, CVE-2025-10294 e CVE-2025-59230. Embora esses identificadores sigam o padrão oficial, o código publicado não explora falhas reais, servindo apenas como isca para distribuir o malware WebRAT GitHub.

Os repositórios são cuidadosamente montados, com README detalhado, instruções claras de execução e comentários no código que simulam legitimidade. Para um desenvolvedor apressado ou curioso, o material parece confiável, principalmente quando surge em buscas relacionadas a vulnerabilidades recentes.

O papel da inteligência artificial no ataque

Um dos pontos mais preocupantes dessa campanha é o uso de inteligência artificial para tornar os repositórios maliciosos mais convincentes. A Kaspersky destaca que descrições, comentários de código e até mensagens de commit apresentam linguagem técnica bem estruturada, típica de projetos legítimos.

A IA é utilizada para gerar textos coerentes, explicar falsos mecanismos de exploração e até responder dúvidas frequentes antecipadamente. Isso reduz drasticamente os sinais de alerta tradicionais, como documentação pobre ou erros gramaticais, elevando o nível de confiança da vítima. Na prática, a automação baseada em IA permite que criminosos criem dezenas de repositórios falsos em escala, ampliando o alcance do malware WebRAT.

Como o ataque ocorre tecnicamente

Do ponto de vista técnico, a infecção começa quando a vítima baixa um arquivo ZIP disponibilizado no repositório malicioso. Esse pacote supostamente contém o exploit funcional para a vulnerabilidade anunciada, mas na realidade esconde a carga inicial do ataque.

Ao extrair e executar o conteúdo, o usuário ativa um dropper identificado como rasmanesc.exe. Esse executável é responsável por preparar o ambiente para o WebRAT, realizando alterações críticas no sistema. Uma das etapas mais graves envolve a tentativa de desativar ou contornar o Windows Defender, reduzindo as chances de detecção imediata.

Após essa preparação, o malware WebRAT é instalado e estabelece comunicação com servidores controlados pelos atacantes. A partir desse ponto, o sistema passa a ser monitorado remotamente, permitindo coleta contínua de dados, execução de comandos e atualização de módulos maliciosos. Tudo acontece de forma discreta, muitas vezes sem impacto perceptível no desempenho da máquina.

Como se proteger de PoCs maliciosas no GitHub

Diante desse cenário, a proteção depende mais de boas práticas do que de ferramentas milagrosas. A primeira recomendação é nunca executar provas de conceito diretamente no sistema principal. Ambientes isolados, como máquinas virtuais ou sandboxes, reduzem drasticamente o impacto caso o código seja malicioso.

Outra medida essencial é a análise manual do código antes da execução. Mesmo quando o projeto parece legítimo, é importante verificar se há chamadas suspeitas, binários ofuscados ou scripts que fazem download de componentes externos. Desenvolvedores experientes devem desconfiar de PoCs que prometem exploração simples demais para falhas complexas.

Também é fundamental avaliar a reputação do repositório e do autor. Contas recém-criadas, sem histórico de contribuições relevantes, merecem atenção redobrada. Soluções de segurança atualizadas e monitoramento comportamental ajudam a detectar tentativas de desativação de proteções, como as realizadas pelo rasmanesc.exe.

Por fim, acompanhar relatórios de empresas especializadas, como Kaspersky e Solar 4RAYS, contribui para manter-se informado sobre campanhas ativas e novas técnicas de ataque envolvendo o malware WebRAT GitHub.

Conclusão

A campanha do malware WebRAT distribuído via exploits falsos no GitHub mostra como a combinação de engenharia social, inteligência artificial e confiança em plataformas consolidadas pode resultar em ataques altamente eficazes. Desenvolvedores e profissionais de TI precisam adotar uma postura cada vez mais cautelosa, especialmente ao lidar com provas de conceito e códigos relacionados a vulnerabilidades recentes.

O GitHub continua sendo uma ferramenta indispensável, mas não pode ser tratado como um ambiente livre de riscos. Vigilância constante, análise crítica e uso de ambientes isolados são hoje requisitos básicos para evitar que a curiosidade técnica se transforme em um vetor de infecção silencioso e devastador.