Usuários de macOS, especialmente desenvolvedores e profissionais de TI, estão sob nova ameaça: uma variante atualizada do malware ZuRu está sendo distribuída por meio de versões trojanizadas de aplicativos legítimos, como o popular Termius, amplamente usado para conexões SSH.

Este artigo serve como um alerta essencial: detalharemos como o malware ZuRu no macOS opera, sua tática de se disfarçar em softwares confiáveis, e como você pode se proteger contra essa ameaça que evolui rapidamente.

À medida que o macOS cresce em popularidade entre profissionais técnicos, cibercriminosos buscam novas formas de burlar sua segurança robusta. Entender como essas ameaças funcionam é fundamental para manter ambientes de desenvolvimento e produção seguros.

A ascensão do ZuRu: Uma ameaça persistente no macOS

O ZuRu foi documentado pela primeira vez em 2021, quando chamou a atenção ao se infiltrar em sistemas através de uma versão comprometida do terminal iTerm2, outra ferramenta comum entre desenvolvedores.

A tática principal do ZuRu sempre foi a mesma: disfarçar-se como software confiável, invadindo o fluxo de trabalho de usuários experientes que, muitas vezes, não esperam encontrar malware em ferramentas legítimas.

Com o tempo, o ZuRu evoluiu, refinando seus métodos de distribuição, persistência e evasão, tornando-se uma ameaça cada vez mais difícil de detectar — especialmente em um sistema que muitos consideram “seguro por padrão”, como o macOS.

Como o ZuRu se adapta: Trojanização de aplicativos populares

O caso mais recente da atividade do ZuRu envolve o Termius, um gerenciador de conexões SSH muito popular entre desenvolvedores, administradores de sistema e engenheiros de rede. A nova variante do malware ZuRu no macOS se instala por meio de uma versão modificada do Termius.app, distribuída fora dos canais oficiais.

Outros aplicativos que já foram alvo dessa técnica incluem:

- Microsoft Remote Desktop para macOS

- SecureCRT

- Navicat

Todos esses são softwares frequentemente buscados por profissionais técnicos, o que mostra claramente que o ZuRu tem como alvo ambientes de trabalho e desenvolvimento, e não apenas usuários comuns.

Distribuição oportunista: Visando desenvolvedores e profissionais de TI

A principal forma de distribuição do ZuRu atualmente é através de pesquisas patrocinadas em mecanismos de busca, onde os cibercriminosos promovem versões trojanizadas de aplicativos comerciais.

Usuários que procuram por termos como “Termius download” ou “SSH client macOS” podem ser levados a sites falsos, mas visualmente idênticos aos reais, que distribuem instaladores contaminados. Esse tipo de ataque é especialmente eficaz contra profissionais que estão com pressa ou confiam demais em suas fontes habituais.

Esse método de engenharia social demonstra como a confiança no nome do aplicativo pode ser explorada contra o próprio usuário.

Desvendando as táticas do ZuRu: Khepri e novas técnicas de injeção

A nova variante do ZuRu utiliza o poderoso Khepri, um kit de pós-exploração altamente sofisticado que permite:

- Transferência de arquivos para e a partir da máquina infectada

- Reconhecimento e coleta de informações do sistema

- Execução remota de comandos

- Manipulação de processos ativos

O Khepri é carregado silenciosamente assim que o usuário executa o aplicativo comprometido, estabelecendo comunicação com um servidor de comando e controle (C2) que aguarda instruções.

Essa abordagem modular permite que o ZuRu execute apenas as etapas necessárias dependendo do ambiente invadido, tornando-o mais difícil de detectar e mais perigoso a longo prazo.

Engenharia por trás do ataque: A modificação do Termius.app

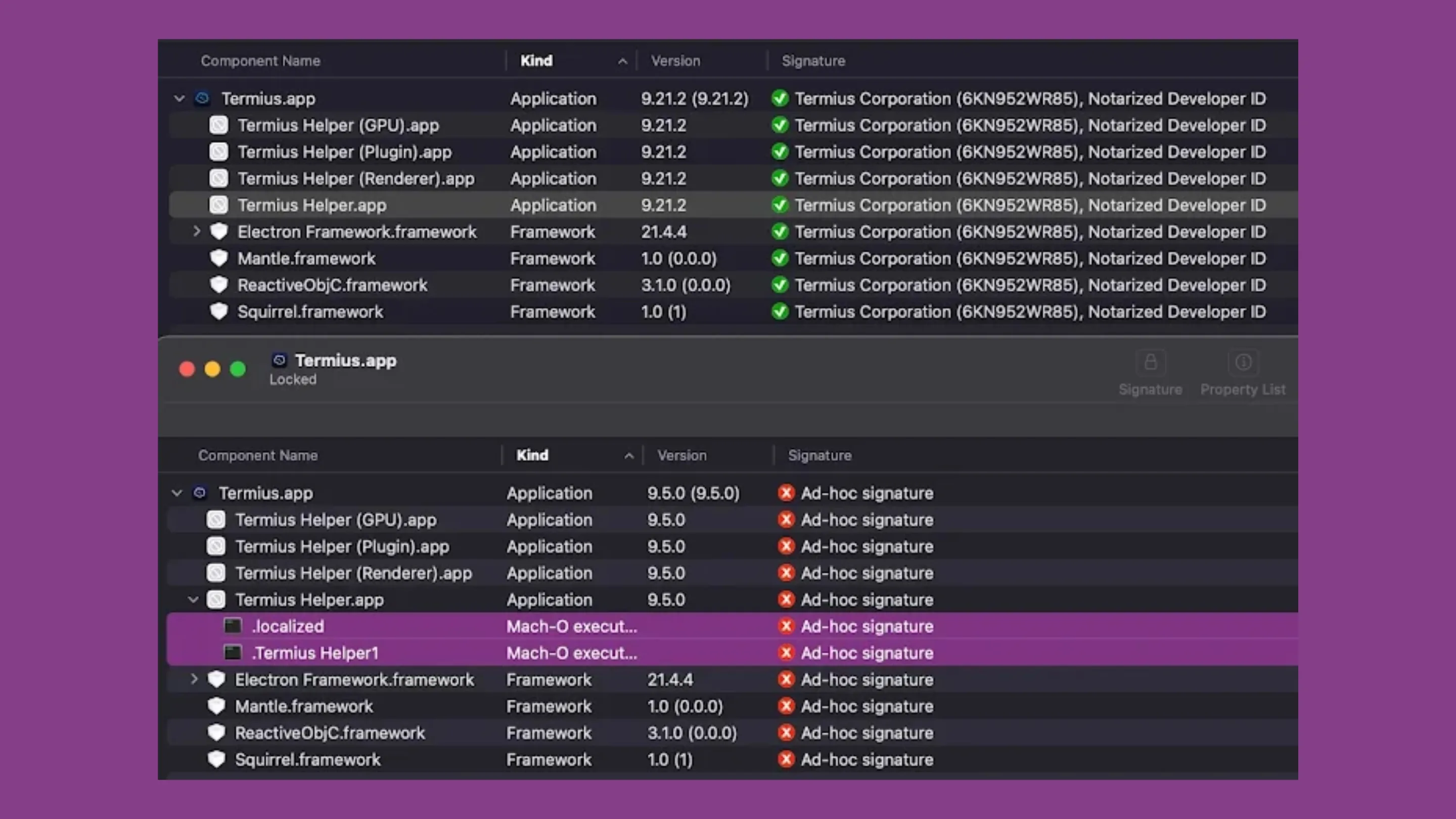

Dentro do .dmg malicioso, o aplicativo Termius.app parece legítimo, mas contém alterações sutis e perigosas:

- O executável principal é substituído por um binário malicioso.

- Um segundo binário chamado “.localized” funciona como carregador de beacon C2, dando ao atacante controle remoto.

- Um componente renomeado como “.Termius Helper1” é na verdade o helper original do Termius, usado para mascarar o comportamento malicioso.

A assinatura de código legítima é removida, e uma nova assinatura falsa é inserida — o que pode ser facilmente ignorado por usuários que não verificam manualmente essas informações.

Esse tipo de substituição binária com preservação de aparência visual é o que torna essa técnica tão eficaz.

Mudança na técnica de persistência e atualização

Diferentemente de variantes anteriores do ZuRu que usavam injeção de bibliotecas (.dylib) para persistência, essa nova versão adota uma abordagem mais sutil: a trojanização do aplicativo auxiliar.

O malware também utiliza diretórios temporários como /tmp/.fseventsd para armazenar cópias persistentes de seus componentes e monitora o ambiente com verificações de hash MD5 para garantir que suas modificações permaneçam íntegras.

Essa técnica reduz a probabilidade de detecção por antivírus tradicionais e dificulta o trabalho de analistas de segurança.

Protegendo seu macOS: Dicas essenciais para desenvolvedores e usuários

Para se proteger contra o malware ZuRu no macOS, siga estas boas práticas de segurança:

- Baixe aplicativos apenas dos sites oficiais ou da App Store.

- Verifique a assinatura de código de qualquer aplicativo antes de executá-lo (usando

codesignno terminal). - Evite clicar em links patrocinados ou não verificados ao procurar por ferramentas técnicas.

- Utilize soluções de segurança como antivírus e EDRs voltadas para macOS — especialmente aquelas com detecção comportamental.

- Mantenha o macOS sempre atualizado, incluindo ferramentas de linha de comando e ambientes de desenvolvimento.

- Monitore acessos e conexões estranhas na rede ou a serviços de beacon C2.

- Verifique se há arquivos ou pastas ocultas, como

/tmp/.fseventsd, que não deveriam estar presentes. - Observe comportamentos inesperados, como consumo anormal de CPU, conexões de rede não iniciadas por você ou mudanças no desempenho do sistema.

Lembre-se: mesmo usuários avançados podem ser enganados por instaladores bem camuflados. A vigilância constante e a validação manual são suas melhores defesas.

Conclusão: Mantenha-se vigilante no cenário de ameaças

A nova variante do malware ZuRu no macOS representa um alerta importante para a comunidade técnica: nenhum sistema está imune, e a confiança em marcas conhecidas pode ser usada contra você.

Com sua capacidade de se esconder em aplicativos legítimos, utilizar ferramentas poderosas como Khepri e técnicas de persistência avançadas, o ZuRu está rapidamente se tornando uma das ameaças mais sofisticadas para o ecossistema macOS.

Compartilhe este alerta com colegas de trabalho, times de desenvolvimento e administração de sistemas. Manter-se informado é a primeira linha de defesa.