Matrix Push C2 representa uma das evoluções mais silenciosas e perigosas no ecossistema de ameaças digitais atuais, porque transforma simples notificações do navegador em um canal avançado de ataque. Antes vistas como uma conveniência, essas notificações agora são exploradas para phishing por notificação, permitindo que golpistas contornem defesas tradicionais de antivírus e firewalls. O objetivo deste artigo é explicar detalhadamente como funciona esse ataque sem arquivo, por que ele é capaz de atingir qualquer dispositivo e como você pode se proteger imediatamente. Esta análise também revela como o modelo Malware as a Service (MaaS) transformou o Matrix Push C2 em uma plataforma acessível para criminosos com pouca experiência técnica.

Ao longo deste conteúdo você entenderá como a confiança do usuário no navegador e no sistema operacional é explorada para criar alertas falsos convincentes que simulam serviços como PayPal, MetaMask, Netflix e muitos outros. No final, você recebe um guia prático e direto para desativar o risco no seu navegador.

O que é o Matrix Push C2 e como ele funciona

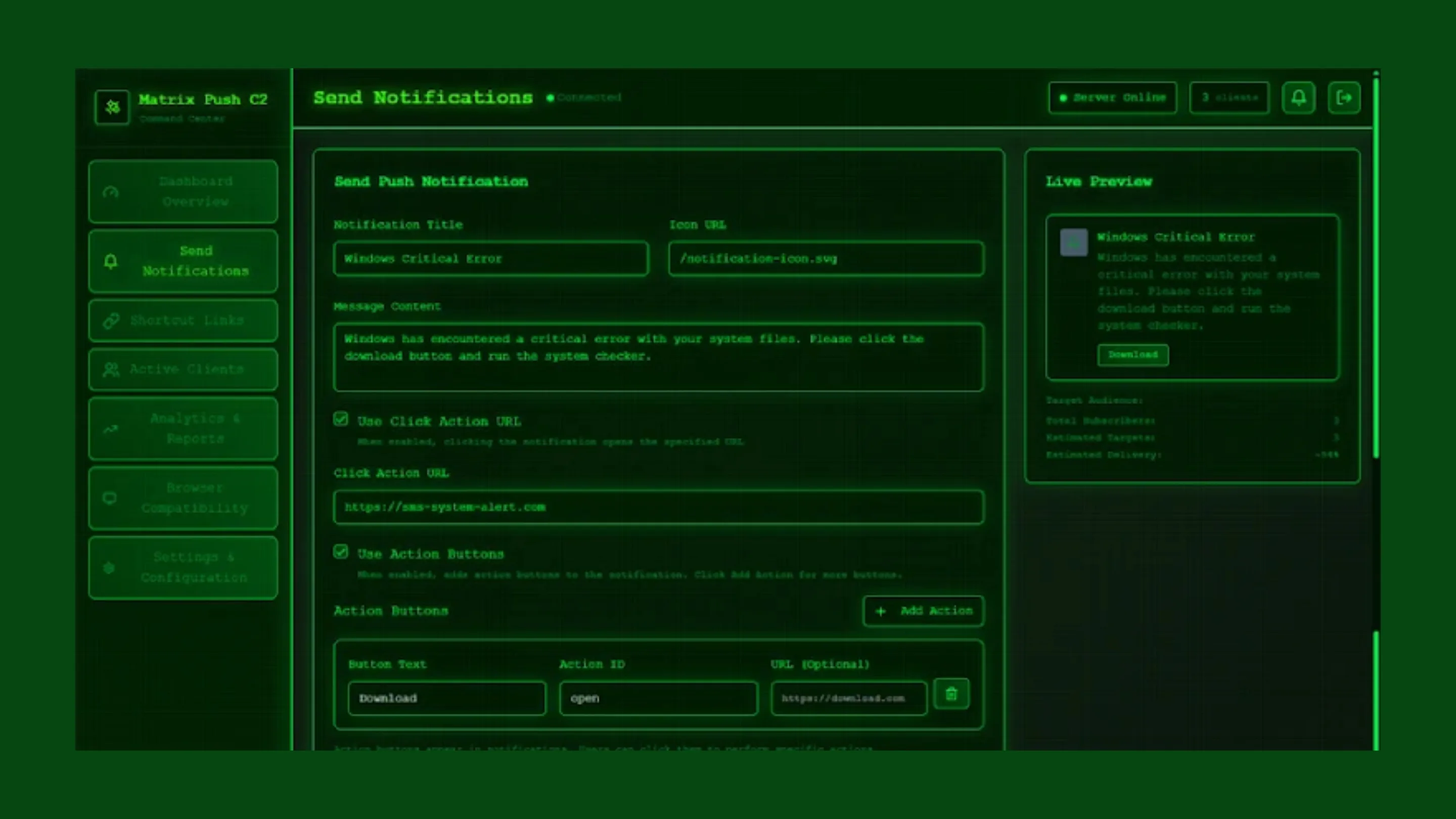

O Matrix Push C2 é uma plataforma de comando e controle (C2) vendida como serviço para operadores de phishing. Ele permite que criminosos criem campanhas inteiras baseadas em notificações push, utilizando técnicas de engenharia social para induzir o usuário a aceitar alertas falsos diretamente no navegador.

Por operar como MaaS, qualquer golpista pode assinar o serviço, acessar o painel web e começar a criar campanhas otimizadas sem a necessidade de conhecimentos técnicos avançados. Os valores variam conforme o plano e incluem funções como modelos prontos de phishing, sistema de estatísticas e criação de fluxos de ataque. O funcionamento geral é extremamente eficiente porque não envolve a instalação de malware no sistema da vítima. Isso elimina indicadores tradicionais que soluções de segurança costumam monitorar.

A mecânica do ataque: do engano à notificação push

O ataque começa sempre com engenharia social. A vítima é levada a visitar um site controlado pelo criminoso, frequentemente usando pop-ups, páginas falsas de verificação de idade, captchas falsos ou avisos enganosos solicitando que o usuário “permita notificações para continuar”. No momento em que o usuário clica em Permitir, o criminoso ganha acesso a um canal direto para enviar notificações falsas. A partir daí, o operador do Matrix Push C2 começa a disparar alertas que imitam avisos reais de serviços populares. Exemplos incluem “Sua carteira MetaMask precisa de verificação urgente”, “Problema detectado no pagamento do PayPal”, ou “Atualize suas credenciais do Netflix”.

Essas notificações aparecem como alertas nativos do sistema operacional ou do navegador, o que aumenta a sensação de legitimidade. Cada notificação leva a uma página de phishing especialmente modelada no painel do Matrix Push C2, onde o usuário é induzido a inserir credenciais, seed phrases, dados financeiros ou informações pessoais sensíveis.

Por que o ataque sem arquivo e multiplataforma é perigoso

O Matrix Push C2 é uma ameaça única porque funciona de forma fileless, ou seja, não instala software malicioso no dispositivo. Ele opera exclusivamente a partir de permissões legítimas do navegador. Isso torna o ataque difícil de detectar com ferramentas tradicionais, já que não há binários suspeitos, processos estranhos ou modificações no sistema.

Além disso, a abordagem é intrinsicamente multiplataforma, alcançando Windows, macOS, Linux, Android e até mesmo ChromeOS ou navegadores móveis embarcados. Qualquer dispositivo capaz de exibir notificações push do navegador pode ser explorado. Como resultado, o alcance da ameaça é muito maior do que campanhas de malware convencionais. A confiança do usuário no navegador também funciona contra ele, porque os alertas aparecem como notificações legítimas do sistema, não como janelas abertas pelo site.

O arsenal do Matrix Push C2 e a otimização de campanhas

O painel de controle do Matrix Push C2 funciona como uma central completa para operadores de phishing. A interface oferece módulos específicos, como um criador de modelos prontos que permitem configurar páginas falsas de PayPal, TikTok, Netflix, Facebook, MetaMask e outros serviços populares. Além disso, o painel oferece uma seção de Análises, onde o criminoso acompanha estatísticas de exibição, cliques, conversões e dados coletados.

O recurso de rastreamento de vítimas permite visualizar quais usuários clicaram, aceitaram notificações ou forneceram dados. Outro diferencial é o sistema de otimização automática, que ajusta o conteúdo das notificações com base no desempenho das campanhas. Isso significa que notificações com maior taxa de cliques são preferencialmente enviadas, em um processo de refinamento contínuo. Essa automação contribui para a profissionalização da atividade criminosa e reduz o esforço necessário para operar ataques complexos. A plataforma também integra ferramentas semelhantes a kits usados em ataques como o ClickFix, que explorava funcionalidades legítimas com o objetivo de comprometer o usuário sem envolvimento direto do operador após a configuração inicial.

Como se proteger do phishing por notificações (guia prático)

A defesa contra ataques baseados em notificações push exige uma combinação de vigilância, gerenciamento de permissões e educação em segurança. Embora o ataque seja sofisticado, as medidas de proteção são relativamente simples quando inseridas em uma rotina regular de verificação.

Gerencie e desative permissões de notificação do seu navegador

O ponto central da proteção é revisar as permissões das notificações concedidas no navegador. Muitos usuários aceitam permissões sem perceber, especialmente em sites que usam engenharia social para forçar a interação. Para se proteger, o ideal é revisar as configurações do navegador e remover permissões que não façam sentido. Em qualquer navegador moderno você pode acessar rapidamente a lista de sites autorizados e revogar permissões suspeitas. Também é importante desativar notificações para sites que você não reconhece, pois qualquer permissão ativa pode ser usada futuramente por um operador mal-intencionado. Outra recomendação essencial é ativar o modo de bloqueio padrão para notificações, permitindo apenas manualmente quando desejar. Navegadores como Chrome, Firefox e Edge oferecem essa configuração.

A importância da educação em segurança e o fator humano

Embora o tecnicismo do ataque impressione, o fator humano permanece o elo central. Sem o clique inicial em Permitir, o ataque não ocorre. Por isso, a compreensão sobre engenharia social é fundamental para evitar campanhas desse tipo. Usuários e profissionais de TI precisam desenvolver a capacidade de identificar padrões de engano, como páginas que exigem permissões sem justificativa ou anúncios insistentes que apresentam mensagens alarmistas. Treinamentos periódicos, leitura de alertas de segurança e boas práticas de navegação reduzem drasticamente o risco de comprometer dados. Em equipes corporativas, o treinamento deve ser contínuo, já que notificações push maliciosas podem atingir tanto ambientes domésticos quanto redes empresariais e dispositivos BYOD.

Conclusão: a evolução do cibercrime e a necessidade de vigilância

O surgimento do Matrix Push C2 demonstra claramente como o cibercrime está evoluindo para explorar ferramentas legítimas do ecossistema digital. Notificações do navegador, criadas originalmente para aumentar engajamento e facilitar comunicação, foram convertidas em um canal de ataque silencioso, fileless e multiplataforma. Em paralelo, o modelo de Malware as a Service democratiza o acesso a esse tipo de ataque, permitindo que operadores sem experiência técnica conduzam campanhas poderosas com poucos cliques. Isso exige vigilância constante dos usuários e maior rigor na gestão de permissões do navegador. Se você deseja fortalecer sua proteção agora mesmo, revise suas permissões de notificação e compartilhe este artigo para ajudar outras pessoas a compreender esse novo vetor de ataque.