A Força de Defesa Israelense (IDF) anunciou que frustrou uma tentativa do grupo militante Hamas de invadir os telefones dos soldados israelenses. Os membros do Hamas estavam posando como mulheres atraentes nas mídias sociais e aplicativos de mensagens instantâneas (ou seja, Facebook, Instagram e Telegram). Os militares identificaram pelo menos seis contas de mídia social que foram usadas pelos atacantes para induzir as vítimas a instalar aplicativos maliciosos.

As contas foram nomeadas Sarah Orlova, Maria Jacobova, Eden Ben Ezra, Noa Danon, Yael Azoulay e Rebecca Aboxis, respectivamente.

Hamas tenta invadir telefones de soldados israelenses

Os hackers infectaram dezenas de soldados nos últimos meses, mas a IDF declarou que detectou o ataque, bloqueou o malware e derrubou a infraestrutura dos invasores. O tenente-coronel Jonathan Conricus declarou que os atacantes não foram capazes de roubar informações confidenciais das vítimas.

O tenente-coronel Jonathan Conricus disse:

Avaliamos que não houve um acesso significativo às informações.

Esse tipo de ataque de engenharia social já era usado pelos hackers do Hamas no passado. Por exemplo, em julho de 2018 a inteligência militar israelense acusou os agentes do Hamas de criar aplicativos contaminados para atrair soldados a baixar spywares em seus telefones. Naquela época, os agentes do Hamas criaram vários perfis falsos do Facebook usando fotos de mulheres atraentes para atrair soldados da IDF para conversas privadas, depois tentaram convencê-los a instalar um dos aplicativos comprometidos.

As autoridades militares israelenses explicaram que os agentes do Hamas adotaram a mesma tática em uma campanha lançada em janeiro de 2018. Naquela época, os hackers usaram o perfil de uma mulher chamada “Elianna Amer”.

Hamas usa uma estratégia sofisticada

De qualquer forma, os especialistas da IDF explicaram que a última campanha foi de longe a mais sofisticada.

Conricus acrescentou:

Vemos que o nível de engenharia social é muito mais alto, muito mais avançado e sofisticado quando comparado às tentativas anteriores do Hamas. Vimos que eles estão aprendendo e melhorando o jogo.

Além disso, as fotos usadas para os perfis empregados nos ataques foram disfarçadas para dificultar o rastreio.

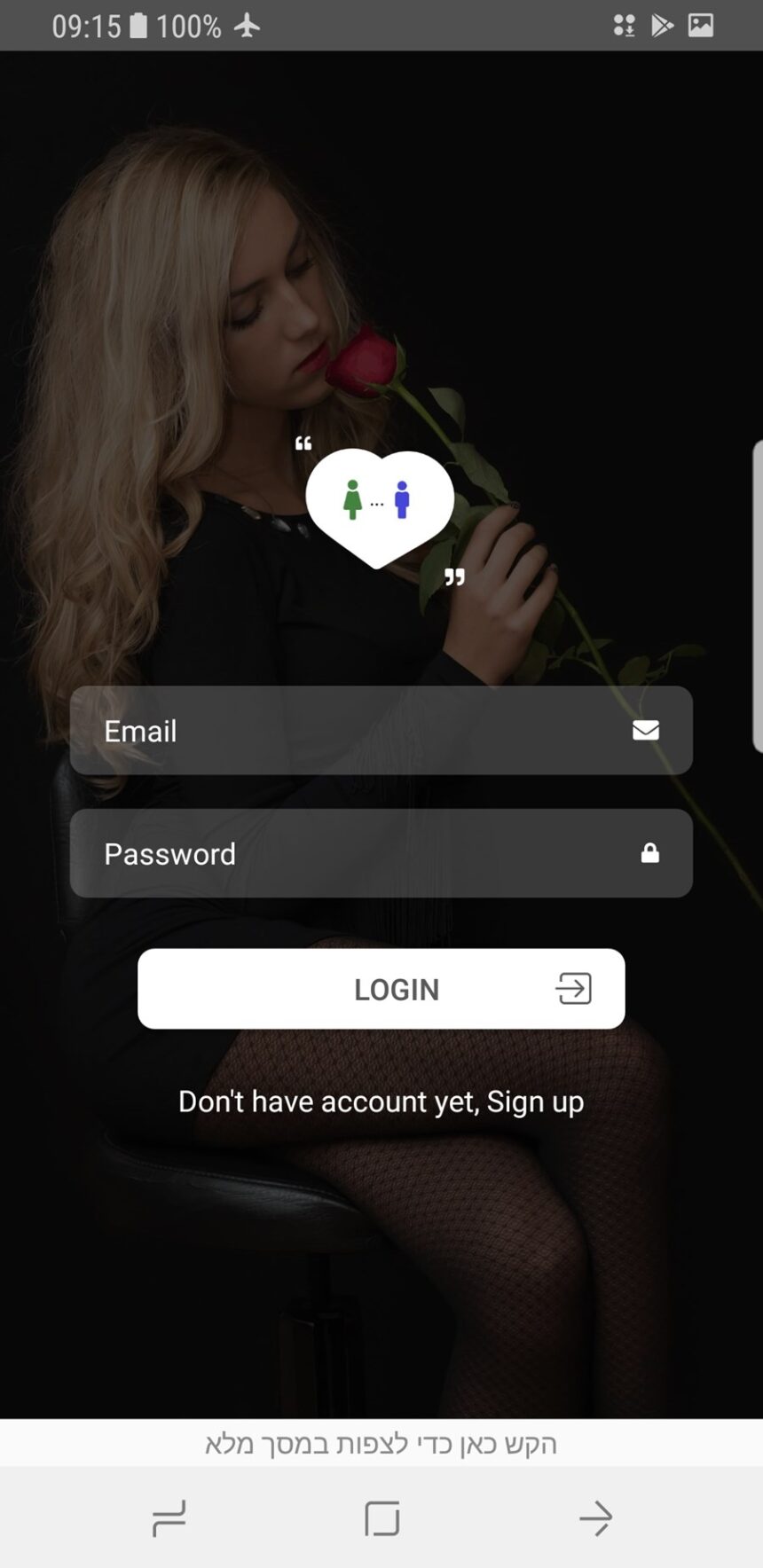

Os especialistas da IDF notaram que os atacantes enviam links para os soldados pedindo que eles baixem um aplicativo semelhante ao Snapchat para trocar fotos privadas que podem desaparecer rapidamente. Os links apontavam para três aplicativos maliciosos (Catch & See, ZatuApp e GrixyApp) que permitiam que os atacantes do Hamas comprometessem os telefones de destino.

Por fim, depois de instalados, os aplicativos mostram uma notificação de falha e excluem seus ícones do telefone dos soldados. Dessa forma, eles induzem os soldados a pensar que o aplicativo foi desinstalado.

Na realidade, os aplicativos são executados em segundo plano e permitem que os invasores controlem o telefone das vítimas. Assim, eles podem ser usados pelos invasores para filtrar dados confidenciais dos dispositivos (por exemplo, fotos, mensagens SMS, contatos e mais), instalar outros malwares no dispositivo, rastrear a localização geográfica do telefone em tempo real e ativar a câmera do telefone.

Fonte: Security Affairs