Imagine um desenvolvedor ou pentester em busca de uma ferramenta prática no GitHub para testar a segurança de servidores SSH. A promessa é tentadora: um utilitário pronto para realizar ataques de força bruta e validar senhas fracas. Mas, ao instalar o pacote, o que parece ser um aliado se revela um espião silencioso dentro do próprio sistema.

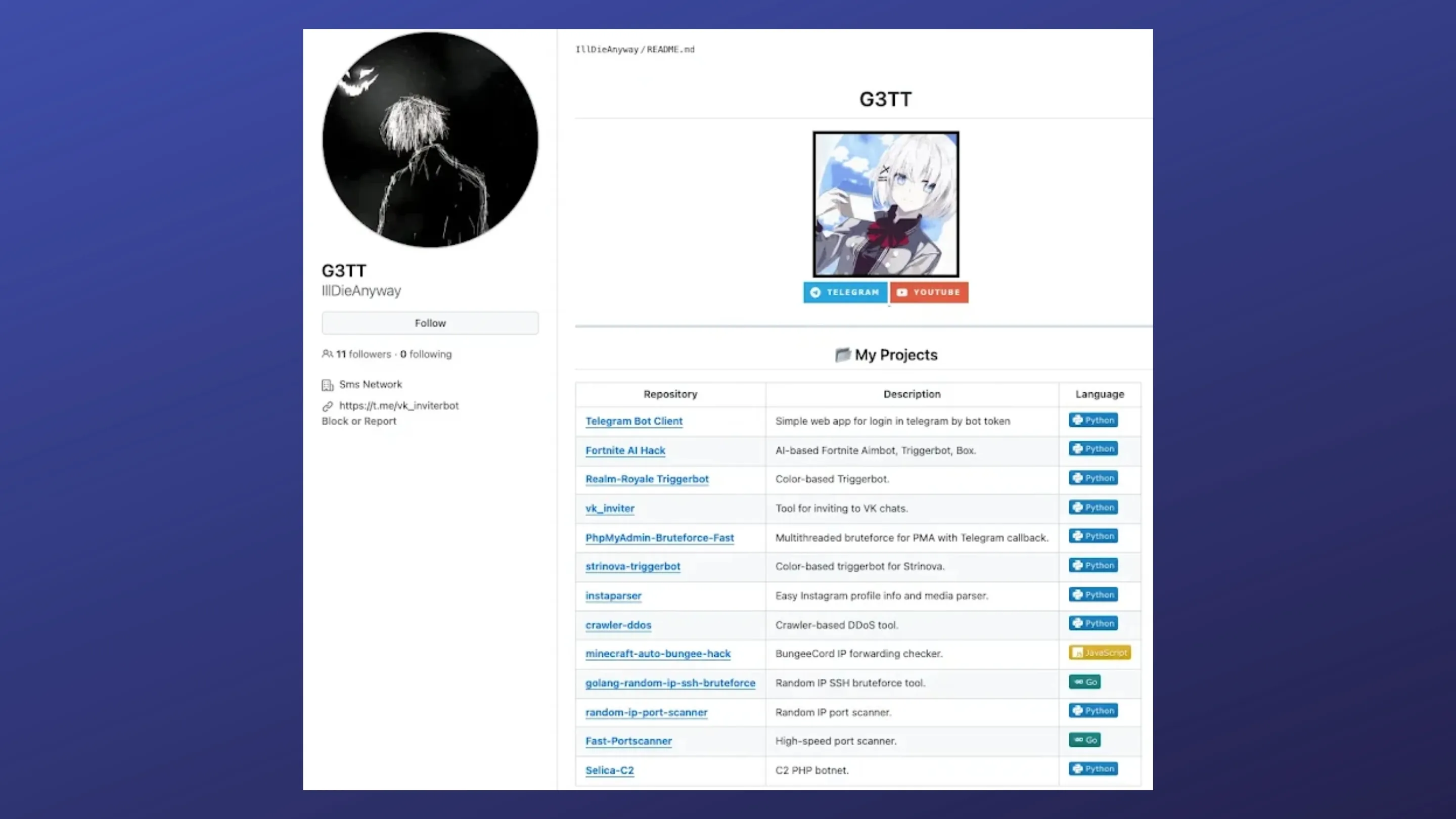

Esse é o caso do golang-random-ip-ssh-bruteforce, um módulo Go malicioso que não cumpre o que promete. Em vez de oferecer suporte legítimo a testes de penetração, ele rouba credenciais SSH e as envia diretamente para o invasor via Telegram.

Neste artigo, vamos dissecar como o malware opera, os truques utilizados para enganar usuários e, principalmente, o que essa ameaça ensina sobre a importância da segurança na cadeia de suprimentos de software. Esse tipo de ataque já é comum em ecossistemas como npm e PyPI, mas agora se torna cada vez mais frequente no universo Go, exigindo vigilância redobrada.

O que é o golang-random-ip-ssh-bruteforce?

À primeira vista, o golang-random-ip-ssh-bruteforce parece uma ferramenta útil. A descrição sugere que ele serve para testar a robustez de servidores SSH através de ataques de força bruta em endereços IP aleatórios. Para um profissional de segurança ou entusiasta, pode soar como um recurso legítimo de auditoria.

Por trás da fachada, porém, encontra-se um malware cuidadosamente disfarçado. Em vez de ajudar, ele captura credenciais de login bem-sucedidas (incluindo IP, usuário e senha) e as envia em silêncio ao criador do código. A vítima não percebe que está alimentando um atacante com informações sensíveis, acreditando estar apenas testando um sistema.

Como o ataque funciona: uma análise técnica

A armadilha da verificação de chave de host

Em uma conexão SSH legítima, a verificação de chave de host é fundamental para evitar ataques de interceptação. Esse mecanismo confirma que o cliente está realmente se conectando ao servidor esperado.

O módulo Go malicioso ignora essa segurança deliberadamente. Ele utiliza o parâmetro ssh.InsecureIgnoreHostKey, que desabilita a verificação e torna a conexão vulnerável. Para o invasor, isso significa mais facilidade em capturar credenciais, já que qualquer camada de proteção contra conexões suspeitas é eliminada.

O arsenal limitado, mas focado

Ao contrário de ferramentas robustas, o malware não utiliza dicionários extensos. Seu arsenal de senhas é relativamente básico, focado em combinações comuns como “root” e “admin” com variações simples de senha.

Apesar da simplicidade, essa abordagem ainda é perigosa. Muitos servidores Linux mal configurados permanecem vulneráveis a senhas fracas, o que torna a estratégia eficaz para ataques de larga escala.

Exfiltração de dados via Telegram: a tática moderna

Uma das técnicas mais engenhosas desse malware é a exfiltração de dados usando a API do Telegram. Em vez de depender de servidores próprios — que poderiam ser bloqueados ou rastreados —, o invasor utiliza um bot no Telegram (@sshZXC_bot) para receber as credenciais roubadas.

Esse método é vantajoso porque o tráfego HTTPS do Telegram se mistura facilmente com tráfego legítimo, dificultando a detecção por firewalls corporativos ou ferramentas de monitoramento. Além disso, o ator da ameaça identificado como @io_ping consegue administrar as credenciais roubadas sem deixar rastros óbvios de infraestrutura criminosa.

O perigo silencioso na cadeia de suprimentos de software

Esse incidente vai além de um simples malware. Ele é um exemplo clássico de ataque à cadeia de suprimentos. Ao disponibilizar um pacote aparentemente útil em repositórios públicos, o atacante faz com que as próprias vítimas executem o ataque em seus sistemas.

Esse modelo distribui o risco:

- As tentativas de força bruta partem do computador da vítima, não do invasor.

- As credenciais roubadas são centralizadas via Telegram.

- O atacante permanece à margem, sem expor diretamente sua infraestrutura.

Esse tipo de ataque mostra o quanto o ecossistema de software aberto pode ser explorado de forma sutil e perigosa. Desenvolvedores e administradores de sistemas acabam se tornando vetores involuntários de ataques, acreditando estar utilizando ferramentas legítimas.

Como se proteger de pacotes maliciosos como este

O caso do módulo Go malicioso deixa claro que não basta confiar cegamente em repositórios ou pacotes públicos. Algumas práticas podem reduzir significativamente os riscos:

- Audite o código-fonte: Sempre que possível, revise o código de ferramentas externas antes de rodá-las em ambientes críticos. Um simples olhar pode revelar funções suspeitas como InsecureIgnoreHostKey.

- Verifique a reputação do autor: Pesquise sobre o desenvolvedor ou organização. Contas novas, sem histórico ou com projetos duvidosos, devem gerar alerta.

- Use ferramentas de análise de segurança: Existem soluções que analisam dependências e detectam comportamentos suspeitos. Integrar essas verificações no ciclo de desenvolvimento ajuda a identificar problemas cedo.

- Desconfie de funcionalidades perigosas: Pacotes que prometem “força bruta” ou outras técnicas invasivas são duplamente suspeitos. Avalie se a ferramenta realmente é necessária.

- Aplique boas práticas de autenticação: Mantenha servidores SSH com senhas fortes, chaves públicas em vez de senhas, e configure políticas de bloqueio contra tentativas repetidas de login.

Conclusão: a lição que fica

O golang-random-ip-ssh-bruteforce é mais um lembrete de que a cadeia de suprimentos de software está sob ataque constante. Disfarçado de ferramenta legítima, o pacote transforma desenvolvedores e sysadmins em cúmplices involuntários de um esquema de roubo de credenciais via Telegram.

Esse não é um caso isolado: ecossistemas como npm, PyPI e agora Go já foram alvos de campanhas semelhantes. A lição é clara: a confiança cega em pacotes públicos pode custar caro.

Reforçar práticas de auditoria, verificar a reputação de projetos e adotar medidas de segurança adicionais são passos essenciais para evitar ser a próxima vítima.

E você? Já se deparou com pacotes suspeitos em repositórios públicos? Compartilhe suas experiências e dicas nos comentários para ajudar a comunidade a fortalecer suas defesas.