O Linux conta com mais uma ameaça cibernética. Uma nova variante de botnet Mirai rastreada como V3G4 está mirando em 13 vulnerabilidades em servidores baseados em Linux e dispositivos IoT para usar em ataques DDoS. O malware se espalha forçando credenciais telnet/SSH fracas ou padrão e explorando falhas codificadas para executar a execução remota de código nos dispositivos de destino.

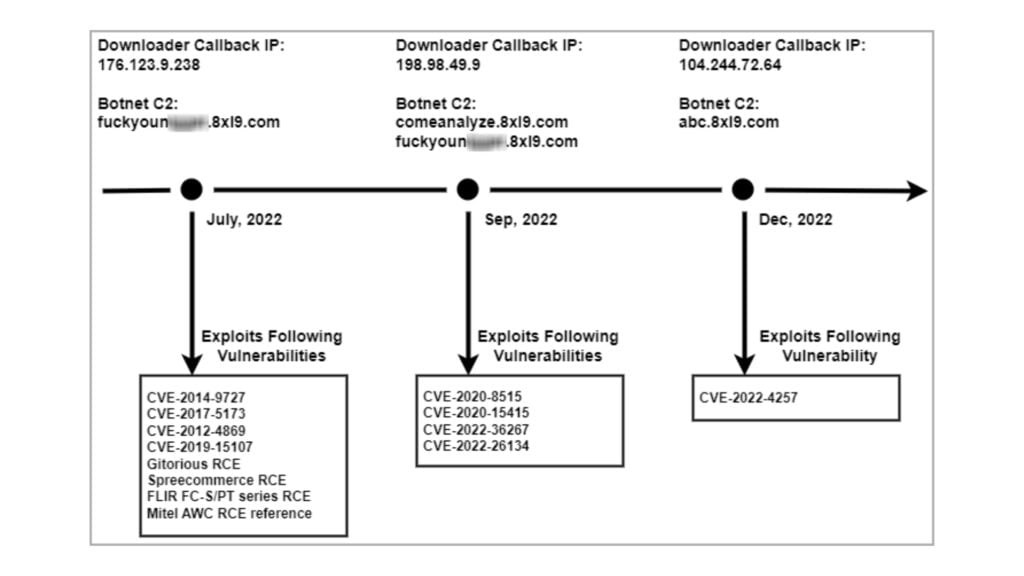

Uma vez que o dispositivo é violado, o malware infecta o dispositivo e o recruta para seu enxame de botnet. Esse malware específico foi detectado em três campanhas distintas por pesquisadores da Palo Alto Networks (Unidade 42) (Via: Bleeping Computer), que relataram monitorar a atividade maliciosa entre julho de 2022 e dezembro de 2022.

Novo botnet Mirai mira em vulnerabilidades em servidores baseados em Linux e dispositivos IoT

A Unidade 42 acredita que todas as três ondas de ataque se originam do mesmo ator de ameaça porque os domínios C2 codificados contêm a mesma string, os downloads de shell script são semelhantes e os clientes botnet usados ??em todos os ataques apresentam funções idênticas. Os ataques V3G4 começam com a exploração de uma das 13 vulnerabilidades a seguir, listadas pelo Bleeping Computer:

- CVE-2012-4869: Execução de comando remoto FreePBX Elastix;

- Execução de comando remoto Gitorious;

- CVE-2014-9727: FRITZ!Box Webcam execução de comando remoto;

- Execução de comando remoto Mitel AWC;

- CVE-2017-5173: Execução de comandos remotos das câmeras IP Geutebruck;

- CVE-2019-15107: Injeção de comando Webmin;

- Execução de comandos arbitrários do Spree Commerce;

- Execução de comando remoto da Câmera Térmica FLIR;

- CVE-2020-8515: Execução de comando remoto DrayTek Vigor;

- CVE-2020-15415: Execução de comando remoto DrayTek Vigor;

- CVE-2022-36267: Execução de comando remoto Airspan AirSpot;

- CVE-2022-26134: execução de comando remoto do Atlassian Confluence;

- CVE-2022-4257: Injeção de comando do C-Data Web Management System.

Comprometimento dos sistemas

Depois de comprometer o dispositivo de destino, uma carga baseada em Mirai é descartada no sistema e tenta se conectar ao endereço C2 codificado permanentemente. O botnet também tenta encerrar um conjunto de processos de uma lista codificada, que inclui outras famílias de malware de botnet concorrentes.

Uma característica que diferencia o V3G4 da maioria das variantes do Mirai é que ele usa quatro chaves de criptografia XOR diferentes em vez de apenas uma. Assim, a engenharia reversa do código do malware é um desafio. Ao se espalhar para outros dispositivos, o botnet usa um força bruta telnet/SSH que tenta se conectar usando credenciais padrão ou fracas.

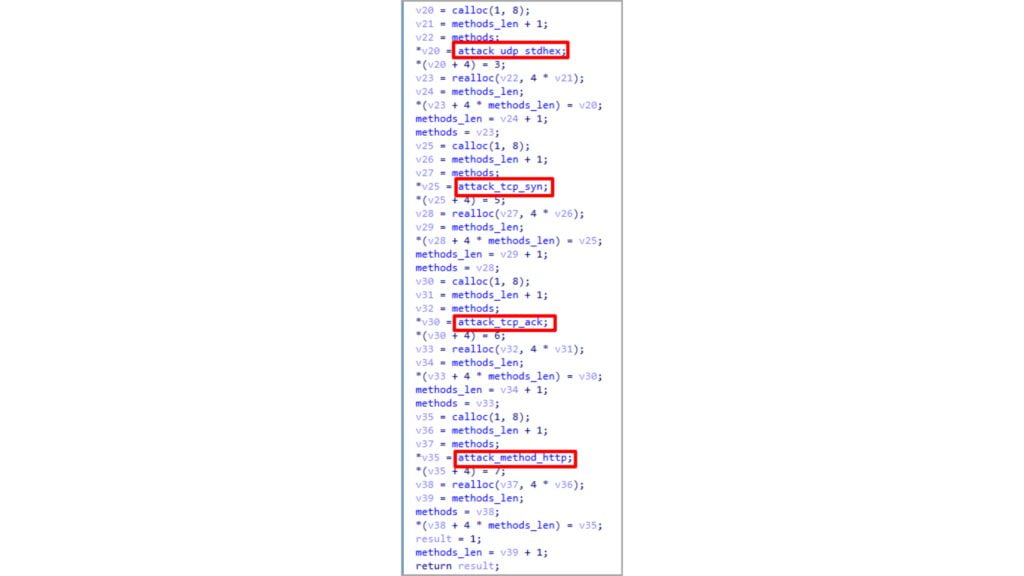

A Unidade 42 notou que variantes anteriores desse malware usavam força bruta telnet/SSH e exploração de vulnerabilidade para disseminação, enquanto amostras posteriores não usavam o scanner. Por fim, os dispositivos comprometidos recebem comandos DDoS diretamente do C2, incluindo métodos de inundação TCP, UDP, SYN e HTTP.

De acordo com o Bleeping Computer, o V3G4 provavelmente vende serviços DDoS para clientes que desejam interromper o serviço em sites ou serviços online específicos. No entanto, essa variante não foi vinculada a um serviço específico no momento.