Imagine um aplicativo em seu celular que promete proteção máxima, ostentando o nome de uma das agências de inteligência mais famosas do mundo. Agora, imagine que, em vez de proteger, ele é um espião silencioso, projetado para roubar seus dados mais íntimos. Essa é a realidade do novo malware Android recém-descoberto.

Neste artigo, vamos detalhar como funciona essa ameaça, conhecida como Android.Backdoor.916.origin, quem são seus alvos e qual o nível de perigo que representa. Mais importante: vamos mostrar os passos essenciais para que você se proteja e não se torne a próxima vítima de táticas semelhantes.

A descoberta, feita por pesquisadores da Dr. Web, acende um alerta sobre a crescente sofisticação da engenharia social em ataques móveis. O caso mostra como os criminosos conseguem manipular o senso de autoridade para ganhar a confiança das vítimas.

O que é o Android.Backdoor.916.origin?

O Android.Backdoor.916.origin é um spyware para Android que não possui ligação direta com famílias de malwares já conhecidas. Ele foi projetado do zero para enganar as vítimas usando um disfarce convincente: se apresenta como um aplicativo oficial de segurança, associado a órgãos de peso na Rússia.

Um disfarce de autoridade: Falso app da FSB e do Banco Central

O truque central deste malware é se passar por soluções oficiais da FSB (Agência Federal de Segurança da Rússia) e até do Banco Central da Federação Russa. Essa escolha não é aleatória: nomes de instituições poderosas transmitem autoridade e confiança, o que faz com que as vítimas tenham menos resistência em instalar o aplicativo e menos vontade de removê-lo.

Esse tipo de engenharia social mostra como a ameaça não está apenas no código malicioso em si, mas na história convincente que ele conta para se infiltrar no dispositivo.

Alvo específico: Executivos russos na mira

Até o momento, as campanhas observadas tinham como alvo executivos e profissionais de alto escalão na Rússia. No entanto, o que preocupa especialistas é que a técnica usada pode facilmente ser replicada globalmente, adaptando o disfarce para órgãos de confiança em outros países.

Isso significa que, mesmo que o foco inicial não seja o Brasil ou outros mercados internacionais, a ameaça potencial é significativa.

Como o spyware opera no dispositivo infectado?

Depois de instalado, o malware Android coloca em prática uma série de estratégias para garantir acesso irrestrito ao celular e se manter oculto.

A armadilha das permissões abusivas

Logo após a instalação, o app solicita uma série de permissões críticas, incluindo:

- Serviço de Acessibilidade

- Acesso à geolocalização

- Envio e leitura de SMS

- Uso da câmera e do microfone

O ponto mais perigoso é o Serviço de Acessibilidade. Essa permissão funciona como uma “chave mestra”, permitindo que o malware interaja com outros aplicativos, leia conteúdo na tela e até autorize ações automaticamente sem o conhecimento do usuário.

Capacidades de espionagem: Da câmera ao teclado

Uma vez ativo, o Android.Backdoor.916.origin consegue executar funções de espionagem de alto impacto, incluindo:

- Coletar SMS, contatos e registros de chamadas

- Ativar a câmera e o microfone remotamente

- Transmitir a tela em tempo real

- Registrar tudo o que o usuário digita por meio de um keylogger, capturando senhas, mensagens em apps como Telegram, WhatsApp e Gmail

Com esse nível de acesso, os criminosos têm praticamente controle total sobre o dispositivo.

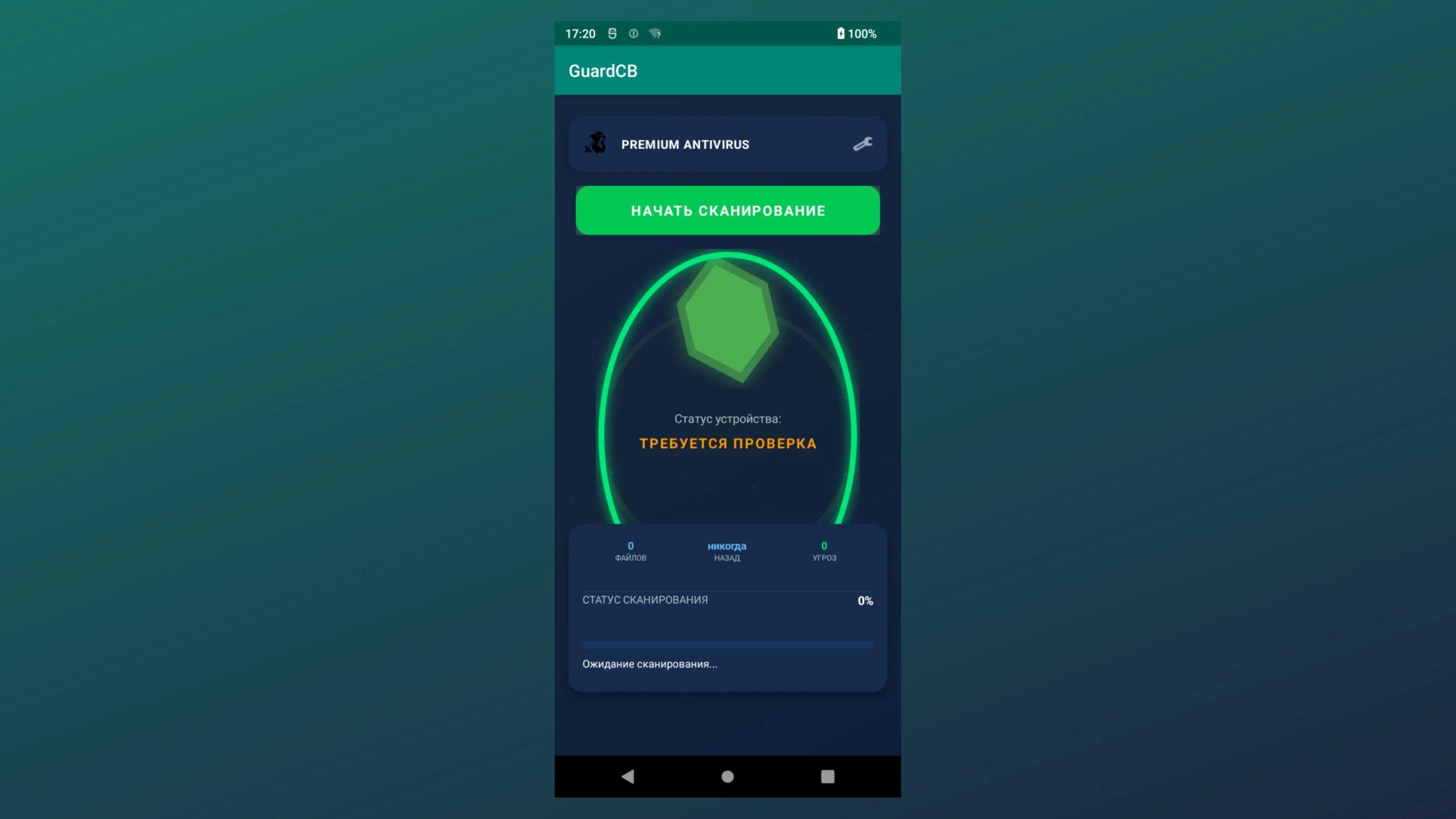

A farsa do escaneamento antivírus

Para manter a vítima enganada, o aplicativo apresenta uma falsa interface de escaneamento antivírus. Ele simula detectar ameaças e mostra resultados fictícios, reforçando a impressão de que está realmente protegendo o dispositivo.

Esse é um exemplo clássico de engenharia social, em que a manipulação psicológica é tão importante quanto o código malicioso.

Como se proteger de malwares disfarçados como este?

A boa notícia é que existem medidas práticas que podem reduzir drasticamente o risco de infecção por spywares para Android como o Android.Backdoor.916.origin.

Verifique a fonte dos aplicativos

Baixe aplicativos apenas da Google Play Store ou de lojas oficiais. Se um app estiver disponível apenas via APK em sites desconhecidos, o risco de ser malicioso é muito maior.

Desconfie de permissões excessivas

Sempre questione: um antivírus realmente precisa de acesso total à sua câmera ou microfone?. Se as permissões não fizerem sentido para a função principal do aplicativo, não as conceda.

Mantenha o Google Play Protect ativo

O Google Play Protect é uma ferramenta de segurança nativa do Android que analisa aplicativos em busca de comportamento malicioso. Vá até as configurações da Play Store e verifique se ele está ativado.

Use uma solução de segurança confiável

Se optar por um antivírus para Android, escolha soluções de empresas renomadas. Produtos de segurança legítimos não vão usar truques de engenharia social para se infiltrar no seu celular.

Conclusão: A vigilância é a melhor defesa

O Android.Backdoor.916.origin é um lembrete poderoso de que a engenharia social é uma das armas mais eficazes no arsenal dos cibercriminosos. A ameaça não está apenas no código, mas na narrativa convincente que leva as vítimas a baixar e confiar no aplicativo errado.

Não espere ser um alvo. Revise agora mesmo os aplicativos instalados no seu celular e as permissões concedidas. Você sabe exatamente o que cada app pode fazer?

Compartilhe este artigo para alertar seus amigos e familiares — a vigilância coletiva é a melhor defesa contra ataques cada vez mais sofisticados.