Um novo malware para Android chamado ‘Hook’ está sendo vendido por cibercriminosos. Esse novo malware pode controlar remotamente dispositivos móveis em tempo real usando VNC (computação de rede virtual). Assim, o Novo malware ‘Hook’ para Android permite que hackers controlem telefone remotamente

O novo malware é promovido pelo criador do Ermac, um trojan bancário Android vendido por US$ 5.000/mês que ajuda os agentes de ameaças a roubar credenciais de mais de 467 aplicativos bancários e criptográficos por meio de páginas de login sobrepostas.

Embora o autor de Hook afirme que o novo malware foi escrito do zero e, apesar de ter vários recursos adicionais em comparação com o Ermac, os pesquisadores da ThreatFabric contestam essas afirmações e relatam ter visto extensas sobreposições de código entre as duas famílias.

O ThreatFabric explica que o Hook contém a maior parte da base de código do Ermac, portanto ainda é um trojan bancário. Ao mesmo tempo, inclui várias partes desnecessárias encontradas na linhagem mais antiga que indicam o código reutilizado em massa.

Um malware Android mais perigoso

Apesar de sua origem, o Hook é uma evolução do Ermac, oferecendo um amplo conjunto de recursos que o tornam uma ameaça mais perigosa para os usuários do Android.

Um novo recurso do Hook comparado ao Ermac é a introdução da comunicação WebSocket que vem além do tráfego HTTP usado exclusivamente pelo Ermac. O tráfego de rede ainda é criptografado usando uma chave codificada AES-256-CBC.

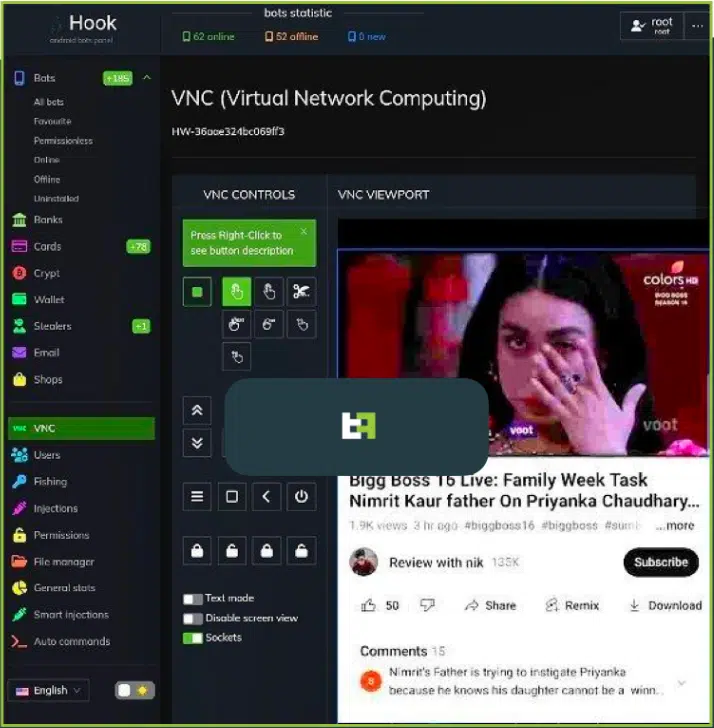

A adição de destaque, no entanto, é o módulo ‘VNC’ que dá aos agentes de ameaças a capacidade de interagir com a interface do usuário do dispositivo comprometido em tempo real.

Novo malware ‘Hook’ para Android permite que hackers controlem telefone remotamente

Esse novo sistema permite que os operadores do Hook executem qualquer ação no dispositivo, desde a exfiltração de PII até transações monetárias.

“Com esse recurso, o Hook se junta às famílias de malware capazes de executar DTO completo e concluir uma cadeia de fraude completa, desde a exfiltração de PII até a transação, com todas as etapas intermediárias, sem a necessidade de canais adicionais”, alerta ThreatFabric.

“Esse tipo de operação é muito mais difícil de detectar pelos mecanismos de pontuação de fraude e é o principal ponto de venda para os banqueiros do Android”.

O problema é que o VNC de Hook requer acesso ao serviço de acessibilidade para funcionar, o que pode ser difícil de obter em dispositivos com Android 11 ou posterior.

Os novos comandos de Hook (além dos de Ermac) podem executar as seguintes ações:

- Iniciar/parar RAT

- Execute um gesto de deslizar específico

- Tire uma captura de tela

- Simular clique em item de texto específico

- Simular um pressionamento de tecla (HOME/BACK/RECENTS/LOCK/POWERDIALOG)

- Desbloquear o dispositivo

- Rolar para cima/para baixo

- Simular um evento de pressão longa

- Simular clique em uma coordenada específica

- Defina o valor da área de transferência para um elemento da interface do usuário com valor de coordenadas específico

- Simular clique em um elemento da interface do usuário com um valor de texto específico

- Definir um valor de elemento de interface do usuário para um texto específico.

Além do acima, um comando “Gerenciador de arquivos” transforma o malware em um gerenciador de arquivos, permitindo que os invasores obtenham uma lista de todos os arquivos armazenados no dispositivo e baixem arquivos específicos de sua escolha.

Outro comando notável que o ThreatFabric encontrou diz respeito ao WhatsApp, permitindo que o Hook registre todas as mensagens no popular aplicativo de mensagens instantâneas e até permitindo que os operadores enviem mensagens pela conta da vítima.

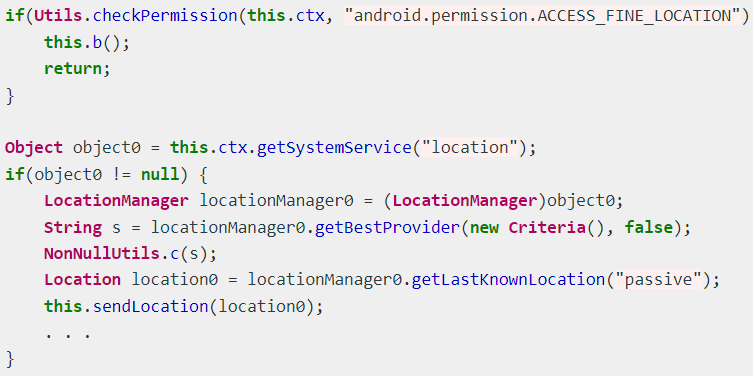

Por fim, um novo sistema de rastreamento de geolocalização permite que os operadores do Hook rastreiem a posição precisa da vítima abusando da permissão “Acessar localização precisa”.

Segmentação mundial

Os aplicativos bancários de destino de Hook impactam usuários nos Estados Unidos, Espanha, Austrália, Polônia, Canadá, Turquia, Reino Unido, França, Itália e Portugal.

No entanto, é essencial observar que o amplo escopo de segmentação de Hook abrange o mundo inteiro. O ThreatFabric listou todos os aplicativos que o Hook tem como alvo no apêndice do relatório para os interessados.

No momento, o Hook é distribuído como um APK do Google Chrome sob os nomes de pacote “com.lojibiwawajinu.guna”, “com.damariwonomiwi.docebi”, “com.damariwonomiwi.docebi” e “com.yecomevusaso.pisifo”, mas claro, isso pode mudar a qualquer momento.

Para evitar ser infectado por malware do Android, você só deve instalar aplicativos da Google Play Store ou fornecidos pelo seu empregador.