O malware para Android evoluiu de forma silenciosa, porém extremamente perigosa, e hoje explora brechas que vão muito além de simples aplicativos falsos. No primeiro contato, muitos usuários ainda associam vírus no Android a anúncios invasivos ou lentidão no sistema, mas a realidade atual envolve roubo direto de credenciais bancárias, controle remoto do dispositivo e sequestro de ativos em criptomoedas. O uso abusivo dos serviços de acessibilidade tornou-se a principal arma dessa nova geração de ameaças móveis.

Neste artigo, analisamos em profundidade três famílias recentes que chamaram a atenção de pesquisadores de segurança: FvncBot, SeedSnatcher e ClayRat. Cada uma delas mostra um avanço técnico claro em relação aos trojans bancários tradicionais, com técnicas focadas, furtivas e altamente eficazes.

O objetivo deste conteúdo é explicar como esses ataques funcionam, quais são seus principais alvos e, principalmente, como identificar sinais de infecção e proteger seu smartphone Android, transformando informação em uma camada real de defesa digital.

A nova geração de roubo de dados no malware Android: FvncBot e o HVNC

O FvncBot representa uma ruptura importante no ecossistema de trojan bancário para Android. Diferente de muitas ameaças recentes que derivam de códigos vazados como o ERMAC, o FvncBot foi desenvolvido do zero, demonstrando um nível de investimento e planejamento maior por parte de seus operadores.

Seu diferencial técnico está no uso de HVNC (Hidden Virtual Network Computing), uma tecnologia que permite ao criminoso interagir com o aplicativo bancário em um ambiente virtual oculto, invisível para o usuário. Na prática, isso significa que, mesmo com a tela aparentemente desligada ou exibindo outra aplicação, o malware executa ações bancárias em segundo plano.

Inicialmente focado em bancos poloneses, o FvncBot segue um padrão clássico de expansão geográfica, começando em um mercado específico antes de ser adaptado para outros países. Essa estratégia reduz o risco para os operadores e aumenta a taxa de sucesso.

Além do HVNC, o FvncBot utiliza keylogging, registrando tudo o que o usuário digita, incluindo senhas e dados pessoais, e injeção web, técnica em que telas falsas são sobrepostas aos aplicativos legítimos de banco para capturar credenciais. Para o usuário, tudo parece normal, mas os dados são enviados diretamente aos servidores dos criminosos.

SeedSnatcher e o malware Android focado em criptomoedas e frases-semente

Enquanto muitos ataques ainda focam no sistema financeiro tradicional, o SeedSnatcher mostra como o malware Android está cada vez mais direcionado ao universo cripto. Essa ameaça tem como alvo principal as frases-semente (seed phrases), a chave mestra que permite acesso total a carteiras de criptomoedas.

O SeedSnatcher costuma ser distribuído por meio de canais no Telegram, muitas vezes se passando por aplicativos utilitários, ferramentas de segurança ou até falsos gerenciadores de carteira. Após a instalação, ele abusa das permissões concedidas para monitorar tudo o que é digitado ou exibido na tela.

Um ponto crítico é o roubo de códigos 2FA enviados por SMS, permitindo que o criminoso contorne camadas adicionais de segurança. Com a frase-semente em mãos, não há reversão possível, os ativos podem ser transferidos e perdidos permanentemente, sem chance de estorno ou rastreamento eficaz.

Esse tipo de ataque demonstra uma mudança clara de mentalidade, em vez de esperar por dados bancários, o criminoso busca controle absoluto de ativos digitais, explorando a falta de familiaridade de muitos usuários com práticas seguras no ecossistema cripto.

ClayRat aprimorado: Malware Android com controle total do dispositivo

O ClayRat 2.0 deixou de ser apenas um spyware básico e se transformou em uma das ameaças móveis mais preocupantes da atualidade. Sua evolução inclui controle quase total do dispositivo Android, elevando o risco para usuários comuns e entusiastas de tecnologia.

Entre suas capacidades estão o desbloqueio do PIN, gravação completa da tela, captura de áudio, leitura de notificações e interceptação de mensagens. Com isso, o criminoso pode observar o comportamento do usuário em tempo real, coletando dados sensíveis de forma contínua.

Os vetores de disseminação também chamam a atenção. O ClayRat tem sido encontrado em aplicativos fraudulentos promovidos em comentários do YouTube, além de falsos apps de serviços locais, como aplicativos de táxi russos. Esse modelo de distribuição explora a confiança e a pressa do usuário, especialmente fora da Play Store.

O resultado é um spyware altamente persistente, difícil de detectar e capaz de transformar o smartphone em uma ferramenta de vigilância e fraude financeira.

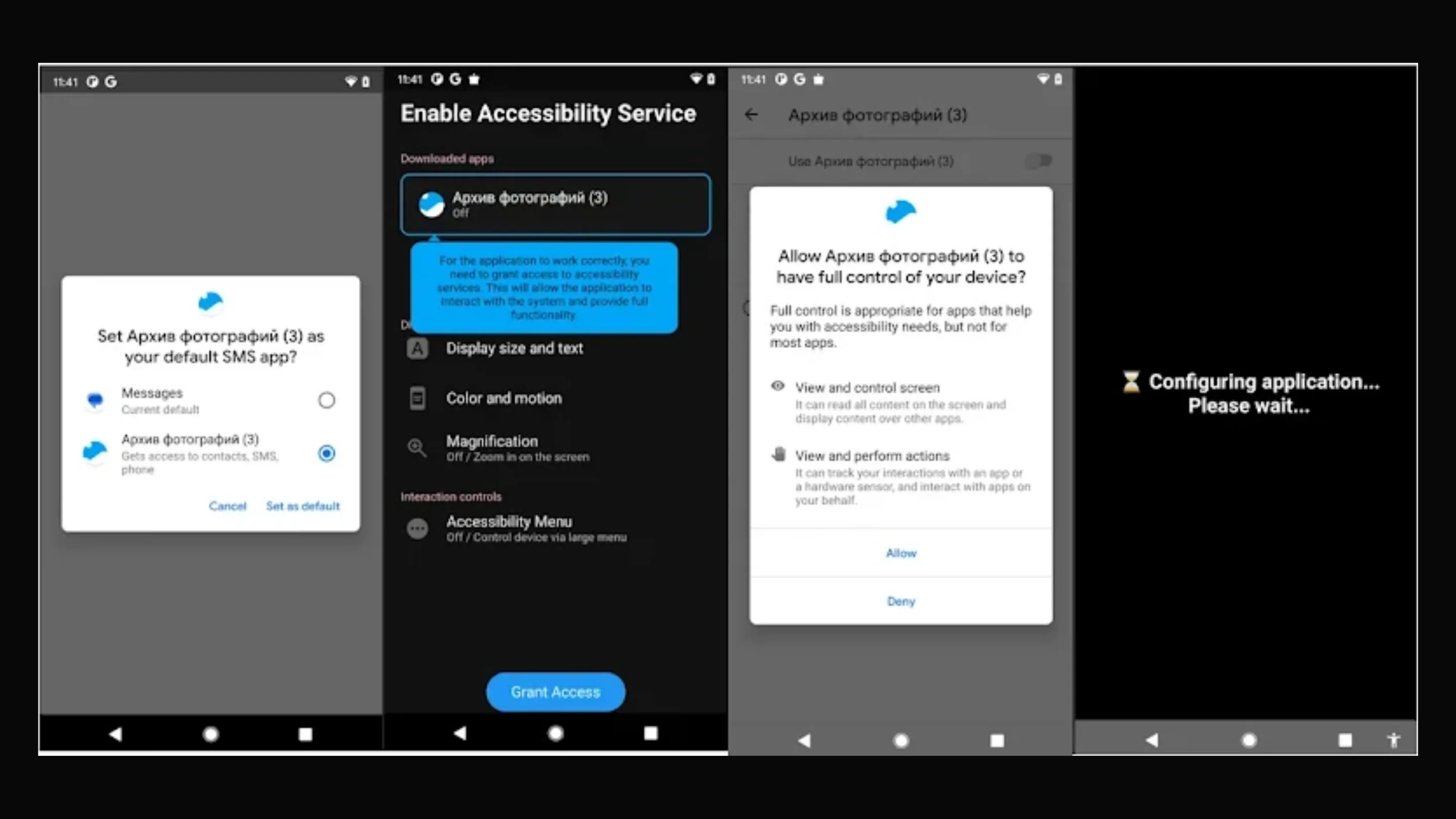

O calcanhar de aquiles do Android: O abuso dos serviços de acessibilidade

Os serviços de acessibilidade do Android foram criados para ajudar pessoas com deficiência visual, motora ou cognitiva a interagir com o sistema. Eles permitem ler o conteúdo da tela, automatizar interações e executar ações em nome do usuário.

O problema surge quando ameaças móveis exploram esse recurso para obter privilégios elevados sem a necessidade de acesso root. Ao conceder essa permissão, o aplicativo ganha capacidade para observar tudo o que acontece no dispositivo.

Malwares como FvncBot, SeedSnatcher e ClayRat usam a acessibilidade para realizar keylogging avançado, capturar telas, clicar automaticamente em botões e exibir sobreposições de phishing quase impossíveis de distinguir das telas legítimas.

Para muitos usuários, a solicitação dessa permissão passa despercebida, pois é apresentada como necessária para o funcionamento do app. Esse descuido transforma uma função de inclusão em uma das maiores fragilidades da segurança móvel atual.

Proteja seu Android contra malware Android: Dicas essenciais contra ameaças móveis

A boa notícia é que, apesar da sofisticação desses ataques, o usuário continua sendo a primeira e mais importante linha de defesa. Adotar hábitos simples reduz drasticamente o risco de infecção.

- Evite instalar aplicativos fora da Play Store, especialmente a partir de links recebidos por SMS, Telegram ou comentários em redes sociais.

- Desconfie de apps que solicitam permissões excessivas, principalmente acesso aos serviços de acessibilidade sem um motivo claro e verificável.

- Nunca conceda permissões de acessibilidade a aplicativos bancários falsos ou utilitários desconhecidos. Bancos legítimos raramente exigem esse tipo de acesso.

- Verifique sempre o desenvolvedor do aplicativo, avaliações recentes e histórico de atualizações.

- Ative o Google Play Protect e considere o uso de um antivírus confiável para Android como camada adicional de proteção.

- Mantenha o sistema operacional e os apps sempre atualizados, pois correções de segurança fecham brechas exploradas por malwares.

- Monitore comportamentos estranhos, como consumo elevado de bateria, aquecimento excessivo ou permissões ativadas sem seu consentimento.

Conclusão e o futuro das ameaças móveis

O avanço de famílias como FvncBot, SeedSnatcher e ClayRat deixa claro que o malware Android entrou em uma fase mais especializada, focada em nichos de alto valor como bancos digitais e criptomoedas. O abuso dos serviços de acessibilidade simboliza essa mudança, ataques mais furtivos, persistentes e difíceis de detectar.

Para o usuário, a principal defesa continua sendo a atenção consciente às permissões, a origem dos aplicativos instalados e a disseminação de informação de qualidade. Entender como essas ameaças funcionam não é alarmismo, é uma forma prática de reduzir riscos em um cenário onde o smartphone se tornou a principal carteira digital e identidade online de milhões de pessoas.