A confiança em repositórios de código aberto é um dos pilares do desenvolvimento moderno, mas também se tornou um vetor silencioso para ataques cada vez mais sofisticados. O recente caso do pacote malicioso WhatsApp NPM chamado lotusbail mostra como essa confiança pode ser explorada para comprometer dados sensíveis, inclusive contas completas do WhatsApp. Com mais de 56 mil downloads antes de ser removido, o pacote atingiu desenvolvedores, entusiastas e projetos de automação que buscavam rapidez e produtividade. Neste artigo, você vai entender como o ataque funciona, por que ele é persistente mesmo após a desinstalação e quais medidas práticas devem ser adotadas para se proteger.

Como o pacote malicioso WhatsApp NPM lotusbail enganou milhares de desenvolvedores

O lotusbail foi distribuído por meio do NPM, o maior repositório de pacotes JavaScript do mundo, se passando por uma biblioteca legítima para automação do WhatsApp. Na prática, ele era apresentado como um fork funcional do Baileys, uma solução amplamente conhecida e utilizada para integração com a plataforma de mensagens. Essa aparência de normalidade reduziu suspeitas iniciais e levou muitos desenvolvedores a incorporarem o pacote diretamente em ambientes de produção.

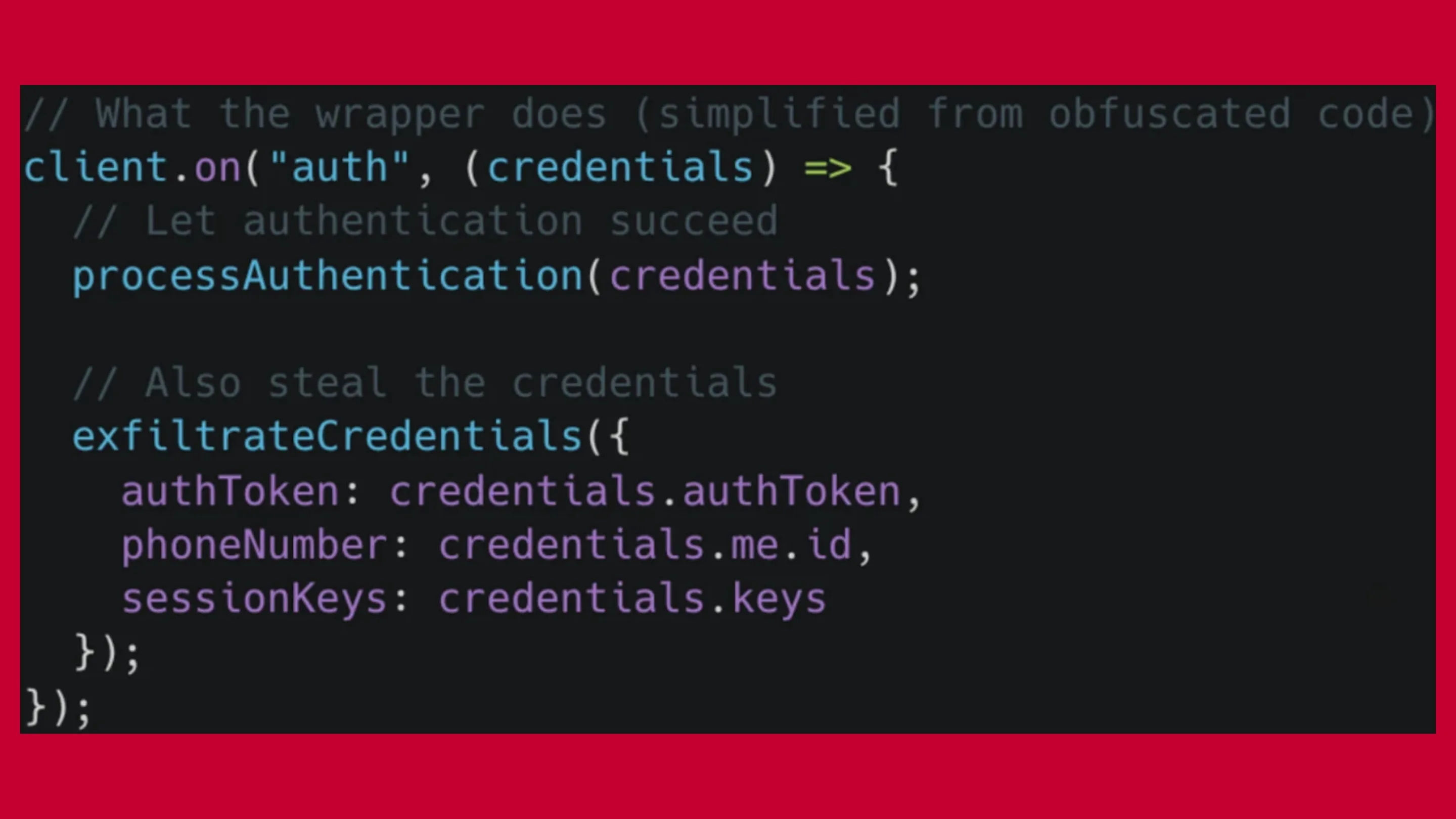

A investigação conduzida pela Koi Security revelou que o código malicioso estava profundamente integrado à lógica principal da biblioteca. Ou seja, não se tratava de um script isolado ou facilmente identificável, mas de um comportamento oculto dentro do fluxo normal de execução. Isso permitiu que o pacote operasse por longos períodos sem alertar o usuário, coletando informações críticas de forma silenciosa.

Imagem: Koi Security

O mecanismo de interceptação de mensagens

Uma vez instalado, o lotusbail inicializava um socket malicioso que atuava como intermediário entre o cliente e os servidores do WhatsApp. Esse componente capturava mensagens em tempo real, além de metadados de sessão e tokens de autenticação, essenciais para manter uma conta ativa sem a necessidade do dispositivo original. Os dados eram enviados para servidores controlados pelos atacantes, permitindo o monitoramento contínuo das conversas e o sequestro da sessão.

O aspecto mais preocupante é que esse processo ocorria sem impacto perceptível no funcionamento da aplicação. Para o desenvolvedor, a automação continuava operando normalmente, enquanto a conta era observada e controlada por terceiros.

Ameaça persistente do pacote malicioso WhatsApp NPM: O perigo além da desinstalação

Diferente de ataques convencionais, o impacto do lotusbail não termina quando o pacote é removido do projeto. O malware explorava um recurso legítimo do WhatsApp chamado dispositivos vinculados, que permite acessar a conta a partir de múltiplos aparelhos sem a presença constante do celular principal. Ao registrar um novo dispositivo durante a execução do pacote, o invasor mantinha acesso contínuo à conta da vítima.

Isso significa que mesmo após a limpeza do ambiente de desenvolvimento ou a reinstalação de dependências, o atacante ainda poderia ler mensagens, coletar dados e até interagir com contatos. Essa persistência transforma o incidente em um problema de segurança pessoal e corporativa, não apenas técnico.

Ofuscação e técnicas de evasão

Para dificultar a análise, o lotusbail utilizava múltiplas camadas de ofuscação, incluindo criptografia RSA e AES para proteger strings e rotinas críticas. Além disso, o código continha loops infinitos e verificações redundantes projetadas para quebrar ferramentas de depuração e atrasar a engenharia reversa. Essas técnicas indicam um nível elevado de planejamento e reforçam que o ataque não foi oportunista, mas direcionado a um público técnico específico.

Guia de proteção e limpeza do sistema após o pacote malicioso WhatsApp NPM

A resposta a esse tipo de ameaça exige mais do que simplesmente remover o pacote do projeto. O primeiro passo é identificar e excluir qualquer referência ao lotusbail no arquivo package.json e no diretório node_modules, garantindo que nenhuma dependência indireta o reinstale. Em seguida, é fundamental revisar o histórico de commits e rotacionar todas as credenciais que possam ter sido expostas, incluindo chaves de API e tokens de autenticação.

No entanto, a etapa mais crítica ocorre no celular. Acesse o WhatsApp, vá até as configurações de dispositivos vinculados e remova todos os aparelhos desconhecidos ou suspeitos. Essa ação encerra imediatamente as sessões ativas criadas pelo malware. Também é recomendado ativar a verificação em duas etapas e monitorar conexões de saída no servidor para identificar comunicações anômalas com domínios externos.

Conclusão e o futuro da segurança na cadeia de suprimentos

O caso do lotusbail reforça que a segurança da cadeia de suprimentos de software se tornou um dos maiores desafios da indústria. A facilidade de publicar pacotes no NPM é uma força do ecossistema, mas também exige uma postura mais crítica na curadoria de dependências. Verificar a reputação do mantenedor, analisar o código-fonte e acompanhar alertas de empresas como a Koi Security deixou de ser opcional.

A chamada à ação é clara: revise seus projetos, audite suas dependências e compartilhe este alerta com colegas de equipe. A prevenção começa com informação e atenção aos detalhes que, muitas vezes, passam despercebidos.