Pesquisadores de segurança cibernética da Universidade Kookmin e da Agência Coreana de Internet e Segurança (KISA) descobriram uma vulnerabilidade de implementação no código-fonte do ransomware Rhysida que lhes permitiu desenvolver um descriptografador.

Descriptografador para o ransomware Rhysida

Os especialistas exploraram a vulnerabilidade para reconstruir chaves de criptografia e desenvolveram um descriptografador que permite às vítimas do ransomware Rhysida recuperar seus dados criptografados gratuitamente.

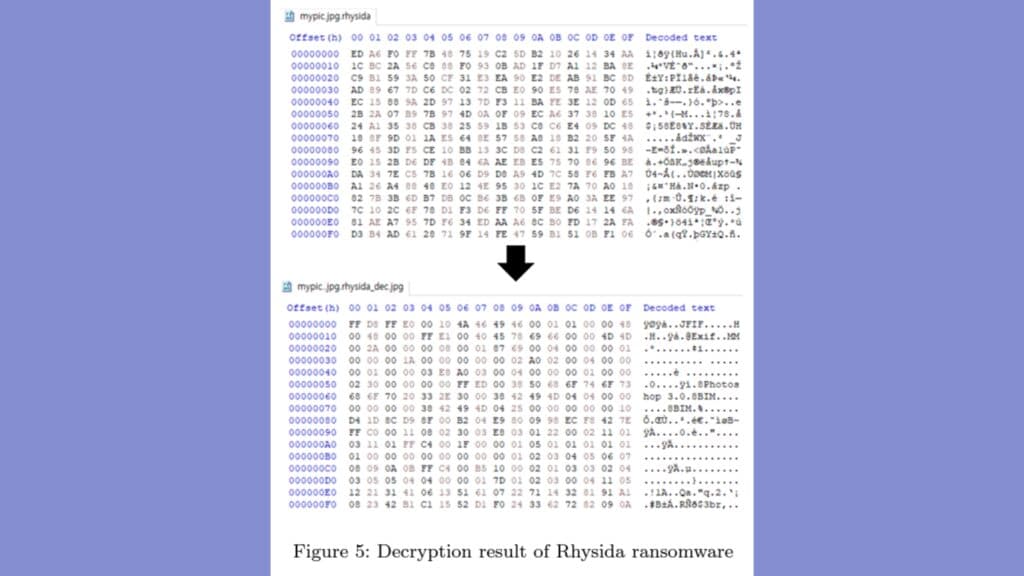

Este estudo examina o ransomware Rhysida, que causou danos significativos no segundo semestre de 2023, e propõe um método de descriptografia. O ransomware Rhysida empregou um gerador seguro de números aleatórios para gerar a chave de criptografia e, posteriormente, criptografar os dados. No entanto, existia uma vulnerabilidade de implementação que nos permitiu regenerar o estado interno do gerador de números aleatórios no momento da infecção.

Descriptografamos os dados com sucesso usando o gerador de números aleatórios regenerado. Até onde sabemos, esta é a primeira descriptografia bem-sucedida do ransomware Rhysida.

Pesquisadores

A vulnerabilidade de implementação reside no esquema de criptografia implementado pelo ransomware, especificamente, o gerador de números aleatórios (CSPRNG). O CSPRNG é utilizado para gerar a chave de criptografia, que é única para cada ataque.

Ao explorar a falha, os pesquisadores demonstraram que é possível recuperar o estado interno do CSPRNG e utilizá-lo para criar uma chave para descriptografar os dados.

O ransomware Rhysida usa CSPRNG, que é baseado no algoritmo ChaCha20 fornecido pela biblioteca LibTomCrypt.

O descriptografador

Os pesquisadores notaram que o número aleatório gerado pelo CSPRNG é baseado no tempo de execução do ransomware. O valor de tempo usado como semente são dados de 32 bits, o que implica que o número de casos possíveis de CSPRNG é de até 2^32.” Os especialistas também descobriram que o ransomware gerencia uma lista de arquivos que irá criptografar. O ransomware usa vários threads simultâneos que criptografam os arquivos em uma ordem específica.

Com base nessas observações, os pesquisadores obtiveram com sucesso a semente inicial para descriptografar o ransomware, identificaram a ordem usada para criptografar os arquivos e, por fim, restauraram os dados sem pagar nenhum resgate.

O grupo de ransomware Rhysida está ativo desde maio de 2023. Segundo o site de vazamentos da gangue Tor, pelo menos 62 empresas são vítimas da operação. A gangue de ransomware atingiu organizações em vários setores, incluindo os setores de educação, saúde, manufatura, tecnologia da informação e governo. As vítimas do grupo são “alvos de oportunidade”.

Em dezembro de 2023, o FBI e a CISA publicaram um Conselho de Segurança Cibernética (CSA) conjunto para alertar sobre ataques de ransomware Rhysida. O comunicado faz parte do esforço contínuo #StopRansomware , divulgando informações sobre táticas, técnicas e procedimentos (TTPs) e indicadores de comprometimento (IOCs) associados a grupos de ransomware.

O grupo depende de técnicas externas, como ferramentas de administração de rede nativas (integradas ao sistema operacional), para realizar operações maliciosas.