A nova onda de phishing via Calendly Ad Manager representa um dos golpes mais sofisticados já direcionados a equipes de marketing e TI, usando páginas falsas do Calendly e marcas como Unilever, Disney e Uber para atingir contas de alto valor. O golpe do Calendly, que imita convites de reuniões legítimos, usa técnicas avançadas como AiTM (Adversary-in-the-Middle) e BitB (Browser in the Browser) para driblar 2FA e roubar sessões de login sem levantar suspeitas. Neste artigo, você entenderá os bastidores dessa campanha, os riscos para contas corporativas e como se defender com práticas robustas e viáveis para equipes de marketing digital e segurança.

O tema é urgente porque contas de Google Workspace, Google Ad Manager (MCC) e Facebook Ads são alvos extremamente lucrativos, permitindo desde fraude financeira, compra de anúncios com dinheiro da vítima, até ataques de malvertising em larga escala. Profissionais responsáveis por campanhas, acessos administrativos e integrações SSO precisam estar atentos ao nível de engenharia social e tecnologia usado nesses ataques.

O ataque do falso Calendly: como a fraude funciona

O golpe começa com um e-mail cuidadosamente produzido, se passando por um recrutador ou parceiro de grandes marcas como Unilever, Disney, Uber e outras empresas globais facilmente reconhecíveis. Esses criminosos usam IA generativa para produzir mensagens convincentes, com tom corporativo, assinatura de funcionário real e até foto de perfil retirada do LinkedIn. O objetivo é criar confiança imediata.

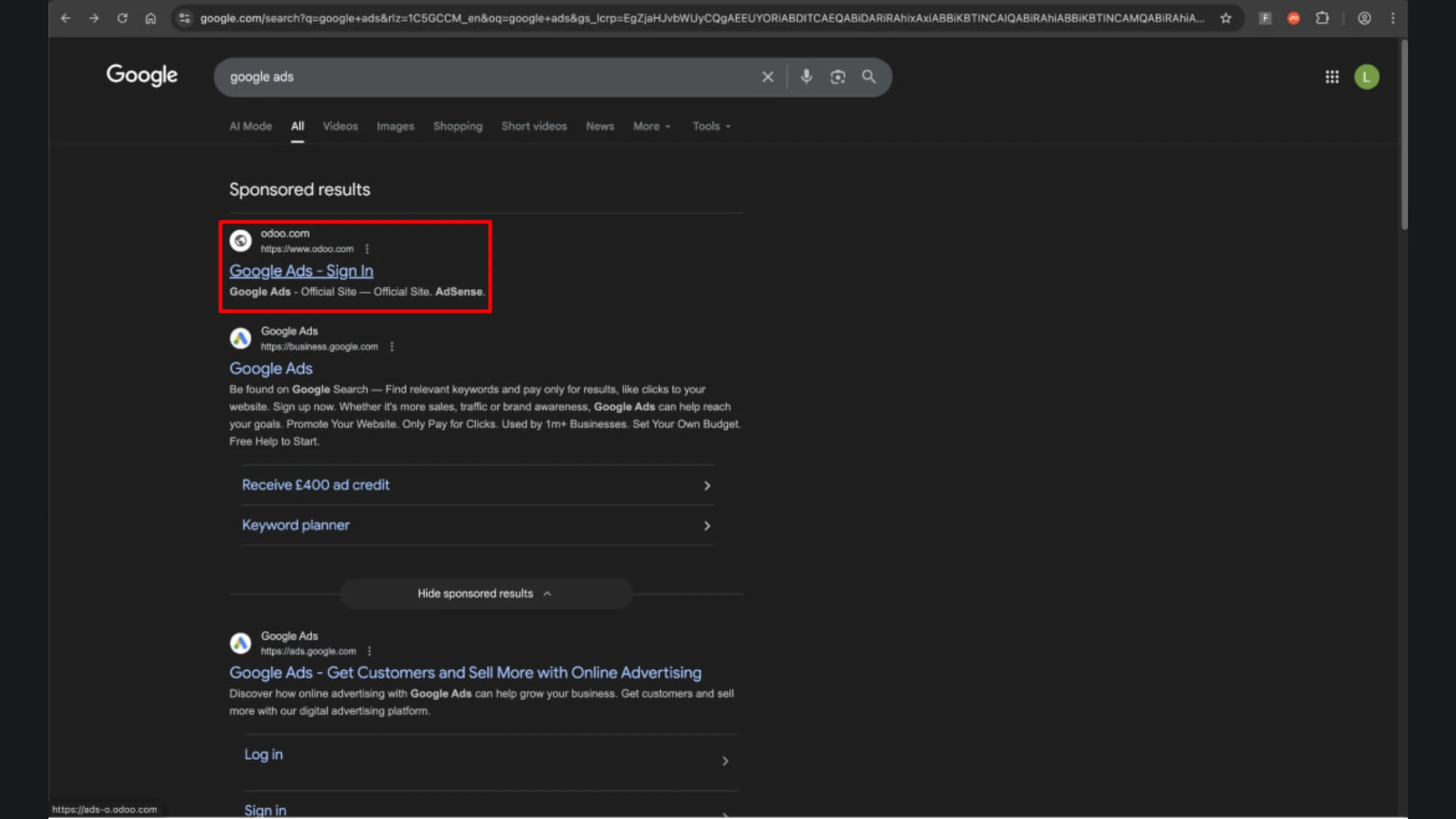

O convite contém um link supostamente para o Calendly, sugerindo uma reunião rápida sobre parceria, oportunidade de mídia ou proposta comercial. A página falsa reproduz todos os elementos visuais do Calendly, incluindo parâmetros e URL parecida o suficiente para enganar usuários acostumados à ferramenta. Quando a vítima clica para confirmar o suposto agendamento, é apresentada uma janela falsa de login do Google ou Meta, criada para roubar credenciais e sessões ativas.

O papel da engenharia social no phishing

A força do ataque está na exploração da confiança construída em torno do Calendly, uma ferramenta amplamente usada em ambientes corporativos. Os criminosos imitam não só marcas reais, mas também funcionários legítimos, copiando descrições, fotos e padrões de comunicação. Como os profissionais de marketing e TI lidam com convites constantes de parceiros e fornecedores, o golpe se encaixa perfeitamente em seu fluxo de trabalho, reduzindo o senso de alerta.

Táticas de ataque de última geração: AiTM e BitB

O phishing tradicional coleta apenas usuário e senha, mas não supera o 2FA. Já o phishing AiTM permite interceptar a comunicação entre o usuário e o servidor real, capturando tokens de sessão que permitem acesso direto à conta, mesmo com autenticação multifator habilitada. Isso torna o ataque extremamente perigoso.

Com AiTM, os criminosos se posicionam literalmente “no meio” da sessão, capturando cookies e metadados de autenticação. Dessa forma, conseguem acessar Google Workspace, Google Ads MCC, Facebook Business Manager e outros sistemas que dependem desse token para validar a identificação do usuário.

A ameaça do “browser in the browser” (BitB)

O BitB complementa o AiTM ao simular uma janela legítima de login dentro do próprio navegador, com design idêntico ao pop-up real do Google. Apesar de parecer um pop-up confiável, ele é apenas uma interface HTML estilizada, com uma URL falsa, tornando extremamente difícil identificar o golpe. Esse método cria uma sensação de autenticidade visual que engana até usuários experientes.

Com AiTM e BitB combinados, os criminosos conseguem não só capturar credenciais, mas também roubar a sessão ativa, permitindo o acesso imediato e sem restrições às contas corporativas da vítima.

Contas de ad manager: o alvo lucrativo dos cibercriminosos

Contas de anúncios como Google Ad Manager, Google Ads MCC e Facebook Ads são especialmente valiosas por três motivos principais.

Primeiro, permitem que criminosos invistam milhares de dólares em campanhas fraudulentas usando o saldo ou o cartão da própria empresa vítima, criando prejuízo financeiro imediato. Segundo, essas contas podem ser usadas para malvertising, promovendo anúncios maliciosos que direcionam vítimas para sites de malware, golpes de investimento, páginas falsas de bancos ou outros ataques AiTM. Terceiro, quando essas contas estão integradas ao Google Workspace via SSO, os invasores podem obter acesso lateral a e-mails, documentos, dados internos, contatos e informações sensíveis de projetos corporativos. Isso transforma o phishing Calendly Ad Manager em um risco não só financeiro, mas também estratégico e reputacional.

Guia prático: como se proteger contra o phishing AiTM e BitB

A defesa contra essa nova geração de golpes exige medidas técnicas e comportamentais. A seguir, um guia prático para equipes de TI, marketing e administradores de contas corporativas.

Primeiro, priorize chaves de segurança FIDO/U2F. Esse é o método mais eficaz contra AiTM, pois chaves de hardware verificam o domínio real e não funcionam em sites falsos, mesmo que visualmente idênticos. Institua políticas que exigem chaves físicas para logins administrativos em Google Ads, MCC, Business Manager e Workspace.

Segundo, verifique manualmente as URLs. Antes de inserir qualquer credencial, verifique se o domínio é realmente google.com, facebook.com ou accounts.google.com. Evite confiar no design da janela: no BitB, a interface pode ser perfeita, mas o domínio será falso.

Terceiro, desconfie de janelas pop-up. Sempre prefira abrir a página de login em uma nova aba digitando o endereço manualmente. Isso elimina o risco de pop-ups falsos integrados via BitB.

Quarto, revise convites corporativos. Convites de Calendly enviados por grandes marcas devem ser verificados manualmente no LinkedIn ou diretamente com o departamento responsável. Criminosos frequentemente usam e-mails genéricos ou domínios com pequenas variações.

Quinto, habilite alertas e monitoramento. Configure no Google Ads e Facebook Ads alertas de alteração de permissões, criação de campanhas e login de novos dispositivos. Esses sinais podem denunciar invasões rapidamente.

Por fim, ofereça treinamento contínuo. A engenharia social evolui rapidamente e equipes de marketing precisam saber identificar sinais de fraude tanto quanto o time de TI.

Conclusão: a evolução do phishing e a necessidade de defesa contínua

A campanha de phishing Calendly Ad Manager mostra que os criminosos agora combinam engenharia social avançada, IA generativa e ferramentas sofisticadas como AiTM e BitB para atacar diretamente contas de anúncios e ambientes corporativos. O golpe não é apenas convincente, mas capaz de contornar autenticações modernas e comprometer operações críticas de marketing, publicidade e TI.

Profissionais que lidam com contas corporativas precisam adotar defesas atualizadas e práticas rigorosas de validação de identidade. A combinação de chaves de segurança, higiene digital e capacitação constante é hoje indispensável contra esse tipo de ameaça.

A recomendação final é clara, implemente tecnologias fortes de autenticação, crie processos de verificação interna e mantenha sua equipe treinada. A sofisticação dos golpes vai continuar crescendo, mas a preparação adequada reduz drasticamente o risco.